Voici le 5ème épisode de ce lab où l’objectif est d’installer un serveur ESXi avec une architecture sécurisée pour votre site Internet. Dans cet article, nous allons installer notre première machine virtuelle qui fera office de pare-feu pour les autres machines virtuelles. Nous allons donc installer pfSense qui est un pare-feu open-source ayant fait ses preuves depuis longtemps.

Pour ceux qui souhaitent commencer par le début, je vous invite à suivre les 4 derniers articles de ce lab ESXi :

- Introduction : Je présente l’architecture cible de ce lab

- Installation : Je présente l’installation de VMware ESXi

- Configuration partie 1 : Je présente la configuration de la licence et des utilisateurs

- Configuration partie 2 : Je présente la configuration du ssh et du pare-feu intégré à ESXi

*

Lançons-nous directement dans le vif du sujet et installons notre serveur. L’article étant relativement long voici la liste des points abordés :

- Téléchargement de pfSense

- Préparation de l’installation de pfsense

- Installation de pfSense

- Configuration de pfSense

*

Téléchargement de pfSense

Première étape, téléchargez le fichier ISO de pfSense sur le serveur ESXi afin de pouvoir lancer l’installation de notre machine virtuelle. Pour ce faire nous allons devoir nous connecter en SSH sur notre serveur et le télécharger via le lien du site.

Tout d’abord connectez-vous en SSH à votre serveur ESXi (n’oubliez pas de l’activer : voir mon précédent article si vous ne savez pas comment faire) en utilisant Putty par exemple. Une fois connecté, allez dans le dossier de votre Datastore en utilisant cette commande :

![]() En fonction de votre installation il est possible que vous ayez plusieurs Datastore

En fonction de votre installation il est possible que vous ayez plusieurs Datastore

cd /vmfs/volumes/datastore1/

*

Le dossier Datastore contiendra toutes les machines virtuelles installées sur votre serveur. Ensuite dans ce dossier, créez un nouveau dossier qui contiendra tous vos fichiers ISO d’installation des différents systèmes que vous souhaitez installer (j’appelle mon dossier « VMs ») et allez dans ce dossier :

mkdir VMs

cd VMs

*

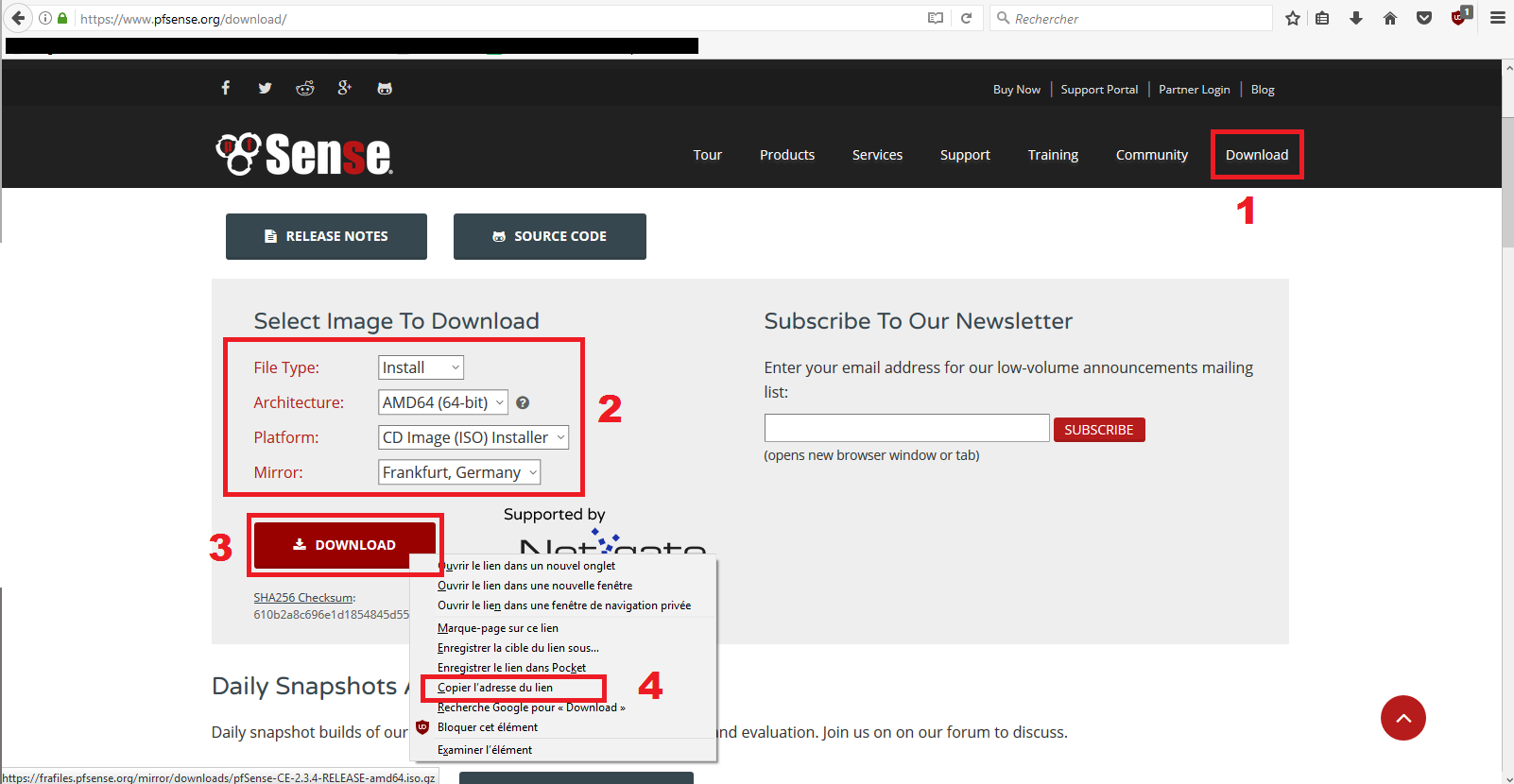

Ensuite vous devez récupérer le lien sur le site de pfSense afin de télécharger la dernière version. Pour ce faire allez sur le site de pfSense :

- Allez sur Download

- Sélectionnez la façon dont vous souhaitez télécharger pfSense avec les quatre choix suivants :

- File Type : Install

- Architecture : AMD64

- Platfrom : CD Image

- Mirror : Frankfurt (Le plus proche de la France)

- Faites un clic droit sur DOWNLOAD

- Pour finir choisissez « Copier l’adresse du lien«

*

Suite à ces actions vous avez copié un lien de ce type : https://frafiles.pfsense.org/mirror/downloads/pfSense-CE-2.3.4-RELEASE-amd64.iso.gz

Ensuite dans le terminal SSH de votre serveur, lancez la commande suivante pour télécharger pfSense :

![]() Remplacez le lien en rouge ci-dessous par celui que vous avez copié au-dessus

Remplacez le lien en rouge ci-dessous par celui que vous avez copié au-dessus

wget https://frafiles.pfsense.org/mirror/downloads/pfSense-CE-2.3.4-RELEASE-amd64.iso.gz

*

Il est possible que la commande vous renvoie l’erreur suivante : wget: not an http or ftp url:

Pour pallier à cette erreur ce n’est pas très compliqué, il suffit d’enlever le « s » de https comme ceci :

wget http://frafiles.pfsense.org/mirror/downloads/pfSense-CE-2.3.4-RELEASE-amd64.iso.gz

*

Une fois cette commande lancée, cela va prendre un petit moment en fonction de la connexion de votre serveur, vous devriez avoir une barre qui se charge comme ceci :

*

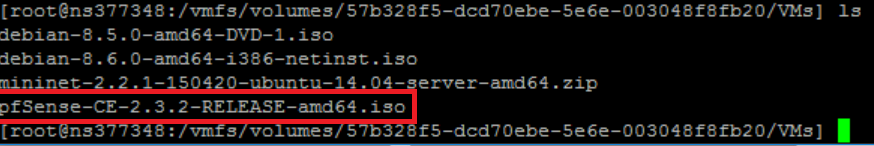

Attendez un peu, une fois terminé vous devriez voir apparaitre l’ISO de pfSense dans le dossier que vous aviez créé précédemment :

*

Passons maintenant à l’installation de notre pfSense.

*

Préparation de l’installation de pfSense

Mise en place réseau

Avant toute chose, il faut configurer les différents réseaux nécessaires à nos machines virtuelles. Pour rappel voici l’architecture que nous souhaitons mettre en place :

*

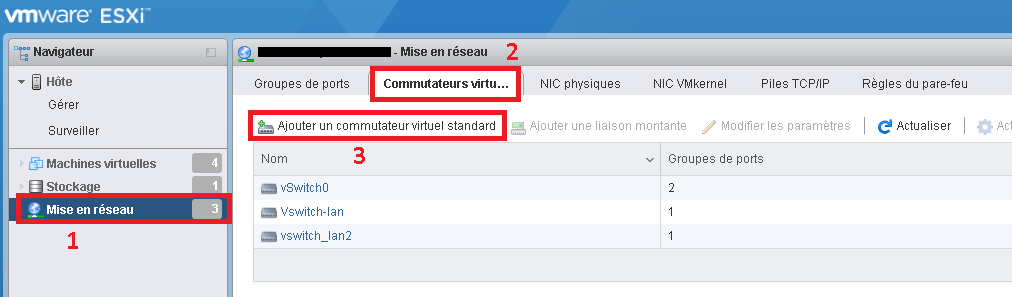

Il va nous falloir deux réseaux distincts, un premier pour l’interface WAN de notre pfSense qui sera connecté en direct vers Internet avec une IP failover et un second réseau pour l’interface LAN de pfSense afin de connecter toutes les machines virtuelles ensembles.

Pour configurer les réseaux il va falloir suivre deux étapes, tout d’abord nous allons créer un nouveau commutateur virtuel aussi appelé vSwitch qui fonctionne de façon similaire à un commutateur Ethernet physique. En effet, par défaut vous avez un vSwitch de créé appelé vSwitch0 qui servira à connecter notre partie WAN de pfSense. Pour la partie LAN nous allons créer un nouveau vSwitch qui acheminera le trafic (paquet réseau) de manière interne entre les machines virtuelles. Pour le créer, allez dans Mise en réseau (1), puis Commutateurs virtuels (2) et enfin pour créer un nouveau vSwitch cliquez sur Ajouter un commutateur virtuel standard (3) :

*

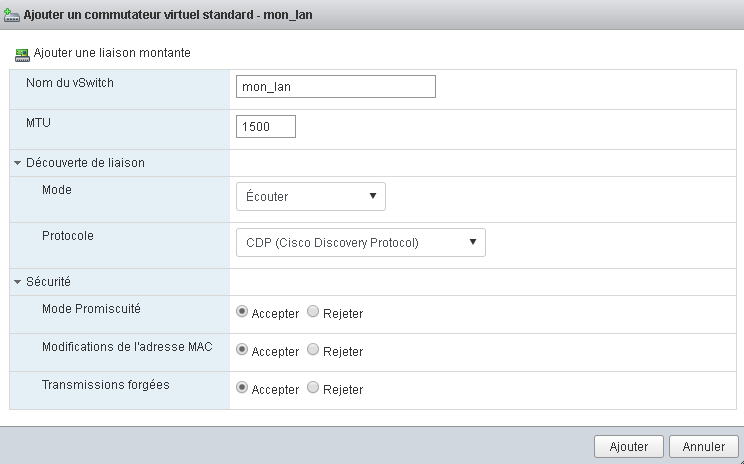

Vous allez voir cette fenêtre avec différentes options, les explications sont en dessous de l’image :

- Nom du vSwitch : Ici entrez le nom que vous souhaitez, je l’appelle mon_lan

- MTU (Maximum transmission unit) : C’est la taille maximum d’un paquet qui est à indiquer, pour l’Ethernet c’est 1500 le standard (normalement déjà par défaut)

- Découverte de liaison (Configuration du protocole CDP ou Cisco Discovery Protocol)

- Mode : A laisser par défaut sur Ecouter (Cette configuration signifie qu’ESXi détecte et affiche les informations sur le port de commutateur Cisco associé, mais les informations ne sont pas disponibles pour l’administrateur de commutateur Cisco)

- Protocole : Ici un seul protocole proposé donc pas de choix particulier, ce sera CDP

- Sécurité (Sécurisation de notre carte réseau en filtrant le trafic)

- Mode Promiscuité : Choisissez Accepter. Cela permettra à cette carte de détecter toutes les trames transmises au vSwitch qui sont autorisées par la règle VLAN pour le groupe de ports (nous verrons ensuite comment créer notre groupe de port) auquel est connecté la carte.

- Modifications de l’adresse MAC : Choisissez Accepter. Cela permettra d’accepter les trames provenant d’une machine ayant changée d’adresse MAC.

- Transmission forgées : Choisissez Accepter. Cela permet d’autoriser toutes les trames sortantes. Nous sommes sur du LAN donc pas de soucis attention à ne pas le faire sur la partie WAN.

Une fois le vSwitch créé il nous faut y assigner un groupe de port, nous allons donc en créer un pour y lier nos machines virtuelles. Pour la partie WAN le groupe de port est déjà créé et s’appelle VM Network il est lié au vSwitch par défaut nommé vSwitch0. Pour la partie LAN comme dit précédemment il va nous falloir le créer. Pour ce faire restez au même endroit mais dans l’onglet Groupe de ports (1) puis Ajouter un groupe de ports (2) :

*

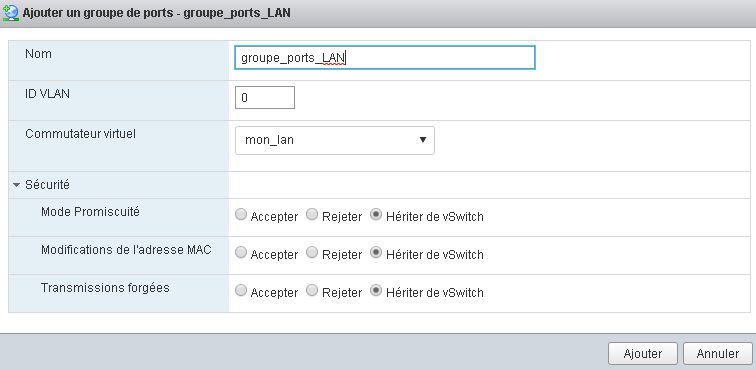

Vous allez arriver sur cette fenêtre, le détail des options à remplir est décrit en dessous de l’image :

- Nom : Entrez le nom que vous souhaitez, ici je l’appelle groupe_ports_LAN

- ID VLAN : Vous pouvez associer un VLAN pour plus de sécurité, dans ce tutoriel je vais laisser par défaut et mettre 0

- Commutateur virtuel : C’est avec ce paramètre que nous lions notre groupe de port au vSwitch que nous avons créé précédemment et nommé mon_lan

- Sécurité : Ici laissez tout par défaut sur Hériter de vSwitch afin de récupérer la configuration de notre vSwitch

Et voilà notre réseau est configuré, nous allons passer à la mise en place de notre machine virtuelle.

*

Mise en place de notre machine virtuelle

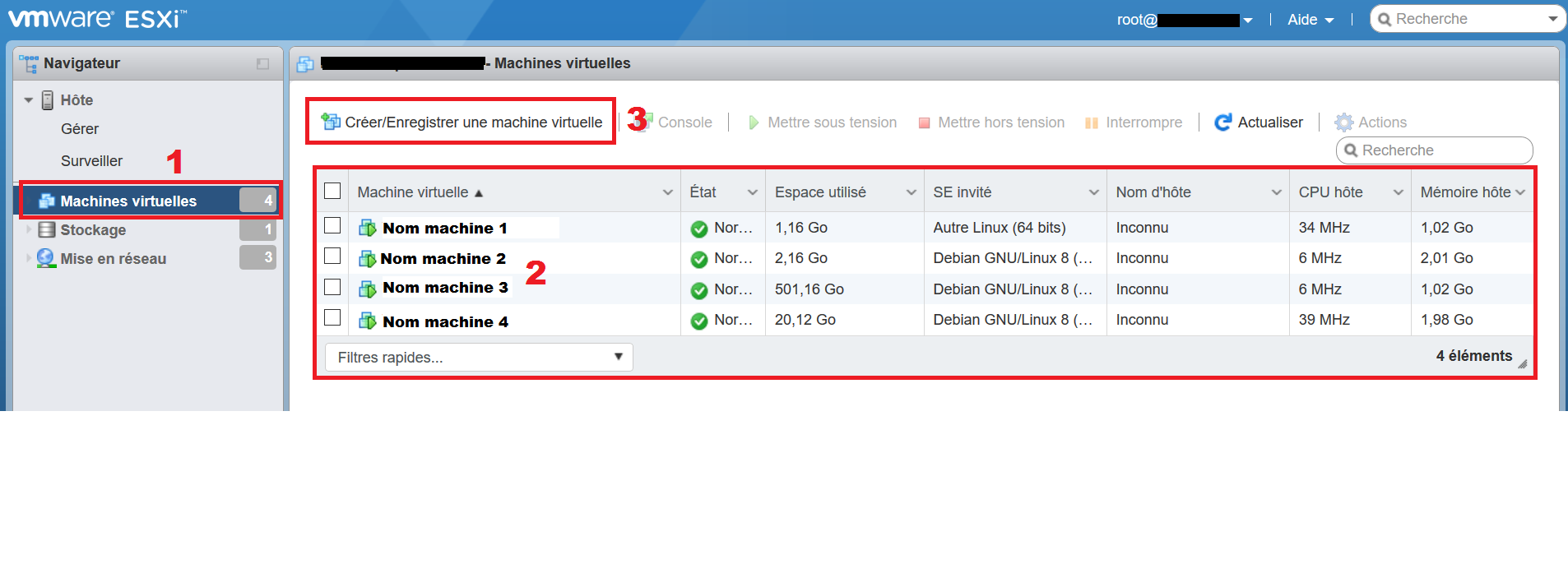

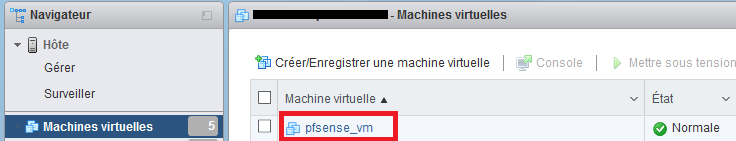

Tout d’abord, depuis l’interface web d’ESXi allez dans le menu « Machines virtuelles » (1) à gauche. Vous avez alors la liste de vos machines virtuelles (2) déjà installées avec les caractéristiques de chacune, dans mon exemple 4 machines sont installées. Pour commencer l’installation de pfSense, cliquez sur « Créer/Enregistrer une machine virtuelle » (3) :

La fenêtre en dessous doit apparaître, vous avez alors 3 choix proposés :

- Créer une machine virtuelle : Cette option lance l’installation d’une nouvelle machine virtuelle en personnalisant tous les paramètres (mémoire, processeurs…).

- Déployer une machine virtuelle à partir d’un fichier OVF ou OVA : Permet d’installer une machine virtuelle à partir d’un fichier OVA ou OVF qui sont des standards de sauvegarde pour des machines virtuelles

- Enregistrer une machine virtuelle existante : Permet de sauvegarder une machine virtuelle dans une banque de données

Nous allons choisir l’option 1 pour créer notre machine virtuelle contenant pfSense, cliquez sur Suivant :

*

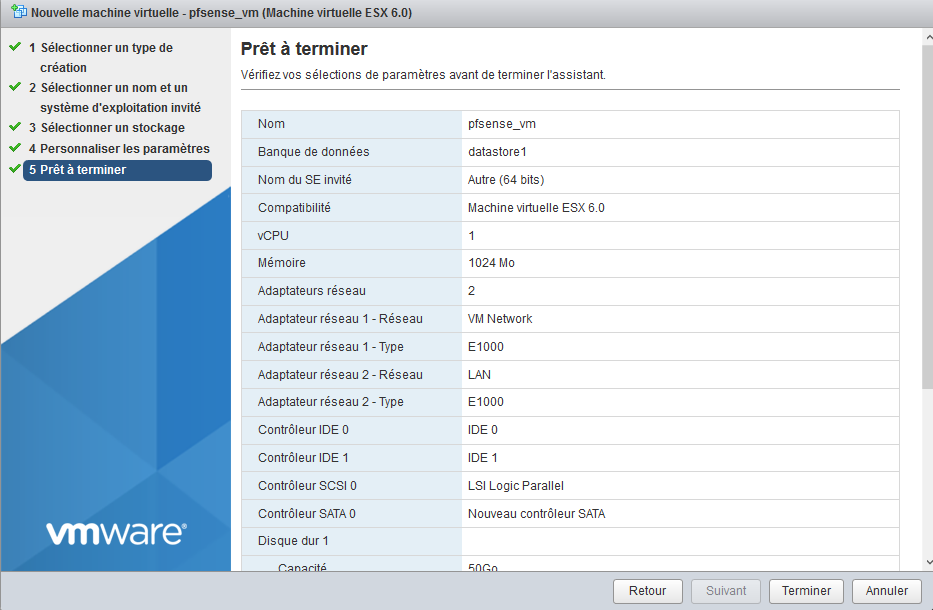

Nous arrivons ensuite sur une fenêtre nous permettant de donner un nom (1) à notre machine virtuelle (un nom utilisé seulement sur ESXi), choisissez ce que vous voulez. Dans mon exemple j’appelle ma machine pfsense_vm.

Pour finir sur cette fenêtre vous avez à choisir trois options (2) :

- La première est la compatibilité des machines sur votre ESXi, laissez par défaut.

- La famille du système d’exploitation qui sera installé (Linux / Windows …)

- Le système d’exploitation qui sera installé

Pour les options 2 et 3, faites les mêmes choix que moi pour installer pfSense sachant que ce dernier est issue d’une distribution appelé FreeBSD. Pour finir cliquez sur Suivant (3) :

*

Vous devez ensuite choisir le stockage, par défaut vous n’aurez qu’un seul choix nommé datastore1 mais n’hésitez pas à choisir celui qui vous convient si vous en avez créé d’autre. Cliquez sur Suivant :

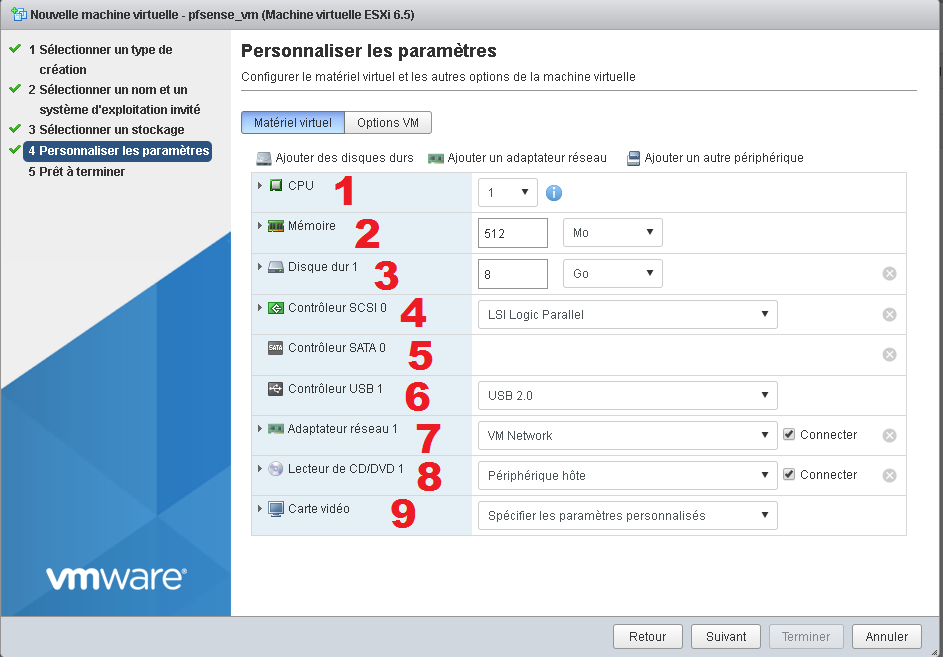

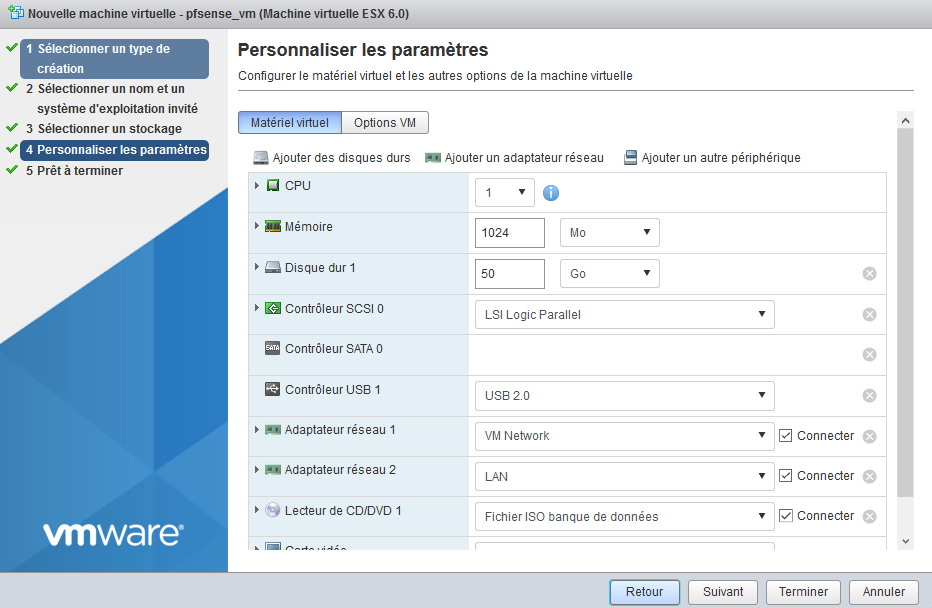

Vous allez arriver sur cette fenêtre avec plusieurs configurations à effectuer :

- CPU : Vous choisissez le nombre de cœur virtuel pour votre machine, un seul cœur est suffisant pour pfSense, laissez par défaut

- Mémoire : Par défaut 512Mo sont alloué à la mémoire, je vous conseille de mettre 1024Mo pour de meilleures performances

- Disque dur 1 : Ici 8Go par défaut, c’est suffisant si vous êtes limité mais les disques durs sont de plus en plus volumineux. J’ai mis 50Go, sachant qu’au total 1,5Go est utilisé par mon installation.

- Contrôleur SCSI 0 : Pour un Linux préférez celui par défaut LSI Logic Parallel

- Contrôleur SATA 0 : Pas de contrôleur SATA sur mon installation

- Contrôleur USB 1 : Ici soit USB 2.0 soit USB 3.0, pour mon cas je laisse 2.0 mais je n’utiliserai pas d’USB

- Adaptateur réseau 1 : Celui-ci sera pour notre partie WAN donc il faut laisser : VM Network

- Lecteur de CD/DVD 1 : Nous verrons ensuite ce qu’il faut mettre ici

- Carte vidéo : Ne rien faire de particulier, laissez par défaut

*

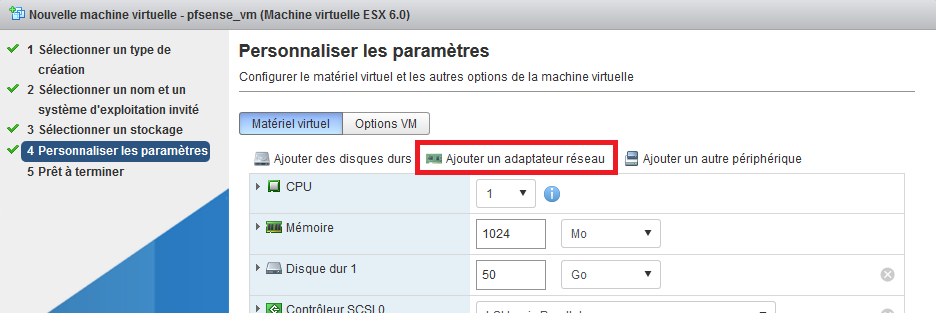

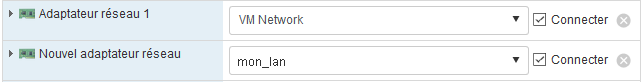

Avant de cliquer sur Suivant il va nous falloir ajouter un adaptateur réseau pour notre partie LAN et monter notre ISO afin de pouvoir lancer l’installation. Commençons par la carte réseau, vous devez cliquer sur « Ajouter un adaptateur réseau » comme ceci :

*

Vous allez alors voir apparaitre une nouvelle carte réseau dans la liste en dessous nommée « Nouvel adaptateur réseau ». Affectez-lui le réseau que nous avions configuré plutôt :

*

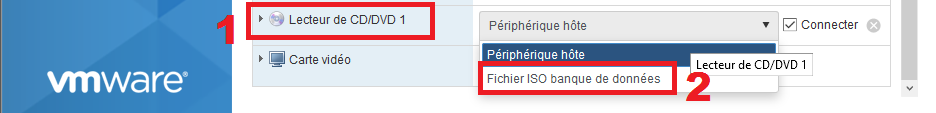

Voilà nous avons nos deux cartes réseaux d’installées afin de connecter notre pfSense sur Internet et sur le LAN avec les autres machines virtuelles. Mettons en place notre ISO, pour ce faire allez sur l’option « Lecteur de CD/DVD 1 » (1) puis « Fichier ISO banque de données » (2) :

*

Une fenêtre s’ouvre, allez dans « datastore1 » (1) puis dans le dossier « VMs » (2) que nous avions créé préalablement pour télécharger pfSense. Enfin sélectionnez le fichier que nous avions téléchargé de pfSense (3) et cliquez sur « Sélectionner » (4) :

*

Vous revenez sur la fenêtre précédente avec votre configuration terminée, cliquez sur « Suivant » :

*

Vous avez accès à un récapitulatif de ce que vous allez créer, vérifiez vos données et cliquez sur « Terminer » :

*

Votre machine est prête mais il nous faut encore installer pfSense. Pour le moment, vous pouvez la voir dans la liste de vos machines virtuelles :

*

Installation de pfSense

Pour commencer l’installation de notre pfSense, dans la liste de vos machines virtuelles cliquez sur celle que nous venons de créer :

*

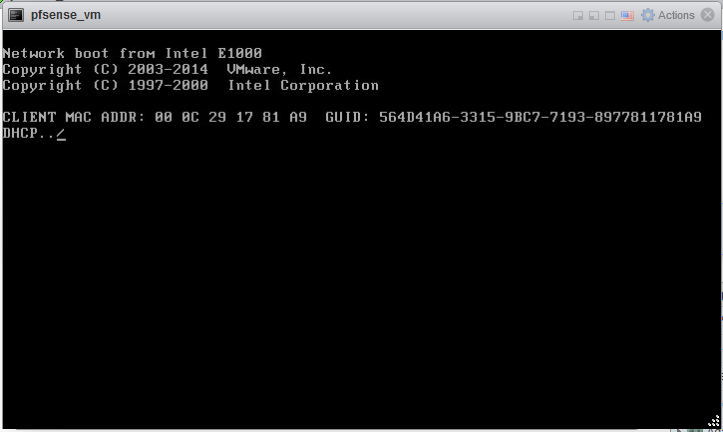

Vous allez arriver sur cette fenêtre regroupant toute les informations de votre machine virtuelle. Pour démarrer l’installation, il faut accéder à ce que l’on appelle la « console » qui vous donne un accès en mode graphique à votre machine virtuelle. Cliquez sur la fenêtre à gauche du nom de votre machine pour lancer la console :

*

La console se lance :

*

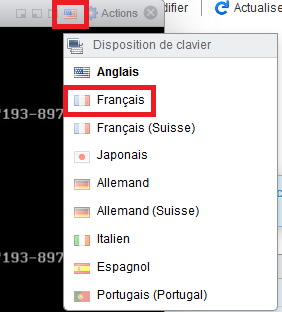

Par défaut le clavier est en anglais (QWERTY), cela peut devenir compliqué pour la suite de l’installation. Je vous conseille donc de mettre le clavier en français en cliquant sur le drapeau en haut de la console et en sélectionnant « Français » :

*

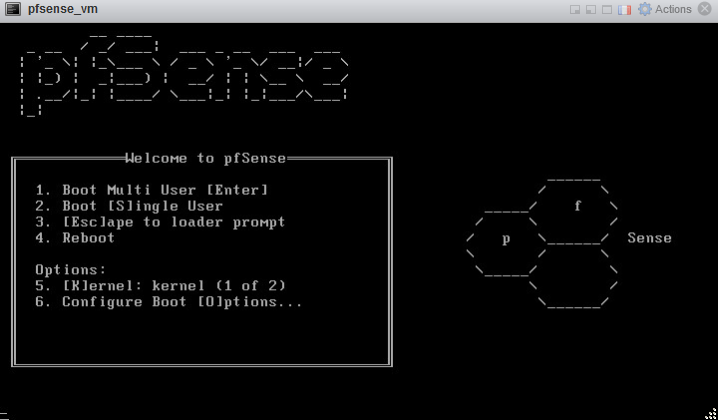

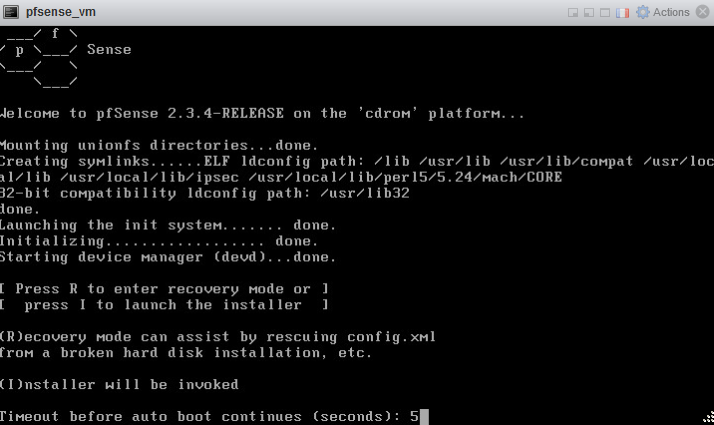

En attendant, votre console devrait être arrivée à cette fenêtre sinon attendez un peu et si rien ne se passe regardez en dessous de cette image pour une astuce :

*

Si la fenêtre n’apparait pas allez vérifier que vous avez bien mis l’ISO de pfSense dans la configuration de votre machine virtuelle, il arrive que le téléchargement soit un « .gz », il faut alors lancer la commande suivante pour avoir l’ISO :

gunzip nom_fichier.iso.gz

*

Appuyez sur Entrée pour lancer l’installation :

*

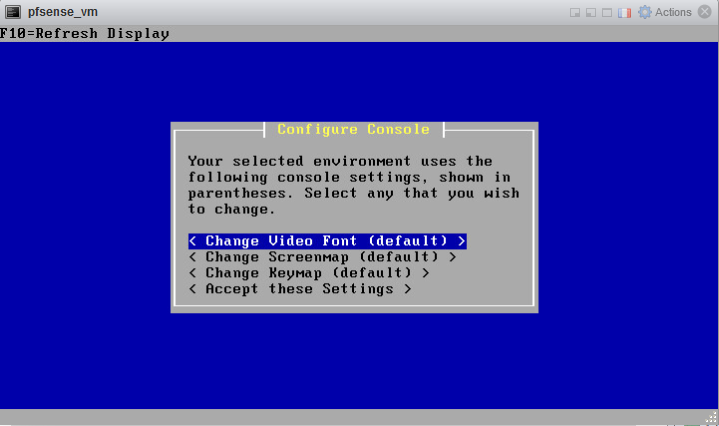

Ensuite laissez tout par défaut et allez sur « Accept these Settings » avec les touches directionnelles et appuyez sur Entrée :

*

Sélectionnez « Custom Install » et appuyez sur Entrée :

*

Sélectionnez le disque sur lequel vous voulez lancer l’installation, vous devriez n’en voir qu’un si vous avez suivis mon tutoriel depuis le début :

*

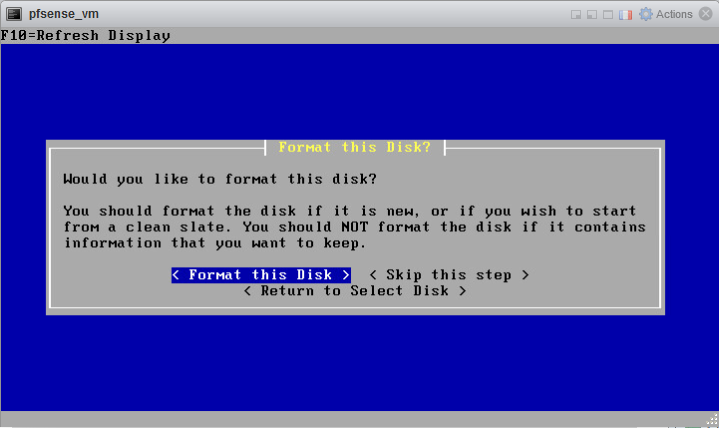

Sélectionnez « Format the Disk » :

*

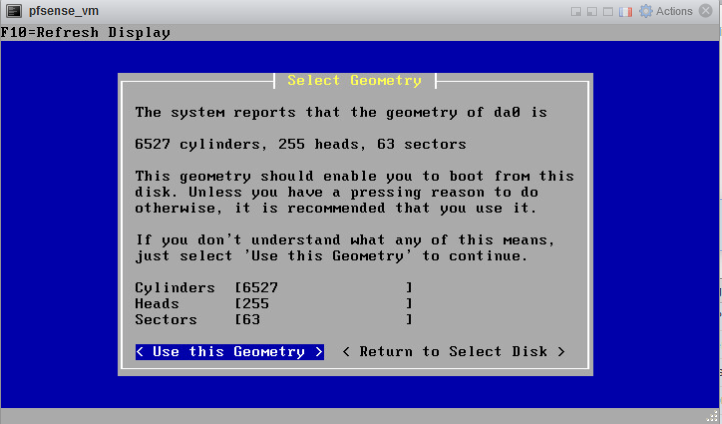

Ici ne changez rien et continuez en sélectionnant « Use this Geometry » :

*

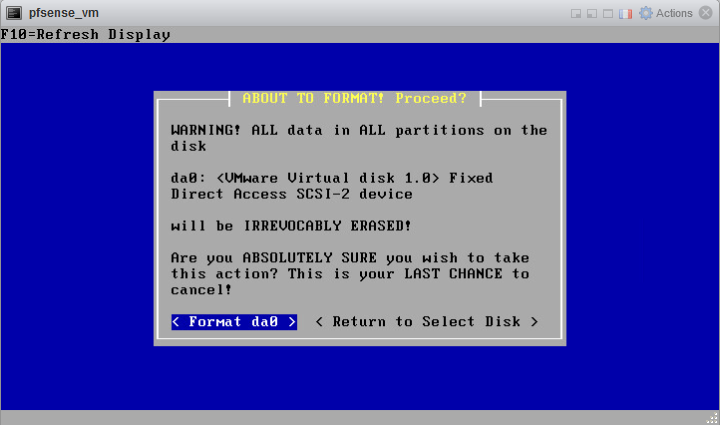

Validez via « Format da0 » pour terminer le formatage :

*

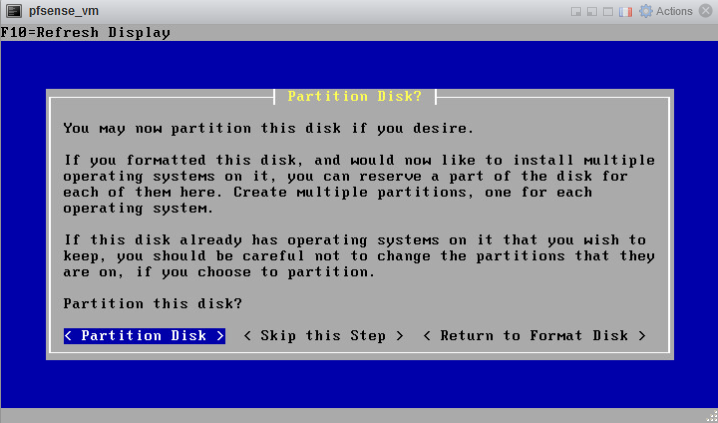

Vous avez la possibilité de partitionner le disque, si vous le souhaitez. Pour mon exemple je vais laisser le disque entier en sélectionnant « Skip this Step » :

*

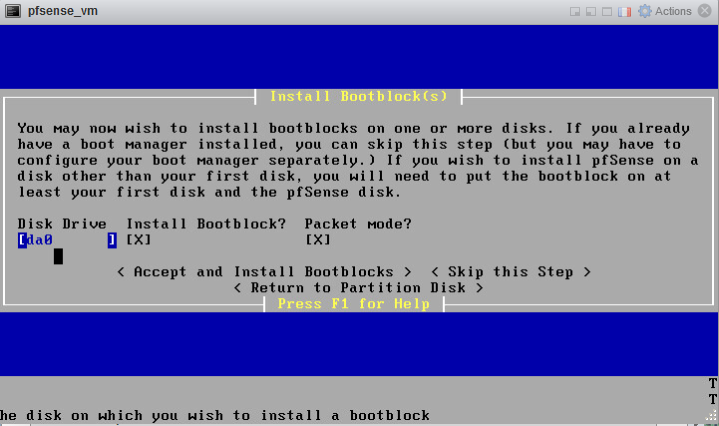

Sélectionnez « Accept and Install Bootblocks » pour l’installer. Bootblock est nécessaire pour pfSense afin de chiffrer les données système:

*

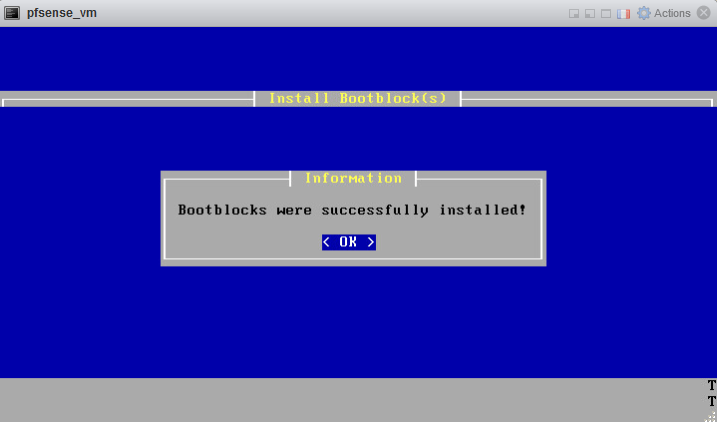

Une fenêtre apparait pour vous prévenir que bootblock est installé, appuyez sur Entrée :

*

Sélectionnez la partition où installer pfSense, si vous avez tout bien suivi vous ne devriez avoir qu’un seul disque de proposé :

*

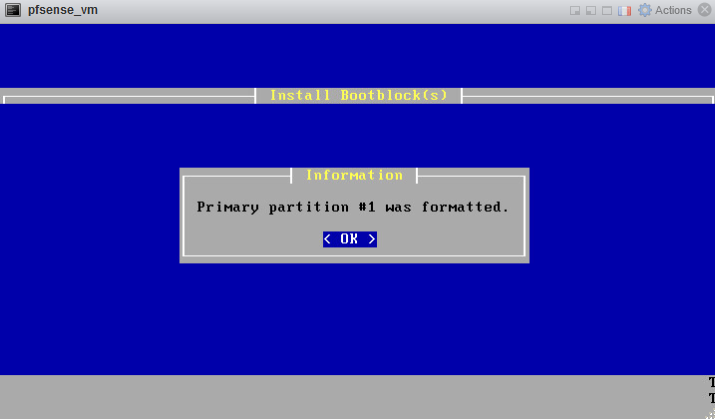

Votre disque est maintenant formaté:

*

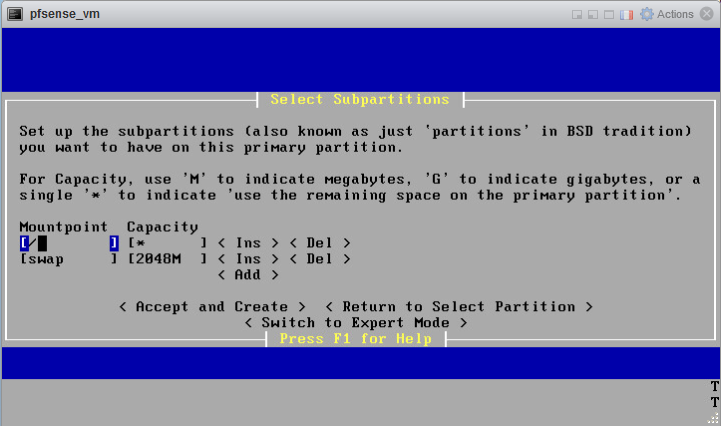

Maintenant vous pouvez choisir l’espace alloué à vos partitions. Nous avons décidé de ne mettre en place qu’une seule partition me diriez-vous. Oui mais les systèmes Linux propose par défaut une partition nommée swap qui va aider la mémoire vive de votre machine en cas de besoin. Laissez les données par défaut (2go sont suffisant), sélectionnez « Accept and Create » :

*

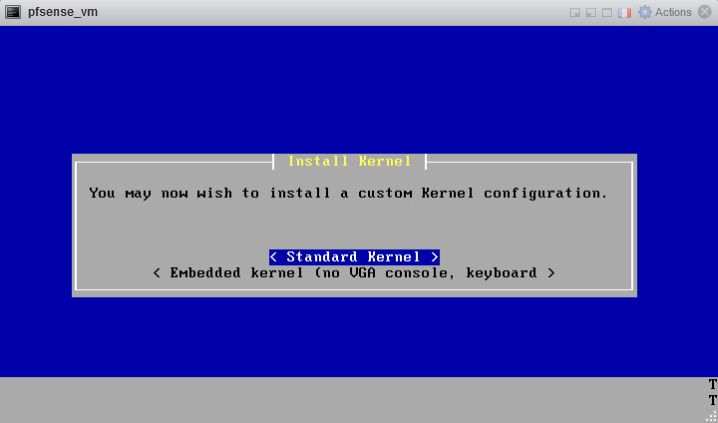

Après toutes ces opérations, il est enfin venu le temps de lancer l’installation de notre système. Choisissez « Standard Kernel » :

*

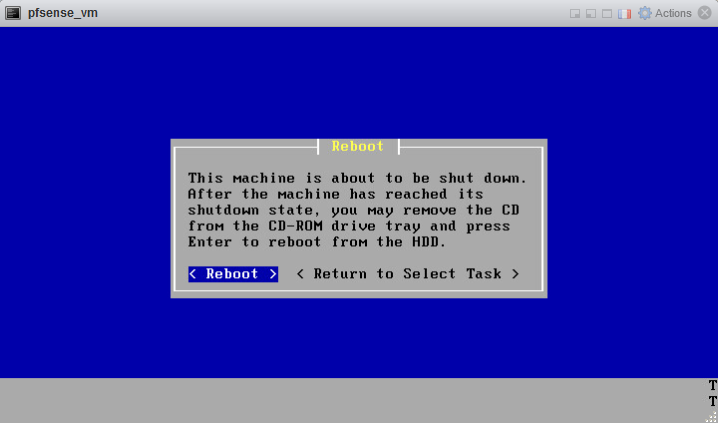

Patientez durant l’installation. Vous arrivez sur cette fenêtre. Pour finir, redémarrez votre serveur en sélectionnant « Reboot » :

*

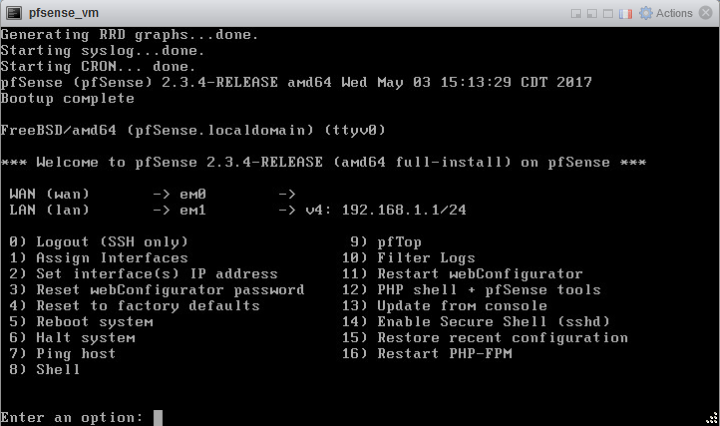

Et voilà après le redémarrage de votre machine, l’installation est terminée et vous arrivez sur votre pfSense :

*

Passons maintenant à la configuration de notre pfSense, et oui encore du boulot vous ne pensiez pas finir si vite !?

*

Configuration de pfSense

Configuration réseau

Interface WAN

Commençons par configurer l’interface WAN de notre serveur. Cette interface sera connectée en direct sur Internet via le groupe de port par défaut « VM Network ». Cela permettra donc de sécuriser nos machines virtuelles sur le LAN (notre site web) en faisant office de passerelle.

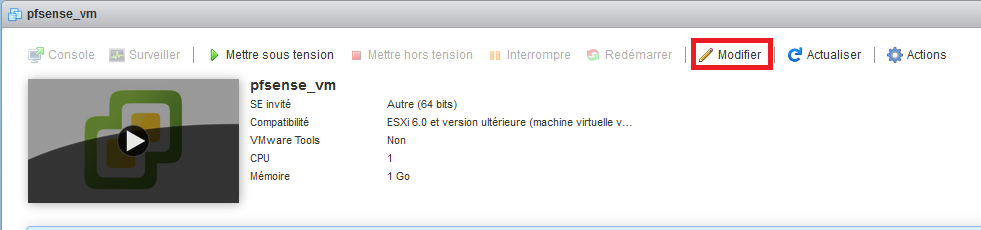

Pour ce faire, il va vous falloir l’adresse MAC qui vous a été donnée en même temps que votre adresse IP public. Ensuite allez dans votre machine virtuelle via l’interface web et sélectionnez « Modifier » :

*

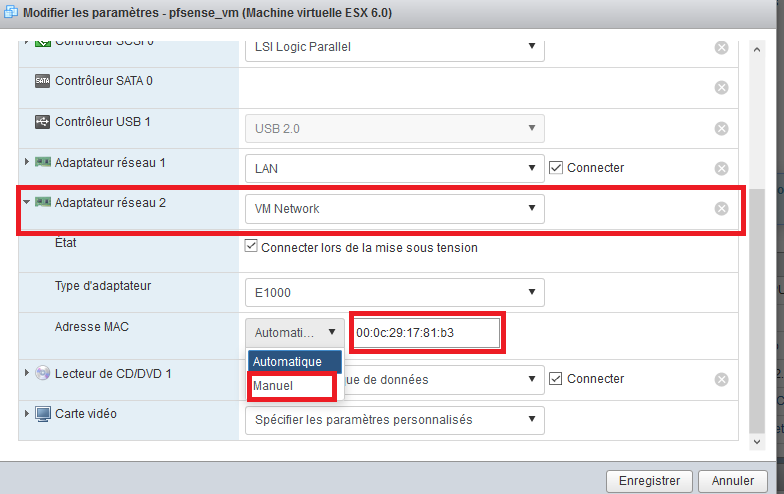

Ensuite retrouvez l’interface qui est connectée à « VM Network » et entrez l’adresse MAC en Manuel :

*

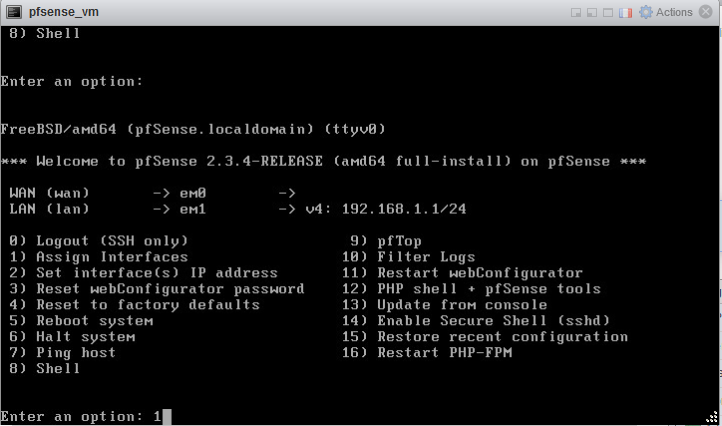

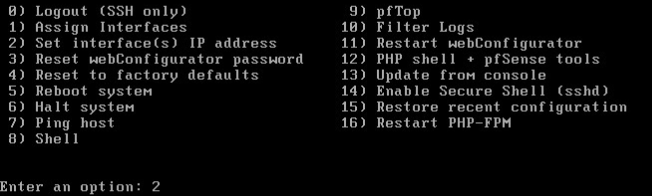

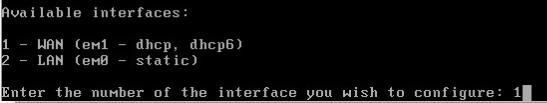

Maintenant que nous avons l’adresse MAC qui devra être liée à l’interface WAN de notre machine, nous pouvons retourner sur la console de notre machine virtuelle et commencer la configuration. Vous avez sur la console un menu de disponible avec des options de 0 à 16. Commençons par assigner la bonne interface à la bonne connexion (LAN ou WAN).

Choisissez « 1) Assign Interfaces » en tapant 1 et appuyez sur Entrée :

*

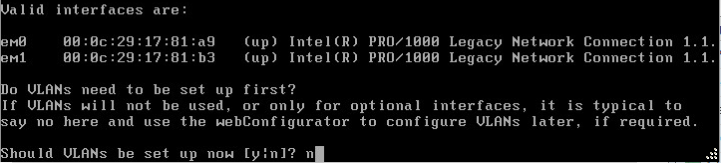

La première question demandée est en rapport avec les VLANs, nous ne souhaitons pas en mettre dans notre architecture, mettez seulement « n » puis Entrée :

*

Ensuite vous devez entrer l’interface qui correspond à votre WAN, vous avez le choix entre em1 ou em0. Faites correspondre l’adresse MAC (1) que vous avez configurée précédemment avec les deux interfaces pour savoir laquelle est utilisée pour le WAN. Pour ma part c’est em1 (2) :

*

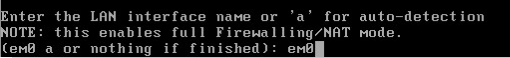

Ensuite choisissez l’autre interface pour le LAN, em0 dans mon cas:

*

Une question sur une interface optionnelle vous est proposée, laissez vide et validez :

![]()

*

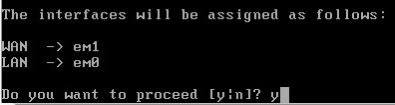

Un récapitulatif apparait, vérifiez que vous n’avez pas fait d’erreur et validez en rentrant « y », la configuration va ensuite s’effectuer, attendez un peu (Petite astuce, j’ai eu le cas une fois ou rien ne se passait…l’écran était figé sur « done! ». Pour vous en sortir utilisez les touches CTRL + C simultanément) :

![]()

*

Vous vous retrouvez sur la console de base et vous pouvez voir que vos interfaces sont bien configurées et que votre WAN a récupéré une adresse en DHCP, il va donc falloir la configurer en IP fixe avec votre IP failover qui ira directement sur Internet :

![]()

*

Pour configurer le WAN, choisissez l’option 2 :

*

Nous voulons configurer une IP sur le WAN donc entrez 1 et pressez Entrée :

*

Mettez « n » pour ne pas laisser l’interface en DHCP et configurez une IP fixe :

![]()

*

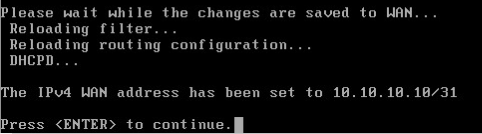

Entrer l’adresse IP Failover que vous avez (Attention cette adresse doit être une IP publique, c’est une IP qui sera en direct sur Internet). Pour l’exemple je mets une IP fictive 10.10.10.10 :

![]()

*

Nous devons entrer le masque de sous réseau mais malheureusement via cette console nous ne pouvons pas mettre de /32 comme il serait nécessaire. Mettez donc 31 pour le moment, nous devrons le changer plus tard via l’interface web :

*

Ici ne mettez pas de passerelle :

![]()

*

Dans notre exemple nous ne voulons pas mettre d’IPv6, donc mettez « n » :

![]()

*

Pas d’IPv6 fixe non plus, laissez vide et validez :

![]()

*

Ensuite pfSense vous demande si vous souhaitez que l’interface web soit disponible via cette interface, par question de sécurité l’interface WEB ne doit être disponible que sur l’interface LAN mais libre à vous de l’accepter. Dans mon cas je mets non « n » :

![]()

*

La configuration s’effectue, soyez patient et pressez Entrée pour revenir à votre console :

*

Vous pouvez voir que votre interface a bien pris votre configuration en compte:

![]()

*

Interface LAN

Nous devons configurer le LAN, vous devez décider quel adressage vous souhaitez mettre en place. Il faut savoir que vous pouvez utiliser les adresses privées qui regroupe :

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

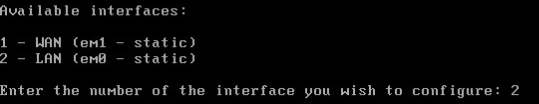

Je vais utiliser un réseau en 192.168.0.0/16. Nous allons suivre la même procédure que pour le WAN avec quelques différences. Sélectionnez 2 :

*

Ici sélectionnez l’interface LAN en entrant 2 :

*

Entrez une adresse LAN qui doit être une adresse privée, dans mon exemple 192.168.1.1 :

![]()

*

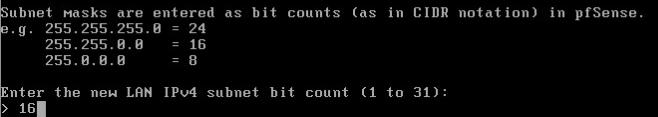

En masque de sous réseau mettez 16 (libre à vous de mettre autre chose mais n’oubliez pas que vos machines virtuelles doivent pouvoir communiquer sur le LAN) :

*

Nous ne voulons pas de passerelle et pas d’IPv6 non plus, pressez 2 fois Entrée :

![]()

![]()

*

Vous avez la possibilité de mettre en place un serveur DHCP sur votre pfSense pour vos machines virtuelles qui se connecteront sur le LAN. Pour notre architecture, nous allons gérer nos machines en IP fixe donc mettez « n » :

![]()

*

Ensuite pfSense vous demande si vous souhaitez que l’interface web soit disponible via cette interface. Pour pouvoir finaliser notre configuration il sera nécessaire d’y accéder donc mettez « y » :

![]()

*

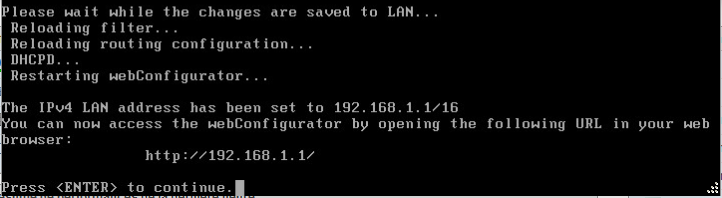

La configuration s’effectue, attendez un peu et pressez Entrée :

*

Et voilà, vous pouvez voir que vos deux interfaces sont bien configurées :

![]()

*

Configuration Internet LAN

Pour que vos machines virtuelles installées sur le LAN puissent avoir accès à Internet, il va falloir utiliser 3 commandes dans la console de pfSense. Commencez par aller sur la console de votre pfSense et sélectionnez 5 pour aller sur le Shell :

Tout d’abord nous devons supprimer la route déjà présente par défaut lors de l’installation :

route del default

*

Créez une route sur l’interface qui est connectée à Internet (VM Network) « em1 » ou « em0 » en utilisant la passerelle de votre serveur ESXi (pas de votre IP failover). Par exemple si l’IP de votre ESXi est 3.3.3.3 alors utilisez la commande suivante (en rouge ce qu’il faut modifier) :

route add 3.3.3.254/32 -link -iface em0

*

Pour finir il faut créer une route par défaut pour pfSense avec la même passerelle que précédemment. Utilisez la commande :

route add default 3.3.3.254

*

*

Félicitation votre serveur pfSense est installé et configuré. Dans un prochain article, nous verrons comment installer une machine virtuelle pour mettre en place un serveur web en le connectant à Internet protégé par notre pfSense. Nous reviendrons donc sur pfSense pour le configurer afin de renvoyer les requêtes web vers notre serveur présent sur le LAN.

Bonjour,

Très bon article.

Mais mes VMs ne ping pas internet, pas d’accès web…

Une idée ?

Merci

Bonjour,

Avez-vous comme moi un serveur chez OVH ?

Votre machine virtuelle sur le LAN arrive à ping le côté LAN de votre PFsense ?

Cordialement,

Sorry tout fonctionne à merveille 😉

Ok super !

Bonne continuation 😉

Tutoriel complet sur PfSense, j’ai réussit à le mettre en place !

Merci beaucoup 🙂

Merci beaucoup pour ce tuto ! Très beau travail !

Cela faisait 4 ans que cette config fonctionnait chez OneProvider mais d’un coup elle ne fonctionne plus..

J’ai tout recommencé depuis le début en réinstallant PFSense dans une version plus récente ! Mais impossible de pinger ma passerelle depuis PFSense et donc pas d’accès à Internet…

Mon netstat -r pour afficher les routes dure plusieurs secondes avant d’afficher la conf (et c’est instantané avant de rajouter le « route add default ».

Si vous avez une idée, car la je galère depuis plusieurs jours…

Bonjour,

Merci pour votre retour 🙂

Dans les nouvelles versions de Pfsense, vous pouvez ajouter la route par défaut via l’interface web.

Allez dans le menu System>Routing>Gateways et cliquez sur « Add ». Dans les paramètres choisissez l’interface WAN, et renseignez l’ip de votre passerelle dans le champ « Gateway ». N’oubliez pas de cocher « Default Gateway » et « Use non-local gateway ».

J’espère que ça vous aidera.

Dernière chose peut-être que Oneprovider a changé sa gateway?

Merci Vincent pour la réponse,

J’ai demandé confirmation à OnePro pour la gateway et même dans cette configuration je dois utiliser la même gateway que celle de mon ESXi (et c’est ce qu’on voit dans tous les tutos d’ailleurs).

J’ai recommencé plusieurs fois à zero avec des séquencements différents ou en essayant de différentes manière, comme ajouter la geteway depuis la web interface (ce que vous proposez) mais rien n’y fait.. J’ai peut être un soucis niveau configuration de mon ESXi car je ne vois pas ce qui cloche dans PFSense.

Merci en tout cas,

bonjour,

merci beaucoup pour cette documentation claire et efficace,

par contre est-il obligé d’avoir une ip failover pour la partie wan??

Merci

Bonjour,

Oui, il faut une IP pour le serveur ESXI et son administration mais aussi une IP failover pour vos machines virtuelles et plus particulièrement pour votre PfSense qui assure la sécurité de vos machines.

Bonjour dans le cadre d’une installation sur un serveur se trouvant chez moi et non chez un hébergeur, à quoi correspond l’IP failover ? est-ce l’IP publique ? et également à quoi correspond l’adresse MAC à renseigner ? Merci beaucoup !

Bonjour,

impossible de mettre une gateway hors réseaux quand on a un mask en /32 vous avez trouvé un work around ou autre ?

Bonjour Lookass,

Dans la configuration de votre Gateway, cliquez sur « Display Advanced » et tout en bas vous devez cocher « Use non-local gateway through interface specific route ».

Thanks for the good step by step tutorial!! Finally got it working

Bonjour,

Merci pour ce tutoriel 🙂 J’ai une petite question .. Comment faire pour ajouter d’autre IP failover à pfsense ? Pour par exemple attribué une ip par VM.

Merci d’avance 🙂

Bonjour

Merci bien Vincent pour ce très bon travail. C’est plus claire surtout coté réseau car c’est ça qui me pose problème

Bonjour,

super travail merci.

j’ai ajouté un adaptateur réseau dans VMWARE mais dans pfsense je ne voir pas d’interface supplémentaire… y’a – t – il un nombre maximum d’interface dans pfsense ?

Bonjour, merci.

Vous pouvez mettre 2 cartes réseaux sur votre pfsense (une LAN et une WAN)

quelqu’un a la suite ?

Bonjour,

La suite ici : https://all-it-network.com/lab-esxi-serveur-web/

Ping : Configurer pfSense sur une Dedibox avec ESXi après avoir effectué une migration P2V (physical-to-virtual) avec VMware vCenter Converter – Haha.