Dans cet article, nous allons rentrer dans le vif du sujet et configurer notre serveur ESXI afin de le préparer pour notre nouvelle architecture. Cet article fait suite à trois précédents articles contenant une introduction, l’installation d’ESXI et la première partie de la configuration :

- Introduction : Je présente l’architecture cible de ce lab

- Installation : Je présente l’installation de VMware ESXi

- Configuration partie 1 : Je présente la configuration de la licence et des utilisateurs

Nous allons configurer notre serveur via l’interface web, un prochain article traitera de la configuration via l’application Vsphere (client lourd à installer sur son ordinateur). L’objectif sera de rendre notre installation sécurisé.

*

Introduction

Dans le précédent article, nous avions vu comment configurer des utilisateurs de façon très granulaire. La sécurité commence déjà par là, mettez des mots de passe longs comprenant des caractères spéciaux et des chiffres et ne donnez pas des droits si ce n’est pas nécessaire. Passons maintenant à 2 points essentiels pour sécuriser votre architecture.

Chaque chapitre qui suivra portera sur un sujet spécifique et en bonus nous verrons quelques commandes pour gérer le pare-feu.

*

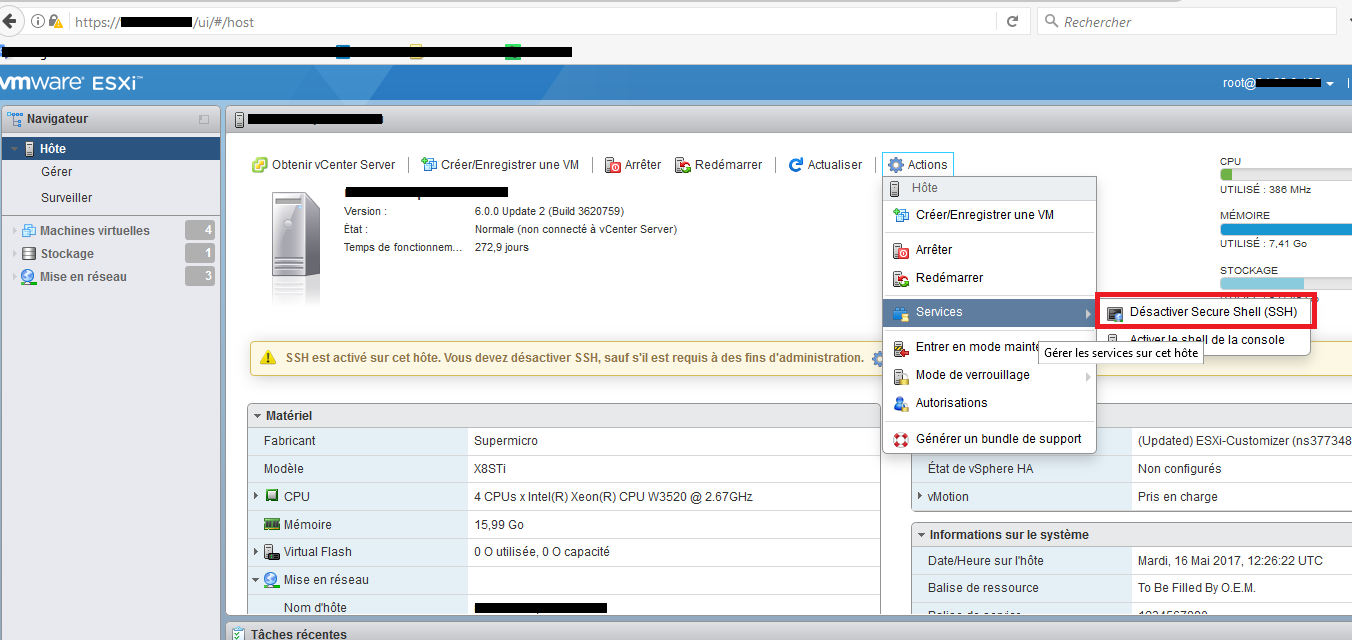

Accès SSH

Par défaut si vous lancez l’installation comme moi via Soyoustart, vous aurez le service ssh de démarré. Étant un autre point de connexion sur votre serveur, je vous conseille de le désactiver. Rien de plus simple pour ce faire, connectez vous à l’interface web et allez dans « Actions » puis « Services » et enfin « Désactiver Secure Shell » :

Il vous est possible de le réactiver à tout moment en passant par la même option. Il vous sera d’ailleurs nécessaire de le faire afin de télécharger les différents systèmes d’exploitations que vous souhaitez installer sur votre serveur ESXi.

*

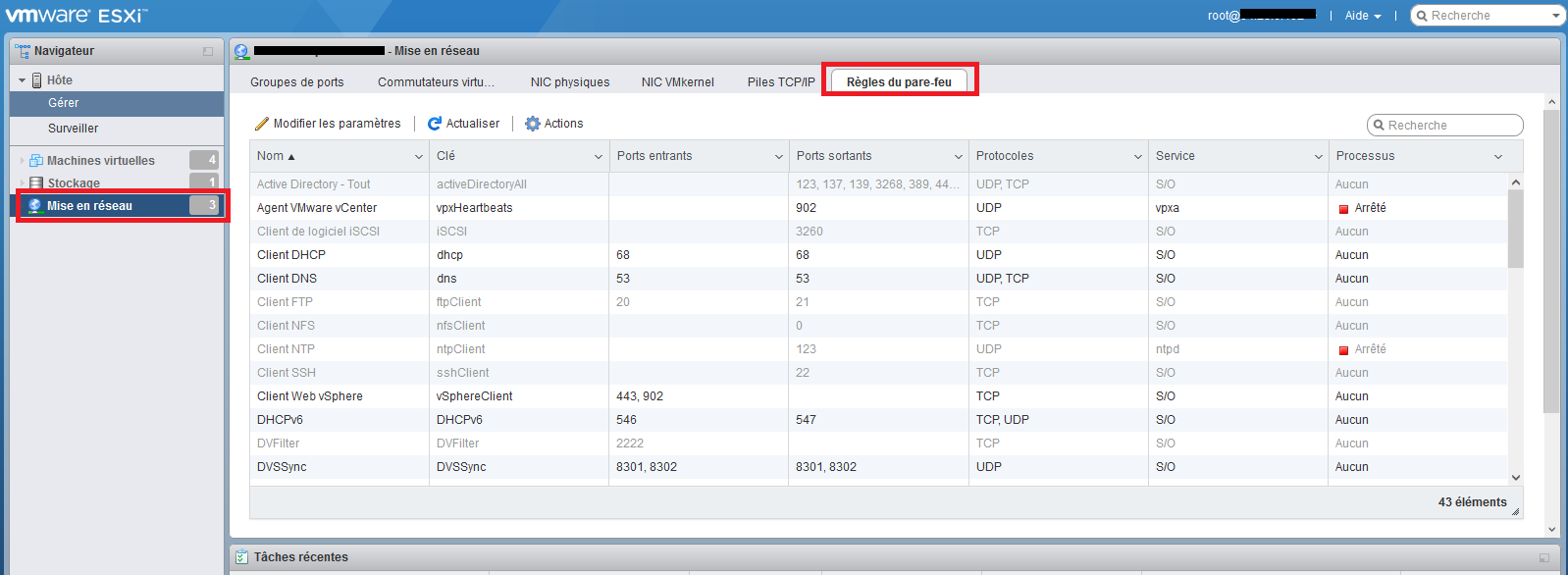

Pare-feu

ESXi possède un pare-feu qui vous donne une première protection face aux menaces. Celui-ci peut être optimisé, c’est ce que nous allons voir. Pour accéder à ce dernier et voir/modifier les règles, vous devez aller dans « Mise en réseau » puis dans l’onglet « Règles de pare-feu » :

Ce tableau regroupe toutes vos règles avec les détails associés. Vous avez différentes colonnes reprenant de gauche à droite :

- le nom de la règle : qui vous présente la règle (explicite en général)

- la clé de la règle : une sorte de nom raccourci

- les ports entrants et sortants : qui sont ouverts pour cette règle.

- le/les protocoles : soit UDP ou TCP

- le service : la règle peut avoir un service associé

- le processus : l’état du service associé

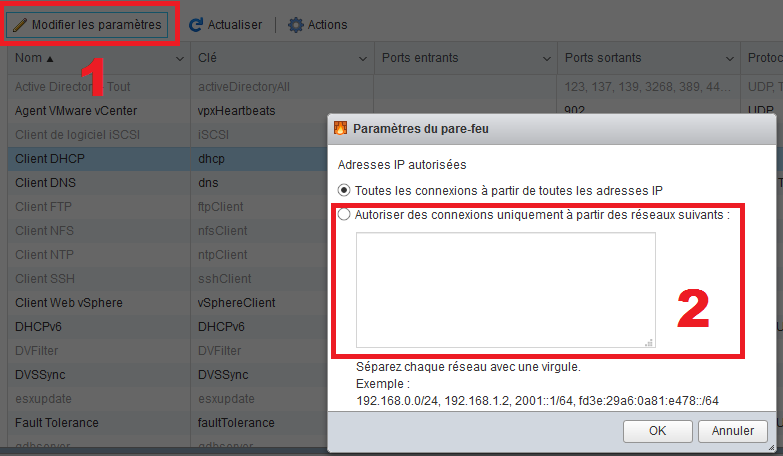

Ce qui est très utile ici est la possibilité de restreindre l’accès à un service avec une adresse IP ou un réseau. Ainsi vous pouvez sécuriser un maximum en donnant des permissions très spécifiques.

Pour ce faire sélectionnez votre règle et cliquez sur « Modifier les paramètres » (1) ensuite cochez « Autoriser des connexions uniquement à partir des réseaux suivants » (2) et entrez vos adresses IP dans le cadre en dessous :

Pour remplir le cadre, vous devez séparer vos réseaux/IP par une virgule et vous avez la possibilité de le mettre sous les formes suivantes (l’ipv6 est possible) :

- 192.168.0.0/24

- 192.168.1.2, 2001::1/64

- fd3e:29a6:0a81:e478::/64

Voici la liste des règles avec les explications relatives :

- Active Directory – Tout : Pour connecter un Active Directory a votre ESXi reprenant les ports sortants 123 ,137, 139, 3268, 389, 445, 464, 51915 et 88 (UDP / TCP)

- Agent VMware vCenter : Pas de surprise ici, c’est l’agent vCenter server reprenant le port sortant 902 (UDP). Cette règle est lié au service vpxa (conduit de communication avec le noyau ESXi)

- Client de logiciel iSCSI : Contrôle de l’iSCSI (Internet Small Computer System Interface) logiciel soit la gestion du stockage via le protocole IP reprenant le port sortant 3260 (TCP)

- Client DHCP : Encore une fois pas de surprise avec la gestion du DHCP sur le port sortant et entrant 68 (UDP)

- Client DNS : Gestion du DNS pour la résolution des noms de domaine sur le port sortant et entrant 53 (UDP / TCP)

- Client FTP : Gestion du FTP protocole de transfert de fichier sur le port entrant 20 et le port sortant 21 (TCP)

- Client NFS : Gestion du NFS protocole pour la gestion de fichiers en réseau sur le port sortant 0 (TCP)

- Client NTP : Gestion du NTP protocole pour la synchronisation des horloges sur le port sortant 123 (UDP). Ce dernier est lié au service ntpd qui doit être mis en place pour éviter des problèmes de synchronisation et avoir des logs utiles.

- Client SSH : Nécessaire pour l’accès via SSH sur le port sortant 22 (TCP)

- Client Web vSphere : Connexions client sur les ports entrants 443 et 902 (TCP)

- DHCPv6 : Client DHCP pour IPv6 sur le port entrant 546 et le port sortant 547 (TCP / UDP)

- DVFilter : Lié à l’API vSphere Network Appliance, je vous conseille de le désactiver sauf en cas de besoin car très sensible au piratage. Il est sur le port entrant 2222 (TCP).

- DVSSync : Permet de synchroniser les états des ports virtuels partagé entre les hôtes sur les ports entrants et sortant 8301 et 8302 (UDP)

- esxupdate : Pour la mise à jour de ESXi via l’interface web sur le port sortants 443 (TCP)

- Fault Tolerance : Gestion du trafic entre les hôtes sur les ports entrants 8100, 8200, 8300 et sortant 80, 8100, 8200, 8300 (TCP / UDP)

- gdbserver : Permet d’accéder à vos machine virtuelle via VNC client. Utilise les ports entrants 1000, 50000 (TCP).

- HBR : Utilisé pour le trafic de réplication en cours sur les ports sortants 31031 et 44046 (TCP)

- httpClient : Gestion client HTTP sur les ports sortants 443 et 80 (TCP)

- IKED : Gestion du protocole IPSEC pour sécuriser les connexion sur le port entrant et sortant 500 (TCP)

- NFC : Gestion des copies de fichier via le réseau sur le port entrant et sortant 902 (TCP)

- nfs41Client : Gestion client NFS sur le port sortant 2049 (TCP)

- Port série VM connecté à vSPC : Gestion port série avec vSPC (virtual serial port concentrator) sur le port 0 (TCP)

- Port série VM connecté sur le réseau : Gestion du port série avec le réseau sur les ports entrants 1024 et 23 et le port sortant 0

- rabbitmqproxy : Proxy qui s’exécute sur l’hôte ESXi sur le port sortant 5671 (TCP).

- Serveur CIM : Gestion serveur CIM (Common Information Model) pour la gestion de l’environnement serveur sur le port entrant 5988 (TCP). Lié au service sfcd-watchdog.

- Serveur sécurisé CIM : Gestion serveur CIM sécurisé sur le port sortant 5989 (TCP). Lié au service sfcd-watchdog.

- Serveur SNMP : Gestion du SNMP pour le diagnostique du serveur sur le port entrant 161 (UDP)

- Serveur SSH : Nécessaire pour l’accès ssh sur le port entrant 22 (TCP)

- Service de clustering Virtual SAN : Annuaire du cluster Virtual SAN et sa surveillance sur les ports entrants et sortants 12321, 12345 et 23451 (UDP)

- Service de routeur logique distribué NSX : Utile si installation de Virtual Distributed Router (routeur virtuel logique distribué) utilisant le port entrant et sortant 6999 (UDP)

- SLP CIM : Pour la recherche de serveur CIM sur le port entrant et sortant 427 (UDP / TCP)

- syslog : Gestion des logs sur les ports sortants 1514 et 514 (UDP / TCP)

- Transport Virtual SAN : Transfert entre noeuds virtual SAN sur le port entrant et sortant 2233 (TCP)

- vCenter Update Manager : pour la gestion des mise à jour vCenter sur les ports sortants 80 et 9000 (TCP)

- vit : Prend en charge l’iSCSI logiciel sur le port entrant et sortant 3260 (TCP)

- vMotion : Migration des machine virtuelle sur le port sortant et entrant 8000 (TCP)

- vprobeServer : Gestion de vProbe sur le port 57007 (TCP). Lié au service vprobed.

- vsanhealth-multicasttest : Iperf sur le port entrant et sortant 5001 (TCP)

- vsanvp : Trafic de distributeur Virtual SAN sur le port entrant et sortant 8080 (TCP)

- vSphere Web Access : Page de bienvenue avec les liens pour les téléchargements sur le port entrant 80 (TCP)

- WOL : Fonctionnalité Virtual Volumes sur le port sortant 9 (UDP)

*

Astuces Pare-feu

Pour ceux qui préfèrent passer par des commandes voici 3 commandes utiles :

Pour avoir l’état de vos règles :

esxcli network firewall get

Pour activer ou désactiver le pare-feu :

esxcli network firewall set --enabled

Donner l’accès à toutes les règles pour une IP ou un réseau spécifique :

esxcli network firewall ruleset IP add

*

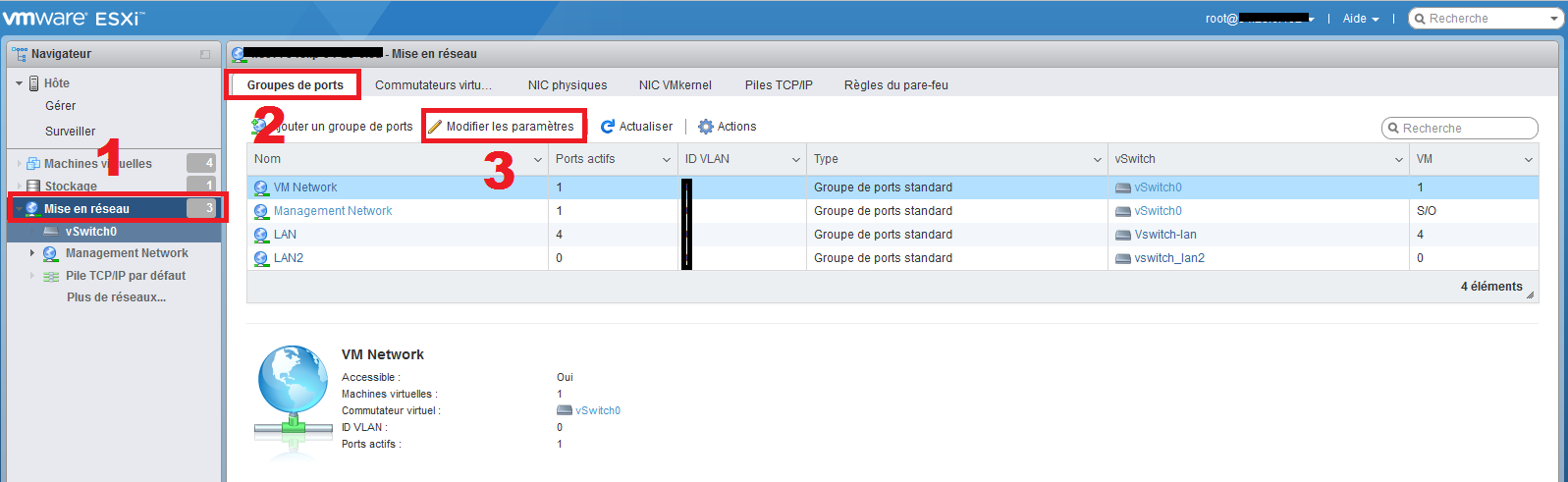

VLAN

Pour sécuriser votre ESXi vous pouvez être amené à utiliser des VLANs qui sécurisent la communication de vos réseaux et ainsi segmentent en différentes parties votre serveur. Je ne vais pas aller trop loin ici car cela ne nous intéresse pas dans notre architecture.

Pour configurer des VLANs, vous pouvez le faire sur les groupes de ports en allant dans « Mise en réseau » (1) puis « Goupe de ports » (2) et enfin modifiez vos groupes de ports (3) :

Attention toutefois à ne pas faire n’importe quoi, réfléchissez bien à vos VLAN pour ne pas vous bloquer.

*

Votre serveur est maintenant sécurisé, pour aller plus loin et comme nous avions l’intention de le faire dans notre architecture cible (voir introduction) il va falloir voir comment installer un serveur PFsense qui fera office de Parefeu pour toutes nos machines virtuelles. Cette installation/configuration fera l’objet d’un prochain article.