Mettre en place une solution de centralisation de logs comporte de nombreux avantages. Dans le cas du redémarrage d’un équipement vous ne les perdrez pas. Si vous subissez une attaque informatique, l’attaquant pourra supprimer ses traces dans les logs des équipements sur lesquels il a agit mais elles seront toujours accessibles sur votre serveur de centralisation des logs. Dans cet article, je vais vous montrer comment installer le système de centralisation de logs nommé Graylog qui est un outil open-source.

Graylog

Installation

Pour commencer, rendez-vous sur le site de Graylog pour télécharger le fichier .OVA que vous allez ensuite pouvoir importer dans un outil de virtualisation comme VirtualBox ou VMware Workstation par exemple . Vous pouvez aussi installer Graylog à l’aide de paquets d’installation mais le plus simple est de télécharger le fichier .ova qui est une machine prête à l’emploi. Allez sur le site de Graylog sur la page téléchargement puis cliquez sur OVA.

Configuration

Sur le serveur

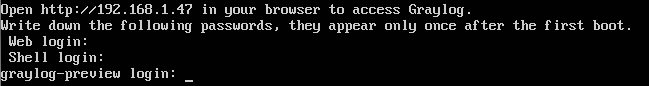

Une fois le fichier téléchargé, importez le dans un outil de virtualisation et lancez la machine. Au premier démarrage, l’outil va vous afficher les logins du serveur et de l’interface web, gardez les bien de coté.

Par défaut, la machine est en QWERTY, pour la passer en AZERTY utilisez la commande:

sudo loadkeys fr

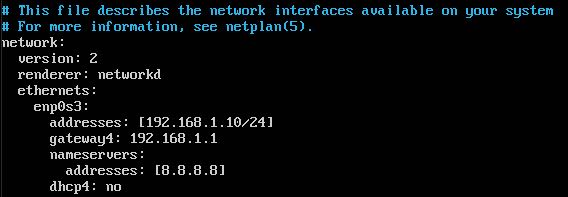

Nous allons configurer une IP statique, éditez le fichier ci-dessous:

nano /etc/netplan/...........yaml

Sous l’interface existante, renseignez l’IP, le masque (sous notation CIDR), la passerelle et le DNS. Adaptez les adresses à votre architecture:

Utilisez la commande ci-dessous pour appliquer les paramètres:

sudo netplan apply

Configuration envoi / réception de logs

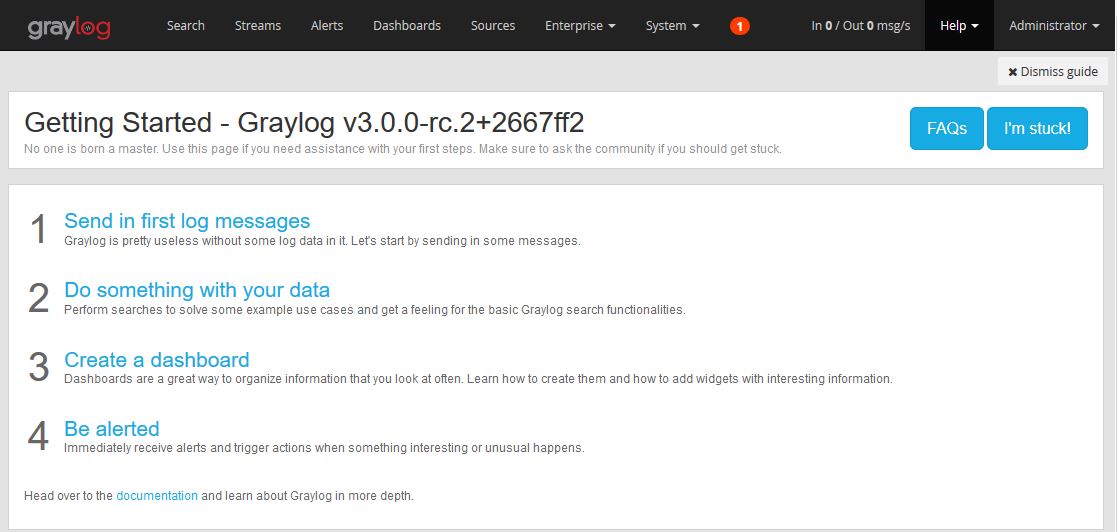

Maintenant que votre serveur est configuré avec une IP fixe, ouvrez un navigateur et dans la barre d’adresse saisissez l’adresse IP de votre serveur Graylog. Utilisez les identifiants que vous aviez mis de coté précédemment pour vous connecter:

Vous arriverez sur l’interface de l’outil:

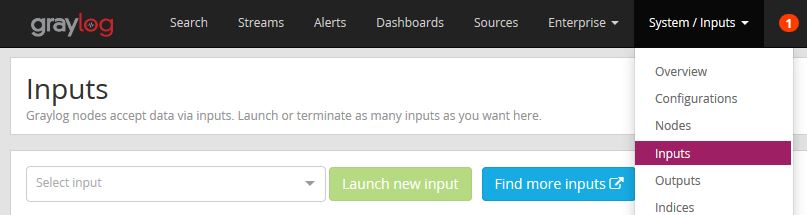

Dans le menu « System / Inputs », cliquez sur « Inputs »:

Dans la liste, sélectionnez « Syslog TCP » et cliquez sur « Launch new input »:

![]()

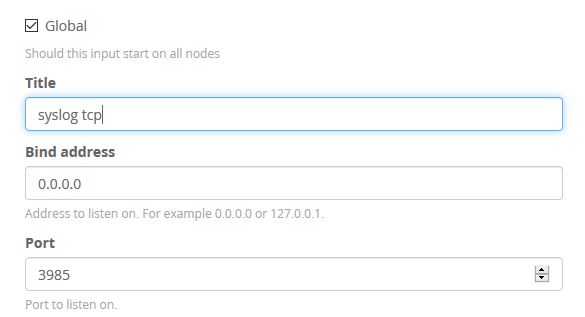

Nommez l’input avec le nom de votre choix, laissez « Bind address » à la valeur 0.0.0.0 et modifiez le port si vous le souhaitez, j’utilise 3985 dans cet article. Laissez les autres paramètres par défaut et cliquez sur « Save »:

Pour le moment vous n’allez recevoir aucun log, vous devez configurez vos clients afin qu’ils envoient leurs fichiers de log sur votre serveur avec le port que vous avez défini. Je vais configurer une machine Linux afin qu’elle envoie ses logs sur mon serveur Graylog. Sur votre client, éditez le fichier de configuration des logs avec la commande ci-dessous (vous devez avoir les droits root):

nano /etc/rsyslog.conf

Dans ce fichier, ajoutez la ligne suivante:

*.* @@IP_SERVEUR_GRAYLOG:PORT_DEFINI_DANS_INPUT

Par exemple, pour mon cas cela donne:

*.* @@192.168.1.10:3985

Redémarrez le service rsyslog sur le client pour prendre en compte cette modification:

service rsyslog restart

La configuration coté client est terminée. Vérifiez sur votre serveur Graylog que vous recevez bien les logs, « Active connections » doit être passé à 1:

Vous pouvez également vérifier en cliquant dans le menu en haut sur « Sources », vous verrez votre client dans la liste:

Configuration dashboard

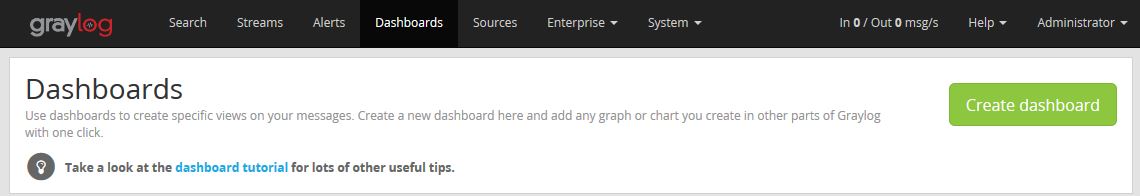

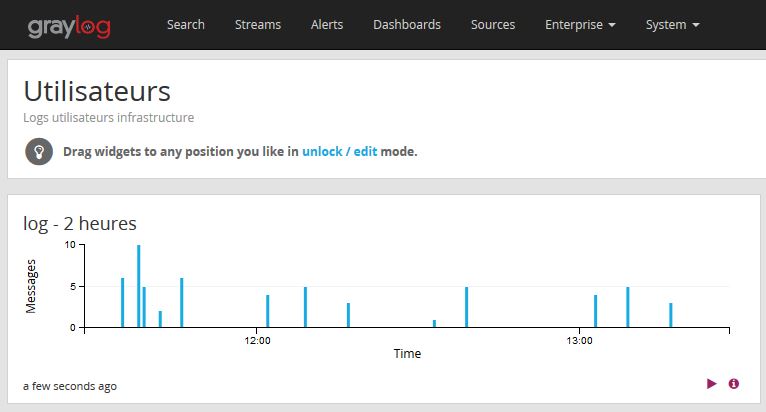

Pour mettre en forme les logs reçus et les rendre plus lisibles nous allons configurer un dashboard. Dans le menu, allez dans « Dashboards » puis cliquez sur « Create dashboard »:

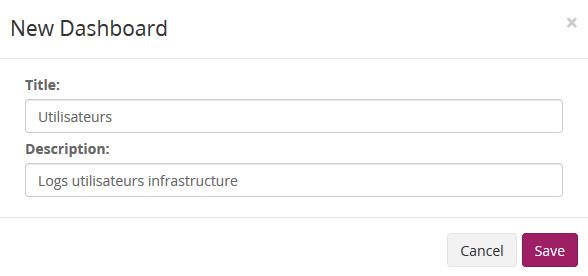

Donnez lui un nom et une description puis cliquez sur « Save »:

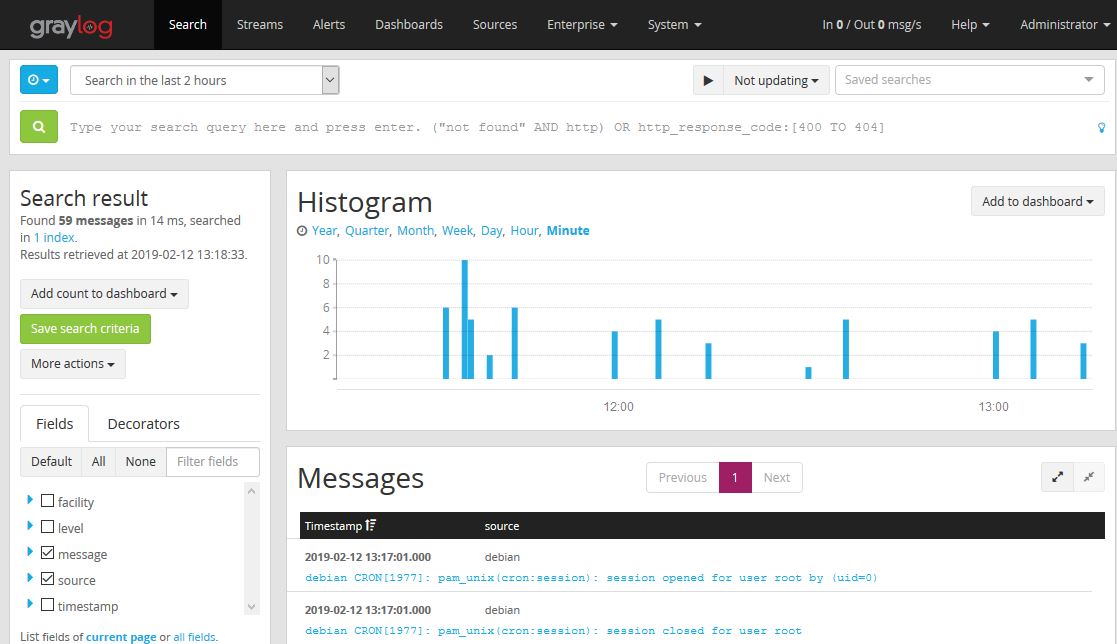

Dans l’état votre dashboard est vide, nous devons configurer les éléments qui seront affichés. Dans le premier champ, choisissez le laps de temps sur lequel vous souhaitez prendre en compte les logs reçus puis cliquez sur la loupe verte pour valider. A gauche, dans « Fields » vous pourrez définir les types de message à prendre en compte ou non en les cochant ou décochant.

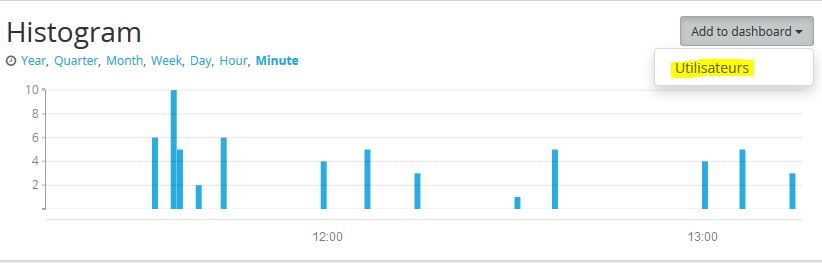

Une fois votre recherche personnalisée, vous allez pouvoir l’ajouter au dashboard. Cliquez sur « Add to dashboard » puis sélectionnez votre dashboard, vous devrez ensuite donner un nom à l’élément:

Retournez sur votre dashboard, vous verrez le nouvel élément apparaître:

Ceci n’est qu’un exemple, vous pouvez ajouter plusieurs recherches afin d’étoffer votre dashboard.

C’est la fin de ce tutoriel, vous êtes désormais capable d’installer la solution de centralisation de logs Graylog. Vous savez également comment configurer la réception de logs sur le serveur, créer vos recherches et personnaliser un dashboard.

Bonjour! j’aimerai connaitre le plus bon et meilleur entre le graylog OVA et les autres (docker), autrement dit la différence, l’avantage et l’inconvénient de ces derniers. Car je compte déployé le .ova, mais j’ai quelques doutes.

Bonjour,

Si utilisation en production, il faut bannir l’OVA ou toutes autres solutions prêtes à l’emploi. Il vaut mieux partir de zéro et installant l’OS les paquets, et les configurer afin de maitriser le système, et aussi pour des raisons évidentes de sécurité.