La translation d’adresses sert à faire correspondre une adresse IP à une autre adresse IP. La translation d’adresses permet de gagner en sécurité, vos adresses IP peuvent être dissimulées mais elle permet aussi un gain du nombre d’adresses IP grâce au PAT que nous allons également voir dans cet article. Tous les cas pratiques sont indépendants les uns des autres, vous pouvez uniquement suivre la partie qui vous intéresse.

NAT Statique

Explication

Le NAT (Network Address Translation) statique va lier une adresse IP à une autre adresse IP. Par exemple, si vous définissez que l’adresse IP 192.168.1.10 sera translatée à l’extérieur avec l’IP 1.1.1.1 alors elle sortira toujours sur cette IP.

Pratique

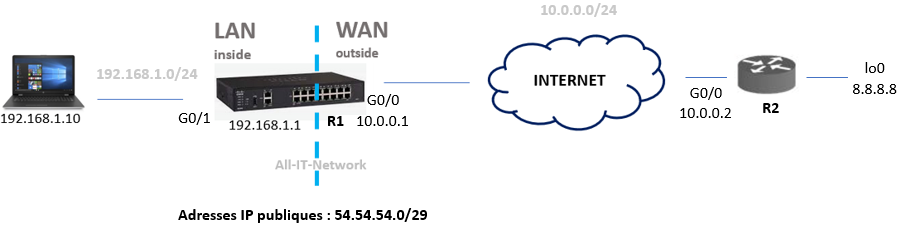

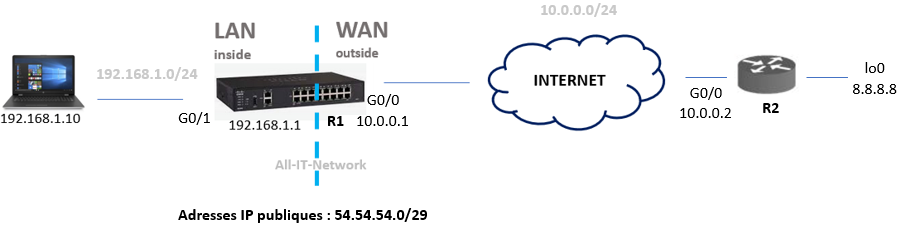

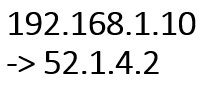

Nous allons configurer un NAT statique (192.168.1.10 ->54.54.54.1) sur l’architecture ci-dessous. L’objectif est que le PC arrive à joindre l’IP 8.8.8.8:

Pré-requis

Configuration Routeur R2

Nous allons devoir configurer le routeur R2, extérieur à notre réseau pour les besoins du lab. Dans un cas réel, vous n’avez pas besoin de configurer ce routeur, il est géré par votre fournisseur d’accès Internet. Entrez les commandes ci-dessous une fois en mode configuration (commande: configure terminal):

interface Loopback0 ip address 8.8.8.8 255.255.255.255 ! interface GigabitEthernet0/0 ip address 10.0.0.2 255.255.255.252 no shutdown ! ip route 54.54.54.0 255.255.255.248 GigabitEthernet0/0 !

Configuration

PC

Configurez les paramètres réseaux du PC comme ci-dessous:

IP : 192.168.1.10 Masque : 255.255.255.0 Passerelle : 192.168.1.1

Routeur R1

Nous allons définir les IPs et les interfaces internes (commande : ip nat inside), externes (commande : ip nat outside) et la route par défaut. Entrez les commandes ci-dessous en mode configuration (commande: configure terminal):

interface GigabitEthernet0/0 ip address 10.0.0.1 255.255.255.252 no shutdown ip nat outside ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 no shutdown ip nat inside ! ip route 0.0.0.0 0.0.0.0 g0/0 !

Nous allons maintenant configurer le NAT statique à l’aide de la commande ci-dessous:

ip nat inside source static 192.168.1.10 54.54.54.1

La configuration est terminée, nous allons passer aux tests.

Tests

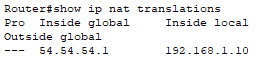

Afin de vérifier que le NAT statique est bien configuré, entrez la commande ci-dessous sur le routeur R1:

show ip nat translations

La commande doit vous retourner quelque chose de similaire au résultat ci-dessous:

Pour vérifier si le NAT statique est fonctionnel, réalisez un ping du PC vers l’IP 8.8.8.8. L’hôte doit être joignable.

NAT Dynamique

Explication

Le NAT (Network Address Translation) dynamique va lier une ou des adresse(s) IP à d’autres adresses IP externes de façon dynamique. La ou les adresses vont utiliser un pool d’adresses IP défini.

Pratique

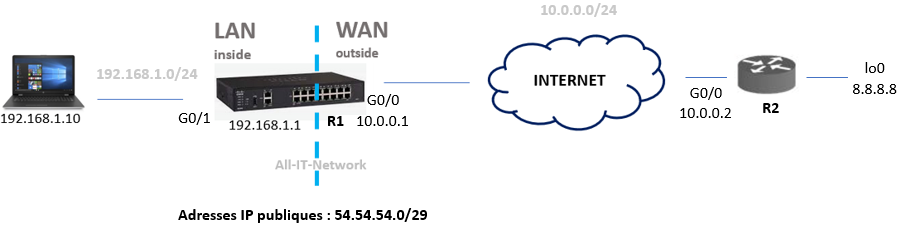

Nous allons configurer un NAT dynamique (192.168.1.0/24 ->54.54.54.0/29) sur l’architecture ci-dessous. L’objectif est que le PC arrive à joindre l’IP 8.8.8.8:

Pré-requis

Configuration Router R2

Nous allons devoir configurer le routeur R2, extérieur à notre réseau pour les besoins du lab. Dans un cas réel vous n’avez pas besoin de configurer ce routeur, il est géré par votre fournisseur d’accès Internet. Entrez les commandes ci-dessous une fois en mode configuration (commande: configure terminal):

interface Loopback0 ip address 8.8.8.8 255.255.255.255 ! interface GigabitEthernet0/0 ip address 10.0.0.2 255.255.255.252 no shutdown ! ip route 54.54.54.0 255.255.255.248 GigabitEthernet0/0 !

PC

Configurez les paramètres réseaux du PC comme ci-dessous:

IP : 192.168.1.10 Masque : 255.255.255.0 Passerelle : 192.168.1.1

Routeur R1

Nous allons définir les interfaces internes (commande : ip nat inside), externes (commande : ip nat outside) et la route par défaut. Entrez les commandes ci-dessous en mode configuration (commande: configure terminal):

interface GigabitEthernet0/0 ip address 10.0.0.1 255.255.255.252 no shutdown ip nat outside ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 no shutdown ip nat inside ! ip route 0.0.0.0 0.0.0.0 g0/0 !

Créez une ACL pour définir la liste des IP internes. J’exclus l’IP 192.168.1.1 qui est l’adresse de la passerelle dans mon cas. Attention, pour l’ACL il ne faut pas utiliser le masque réseau mais le wildcard (masque inversé):

access-list 1 deny 192.168.1.1 access-list 1 permit 192.168.1.0 0.0.0.255

Créez le pool d’adresse IP externe:

ip nat pool POOL_IP_EXT 54.54.54.1 54.54.54.4 netmask 255.255.255.248

Configurez le NAT dynamique grâce à la commande ci-dessous:

ip nat inside source list 1 pool POOL_IP_EXT

La configuration est terminée, nous allons passer aux tests.

Tests

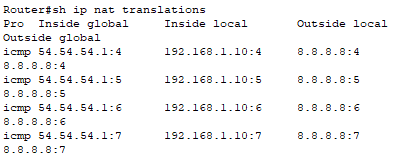

Afin de vérifier que le NAT dynamique est bien configuré, entrez la commande ci-dessous sur le routeur R1:

show ip nat translations

La commande doit vous retourner quelque chose de similaire au résultat ci-dessous:

Pour vérifier que votre NAT dynamique est fonctionnel, réalisez un ping du PC vers l’IP 8.8.8.8. L’hôte doit être joignable.

La différence avec le NAT statique que nous avons configuré au chapitre précédent et que le PC ne va pas toujours sortir sur la même adresse IP externe. Avec cette configuration, si vous avez plus d’IP interne que d’IP externe et que les IP du pool externe sont toutes utilisées, les autres clients ne pourront pas sortir. Pour palier à ce problème, il existe le PAT que nous allons voir ci-dessous.

PAT

Explication

Le PAT (Port Address Translation) va permettre à plusieurs équipements réseaux d’utiliser la même adresse IP externe. La distinction des équipements va se faire grâce à l’ajout d’un numéro de port. Le PAT est par exemple utilisé par votre BOX, tous les équipements du LAN vont sortir sur la même adresse IP publique:

Pratique

Nous allons configurer un PAT (192.168.1.0/24 ->54.54.54.1) sur l’architecture ci-dessous. L’objectif est que le PC arrive à joindre l’IP 8.8.8.8:

Pré-requis

Configuration Router R2

Nous allons devoir configurer le routeur R2, extérieur à notre réseau pour les besoins du lab. Dans un cas réel vous n’avez pas besoin de configurer ce routeur, il est géré par votre fournisseur d’accès. Entrez les commandes ci-dessous en mode configuration (commande: configure terminal):

interface Loopback0 ip address 8.8.8.8 255.255.255.255 ! interface GigabitEthernet0/0 ip address 10.0.0.2 255.255.255.252 no shutdown ! ip route 54.54.54.0 255.255.255.248 GigabitEthernet0/0 !

PC

Configurez les paramètres réseaux du PC comme ci-dessous:

IP : 192.168.1.10 Masque : 255.255.255.0 Passerelle : 192.168.1.1

Routeur R1

Nous allons définir les interfaces internes (commande : ip nat inside), externes (commande : ip nat outside) et la route par défaut. Entrez les commandes ci-dessous en mode configuration (commande: configure terminal):

interface GigabitEthernet0/0 ip address 10.0.0.1 255.255.255.252 no shutdown ip nat outside ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 no shutdown ip nat inside ! ip route 0.0.0.0 0.0.0.0 g0/0 !

Créez une ACL pour définir la liste des IP internes, je vais exclure l’IP 192.168.1.1 qui est l’adresse de la passerelle dans mon cas. Attention, pour l’ACL il ne faut pas utiliser le masque réseau mais le wildcard (masque inversé):

access-list 1 deny 192.168.1.1 access-list 1 permit 192.168.1.0 0.0.0.255

Créez le Pool d’adresse IP externe:

ip nat pool POOL_IP_EXT 54.54.54.1 54.54.54.1 netmask 255.255.255.248

Configurez le PAT grâce à la commande ci-dessous:

ip nat inside source list 1 pool POOL_IP_EXT overload

La configuration est terminée. Elle est presque identique à celle réalisée pour le NAT dynamique, la distinction se fait par l’ajout du paramètre « overload » qui va permettre de surcharger l’IP externe. Nous allons passer aux tests.

Tests

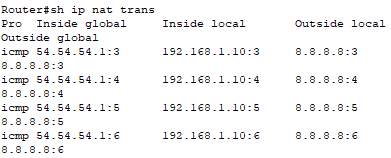

Afin de vérifier que le PAT est bien configuré, entrez la commande ci-dessous sur le routeur R1:

show ip nat translations

La commande doit vous retourner quelque chose de similaire au résultat ci-dessous:

Pour vérifier que votre PAT est fonctionnel, réalisez un ping du PC vers l’IP 8.8.8.8. L’hôte doit être joignable. Vous l’aurez compris, vous pouvez avoir autant de clients internes à votre réseau ils pourront tous sortir sur l’adresse IP externe 54.54.54.1

Grâce à cet article vous savez à présent configurer un NAT statique, un NAT dynamique et un PAT.

Bonjour,

Je suis moi-même en fin d’apprentissage sur les protocoles réseaux et je galérais un peu sur le nat et le pat sur routeur cisco.

Votre tuto est très clair et il m’a permis de bien comprendre la manière de les configurer.

Je check le reste de votre site, j’adorre. Merci pour votre partage

Bonjour

J’ai vraiment aimé la page ca ma vraiment permit de mieux comprendre les principes de Nat et Pat