RADIUS (Remote AuthenticationDial-In User Service) est un protocole client-serveur permettant de centraliser des données d’authentification. Le fonctionnement du service RADIUS est basé sur un système client/serveur qui va avoir pour rôle de définir les accès d’utilisateurs distants à un réseau.

Dans ce tutoriel, nous allons mettre en place un serveur RADIUS pour l’utiliser dans l’authentification WiFi, afin de sécuriser au maximum l’accès au réseau sans fil. A la place d’utiliser une clé pour se connecter au réseau, nous allons utiliser les informations d’authentification d’un Active Directory. Si vous n’avez pas d’Active Directory vous pouvez consulter cet article qui va vous expliquer comment mettre en place celui-ci. Je vous conseille également d’avoir un serveur DHCP sur votre réseau, sinon vous devrez effectuer la configuration réseau de vos équipements manuellement. Ce tutoriel va être réalisé sur Windows Server 2016.

Mise en place serveur

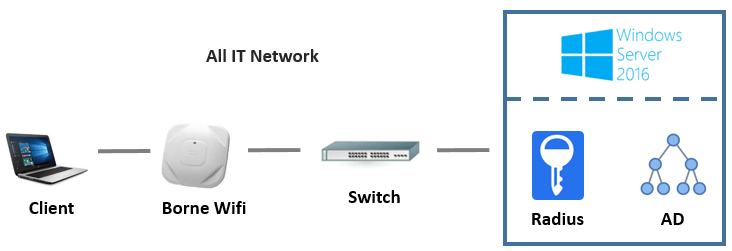

Schéma de l’infrastructure

Voici l’infrastructure que nous allons mettre en place :

Lorsqu’un client va se connecter au réseau (SSID) présent sur la borne Wifi. Celle-ci va transmettre la requête au serveur RADIUS. Le serveur va ensuite vérifier si les identifiants de sessions de la personne sont bien présents sur l’Active Directory, si c’est le cas l’accès est autorisé sinon l’accès est refusé. Dans ce tutoriel l’Active Directory et le RADIUS sont sur le même serveur mais vous pouvez les installer sur deux serveurs différents.

Installation Rôle

Pour commencer, allez dans le gestionnaire de serveur, cliquez sur « Gérer » puis « Ajouter des rôles et fonctionnalités ».

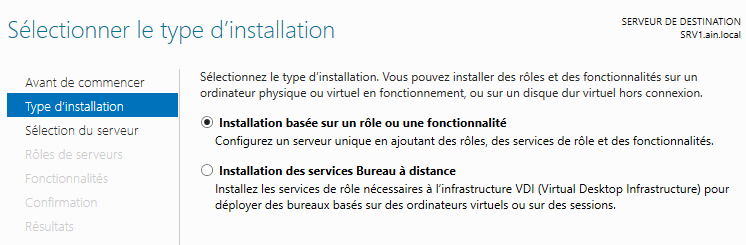

Sur la première fenêtre laissez coché « Installation basée sur un rôle ou une fonctionnalité ».

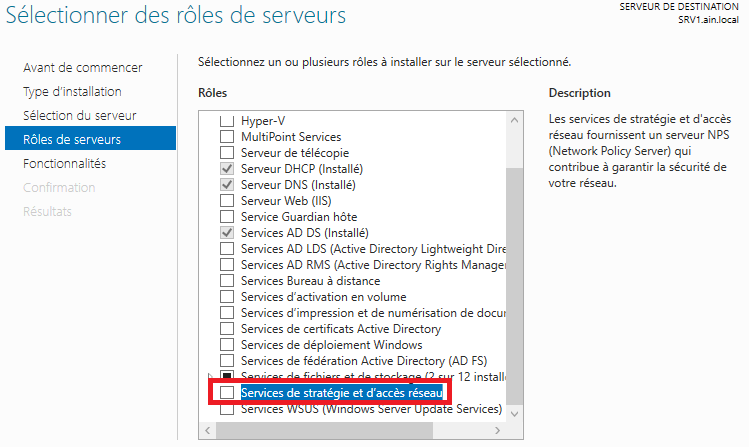

Sur la fenêtre suivante « Sélection du serveur » laissez par défaut et cliquez à nouveau sur « Suivant ». Vous arriverez sur la fenêtre de sélection des rôles, cochez « Services de stratégie et d’accès réseau ».

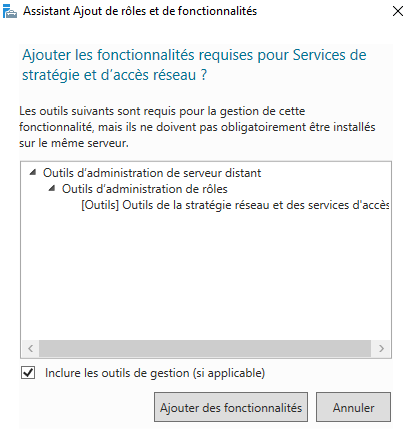

Cliquez sur « Ajouter des fonctionnalités » et cliquez sur « Suivant ».

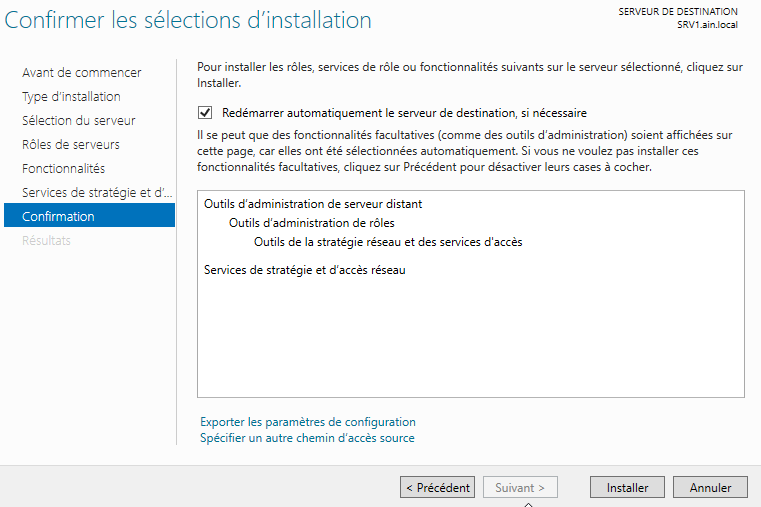

Cliquez sur « Suivant » jusqu’à arriver sur la fenêtre de confirmation d’installation du rôle et cliquez sur « Installer ».

Patientez quelques minutes jusqu’à l’installation du rôle.

Configuration rôle

Définition du profil

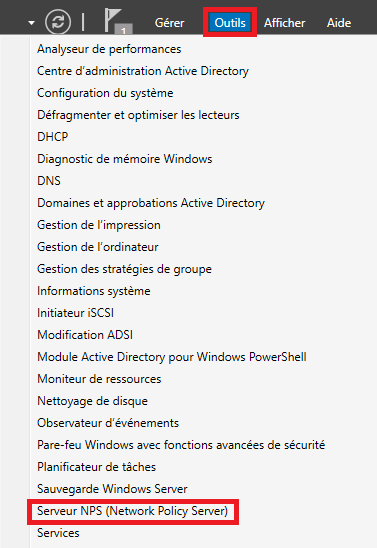

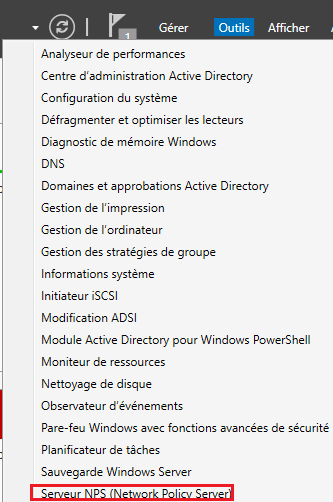

Maintenant que le rôle est installé nous allons devoir le configurer. Pour cela dans le gestionnaire de serveur cliquez sur « Outils » puis sur « Serveur NPS (Network Policy Server) ».

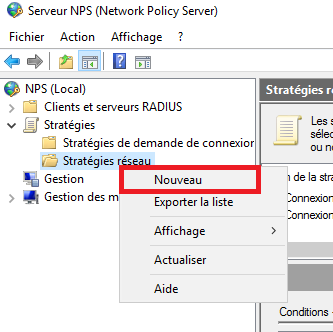

Vous arriverez sur la fenêtre d’administration de RADIUS. Nous allons commencer par configurer la stratégie de connexion à notre réseau Wifi. Dépliez le menu « Stratégie », faites un clic droit sur « Stratégies réseau » et sélectionnez « Nouveau ».

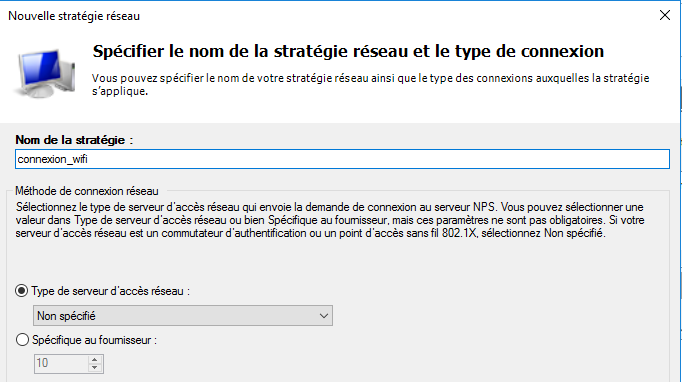

Vous allez arriver sur la fenêtre ci-dessous. Entrez le nom de votre stratégie et cliquez sur « Suivant ».

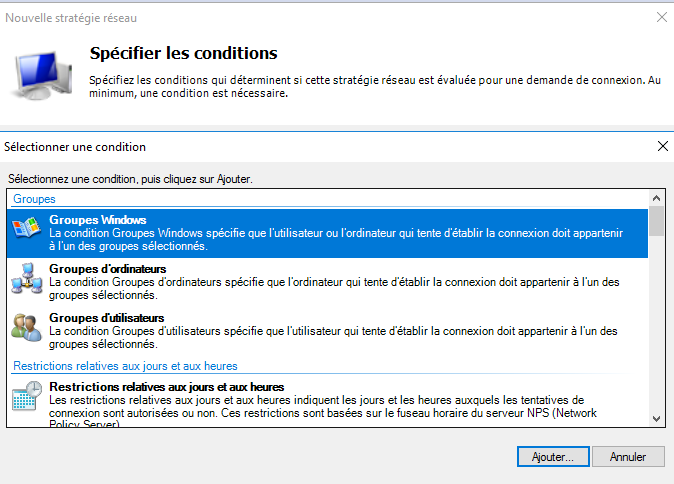

Pour la condition cliquez sur « Ajouter » et sélectionnez « Groupes Windows » et cliquez à nouveau sur « Ajouter »:

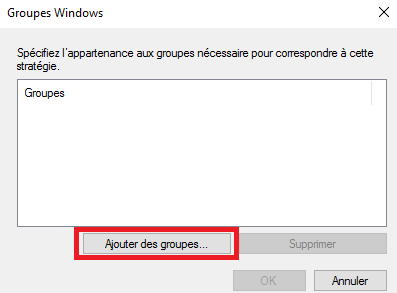

Cliquez sur « Ajouter des groupes ».

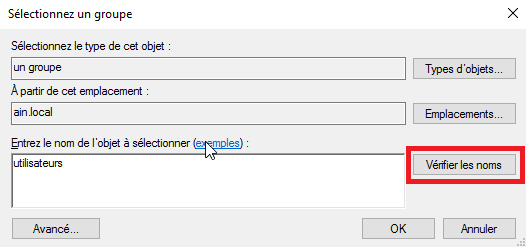

Vous allez ensuite devoir sélectionnez le groupe. Sachez que je vais prendre un groupe qui contient tous les utilisateurs du domaine. Vous pouvez restreindre l’accès en créant un groupe sur l’Active Directory et en intégrant à ce groupe les utilisateurs pouvant se connecter au réseau WiFi en question.

Écrivez utilisateurs et cliquez sur « Vérifier les noms »

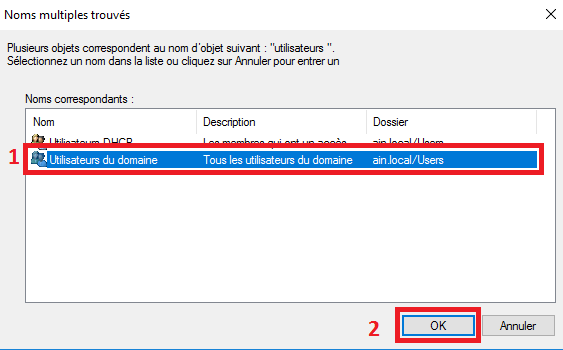

Sélectionnez « Utilisateurs du domaine » et cliquez sur « OK » jusqu’à revenir sur la fenêtre pour spécifier les conditions et cliquez de nouveau sur « Ajouter ».

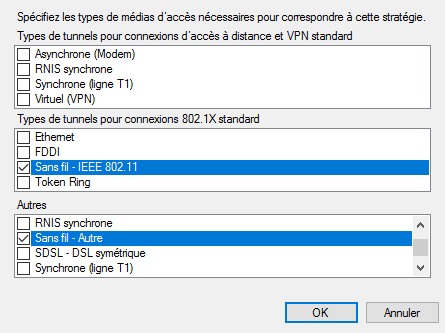

Cette fois ci sélectionnez « Type de port NAS » et cliquez sur « Ajouter… ».

Sélectionnez les 2 options comme ci-dessous et cliquez sur « OK ». Cliquez sur « Suivant » sur la fenêtre des conditions.

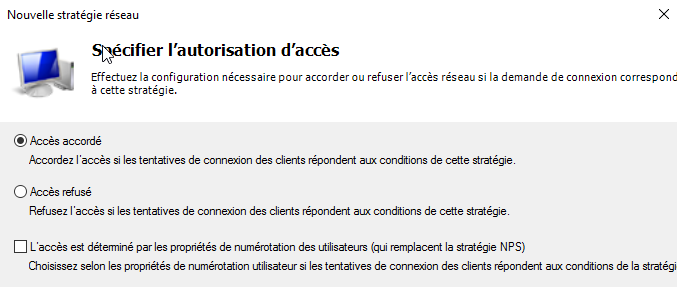

Laissez coché « Accès accordé » et cliquez sur « Suivant ».

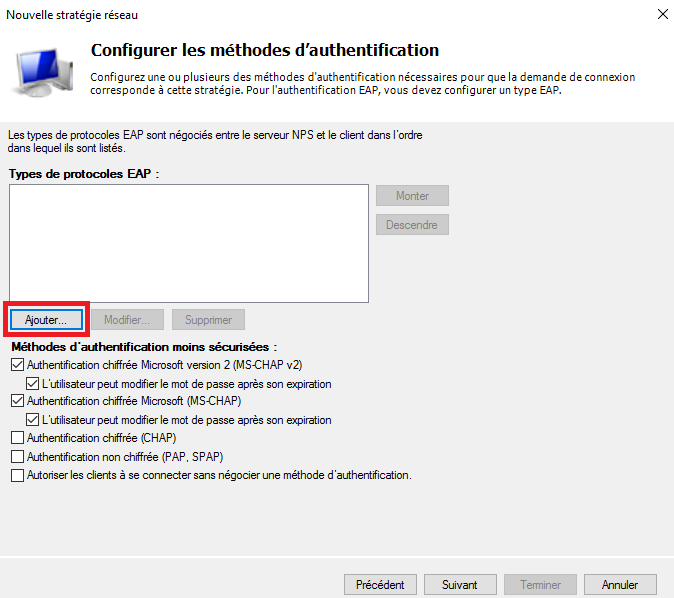

Pour les méthodes authentification, cliquez sur « Ajouter… ».

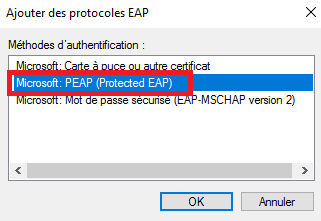

Sélectionnez « Microsoft PEAP » cliquez sur « OK » et cliquez sur « Suivant » sur l’autre fenêtre.

Sur la fenêtre suivante « Configurer des contraintes », laissez par défaut et cliquez sur « Suivant ». Faites de même pour la fenêtre « Configurer les paramètres ». Une fenêtre récapitulant la configuration va apparaître cliquez sur « Terminer ».

Ajout de la borne

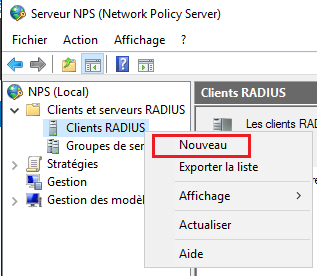

Pour que l’accès fonctionne, nous allons devoir ajouter la borne WiFi sur le serveur RADIUS. Elle va avoir le rôle de NAS (Network Access Server) qui est un équipement intermédiaire entre le serveur RADIUS et l’utilisateur. Allez dans le gestionnaire de serveur et cliquez sur « Outils » puis sur « Serveur NPS (Network Policy Server) »:

Dans la fenêtre qui vient de s’ouvrir, déroulez le menu « Client et serveurs RADIUS », faites un clic droit sur « Clients RADIUS » et sélectionnez « Nouveau »:

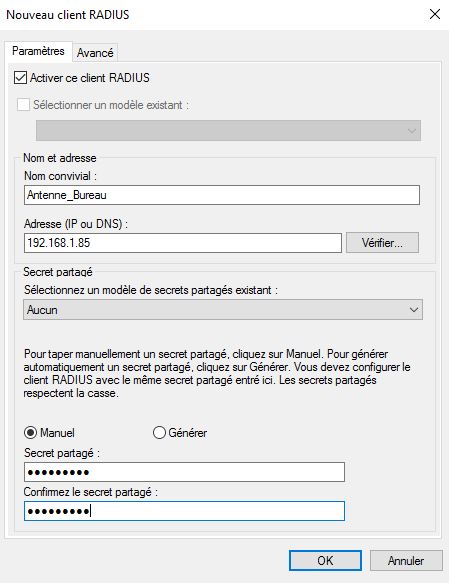

Nous allons renseigner les informations de la borne wifi sur le serveur.

- Laissez coché « Activer ce client RADIUS ».

- Nom convivial : Entrez le nom d’hôte de la borne WiFi.

- Adresse IP : Renseignez l’adresse IP de la borne WiFi.

- Pour le secret laissez coché « Manuel » et renseignez la clé que vous saisirez aussi sur la borne WiFi.

Cliquez ensuite sur « OK ».

Configuration Borne Wifi

Cette partie étant spécifique à chaque constructeur, je vous invite à consulter la documentation technique de votre borne WiFi pour configurer un SSID avec l’authentification RADIUS.

Grâce à cet article vous êtes désormais capable de configurer un serveur RADIUS afin de sécuriser l’accès au réseau WiFi de votre entreprise. Si vous souhaitez aller plus loin dans la configuration de RADIUS, n’hésitez pas à consulter mon article sur l’authentification des switchs Cisco par RADIUS.

Super article. J’aime !!

Bien expliqué donc facile a comprendre.

Super merci !

c’est très intéressant; Merci

Merci mais Comment fait ont si le serveur radius a plusieurs règles ? Pour le wifi cette règle et pour le vpn cette règle

Bonjour,

Vous pouvez créer plusieurs stratégies sur le serveur Radius en fonction de vos besoins.

Bonjour,

Pour le choix du protocole EAP, puis-je utiliser le protocole EAP MSchap version 2 si je ne veux pas utiliser Microsoft PEAP car visiblement ce dernier nécessite un certificat ?

Merci

Effectivement tuto inutile puisqu’il montre une méthode qui ne fonctionne pas tel quel. Un certificat est nécessaire et son implémentation n’est pas explicité.

je suis très content des vos recherches et vos documentation merci et felicitation

Très intéressant, super 👍

Bonjour et merci pour le tuto, comment peut on créer plusieurs règles afin d’autoriser la connexion d’un groupe de l’AD à un SSID1 et un autre groupe à un SSID2?

Bonjour,

Tuto parfait qui fonctionne tant que l’on utilise des groupes d’utilisateurs.

Je tente en vain depuis des semaines de faire fonctionner mon Radius avec un groupe d’ordinateurs mais ca ne veut rien savoir.

Je ne comprends pas pourquoi il y aurait la possibilité de mettre une condition sur les ordinateurs mais que derrière ca ne fonctionne pas 🙁

Si vous avez des idées .. je suis preneur

D’ailleurs si vous avez aussi des liens vers des sites qui expliquent en détails les options d’un NPS nota coté des stratégies réseaux …..

Merci

Ping : Radius | Pearltrees

Bonjour et tout d’abord merci beaucoup Vincent pour cet article parfaitement détaillé.

Juste une question :

Au niveau des utilisateurs du réseau wifi avec des ordinateurs personnels (non intégrés au domaine) comment cela se traduit-il ?

Vont-ils avoir une invitation à s’identifier avec leur compte AD lorsqu’ils utiliseront leur navigateur pour aller sur internet ?

Merci d’avance

bonjour !!… et merci !!!.. mon projet consiste a ettre sur pied le serveur radius sur une machine virtuelle estceqie cela est possible…..si oui comment installer le serveur sur la machine virtuelle

Bonjour, nous avons déployé depuis un petit moment une architecture à base de NPS et de free-Radius pour déployer un réseau Wi-Fi partagé au niveau national « eduroam ».

Cela fonctionne plutôt très bien, par contre, nous nous interrogeons sur l’intérêt de déployer un serveur NPS par domaine Active Directory ou un seul au niveau de la forêt est suffisant.

Car nous avons une forêt AD composée d’un domaine racine et de 2 sous-domaine.

1 pour les personnels de l’établissement et 1 pour nos étudiants.

Merci de votre retour si vous avez de l’expérience sur le sujet,

Cordialement,

Bonjour, je dois mettre en place un serveur radius sur Windows server 2022 en VM, par connexion Ethernet (câblée). J’ai un client radius qui est un switch d’Link j’ai un NPS, ADDS ADCS, DHCP et DANS saur le Wserver2022.

sur mon switch j’ai deux vlans en plus du vlan 1 par défaut.

Pour l’instant je me suis isolée du réseau de l’entreprise car j’ai un DHCP qui tourne sur mon lab.

Ma question comment savoir que ce que j’ai mis en place pour l’instant fonctionne.

Merci de votre réponse

Bonjour j’ai installé win 2022 server et j’ai le NPS ,ADDS ADCS , DNS jai configurer mon routeur wifi , pour le WPA2 le radius a accepter qu’une seul session

c’est a dir je peut connecter qu’un seul pc avec ses paramètre j’ai ajouté des utilisateur mais pas de connexion wifi tjr