OSSEC est un HIDS (Host Intrusion Detection System). Il a pour objectif de détecter un comportement anormal sur une machine. Il collecte les informations qui lui sont envoyées par les équipements, il utilise les signatures ou le comportement pour détecter une anomalie. Un agent est installé sur chacune des machines. Je vais vous expliquer comment mettre celui-ci en place lors de ce tutoriel.

Mise en place de OSSEC

Architecture

Dans de ce tutoriel nous allons mettre en place l’architecture suivante:

Le serveur OSSEC est le centre de l’architecture. C’est lui qui va stocker les bases de données de vérification, les journaux ou encore l’intégrité des fichiers. L’ensemble des règles sont centralisées sur le serveur, ce qui offre une facilité d’administration.

L‘agent OSSEC est le programme qui va être installé sur les systèmes à surveiller, celui-ci va utiliser le port 1514 (udp) pour se connecter au serveur. Il va collecter des informations sur ces systèmes et les transmettra au serveur pour analyse. Certaines informations sont collectées en temps réel, d’autres périodiquement.

Pour ce tutoriel je vais utiliser une distribution Ubuntu 18.04 que vous pouvez télécharger ici. Je vais vous montrer comment installer et configurer un serveur OSSEC et comment installer les agents sur les systèmes Windows et Linux.

Infos

Si vous souhaitez avoir quelques explications d’ordre général sur les IDS/IPS je vous invite à consulter le début de mon article sur Snort (IDS).

Installation et configuration

Commençons par mettre à jour votre serveur:

sudo apt-get update sudo apt-get upgrade

Installez ensuite les pré-requis:

sudo apt-get install build-essential

Téléchargez le fichier d’installation. Le lien peut changer, je vous invite à allez sur le site de OSSEC pour obtenir le nouveau:

wget https://github.com/ossec/ossec-hids/archive/3.1.0.tar.gz

Une fois l’archive téléchargée, décompressez là:

sudo tar zxvf 3.1.0.tar.gz

Puis, nous allons lancer le script qui va se charger d’installer l’outil:

cd ossec-hids-3.1.0

sudo ./install.sh

Une fois le script lancé, entrez « fr » au premier choix pour lancer l’installation en français.

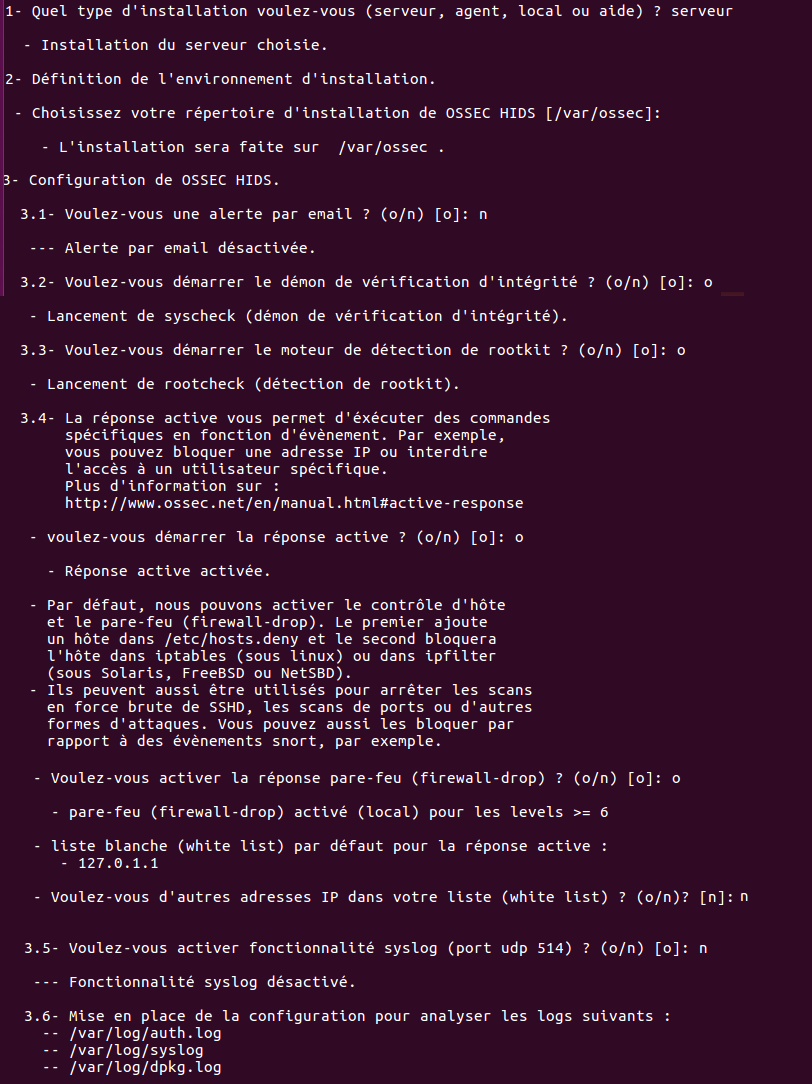

Complétez les questions comme ci-dessous, vous pouvez modifier certaines réponses afin d’adapter à votre infrastructure:

Appuyez ensuite sur entrée, patientez quelques minutes pendant que l’outil s’installe. Une fois le chargement terminé, utilisez la commande suivante pour lancer OSSEC:

sudo /var/ossec/bin/ossec-control start

L’installation du serveur est terminée. Passons à la configuration d’un client Windows et d’un client Linux.

Configuration clients

Windows

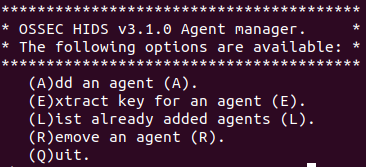

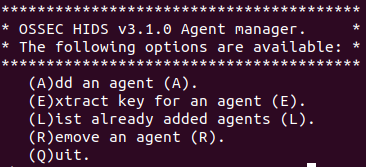

Commençons par configurer les agents coté serveur. Lancez la commande suivante pour lancer le manager d’agents:

sudo /var/ossec/bin/manage_agents

Entrez « A » pour ajouter un agent:

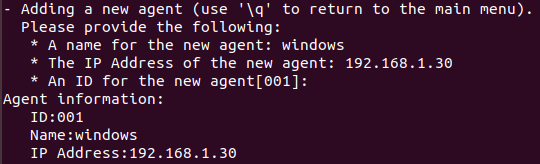

Définissez ensuite le nom de l’agent et l’adresse IP (correspond à l’adresse IP de votre client):

Vous devez ensuite extraire la clé associée, saisissez « E » dans le menu:

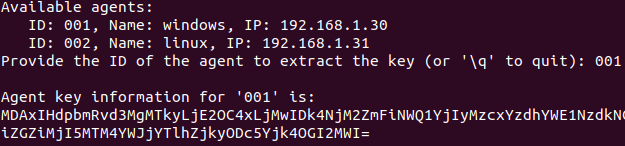

Renseignez le numéro associé à votre agent pour obtenir la clé. Gardez-la de coté, elle nous servira plus tard:

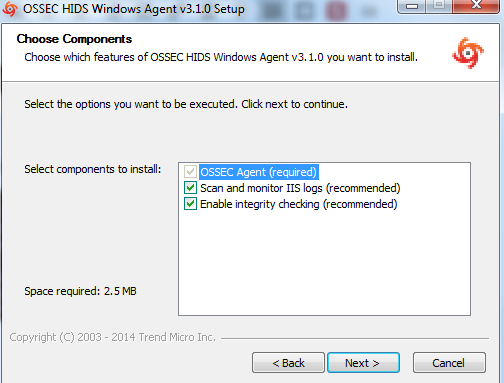

La configuration coté serveur est terminée. Rendez-vous sur votre machine Windows et téléchargez l’agent OSSEC pour Windows en cliquant ici. Lancez le fichier d’installation, pour le choix des composants, cochez les tous:

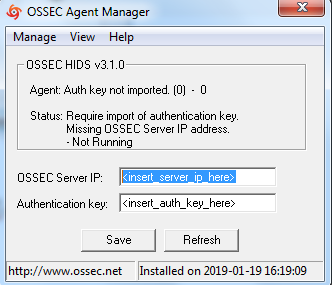

Terminez l’installation et lancez l’agent OSSEC sur la machine Windows. La page ci-dessous va s’afficher, saisissez l’IP du serveur OSSEC et la clé d’authentification que vous aviez mis de coté à l’étape précédente:

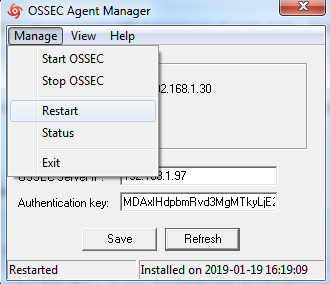

Une fois les informations complétées, dans le menu cliquez sur « Manage » puis sur « Restart » pour redémarrez les services:

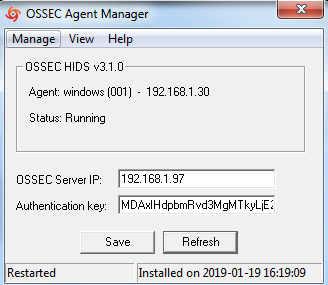

Le client est désormais connecté au serveur.

Pour vérifier que l’agent est bien connecté au serveur. Sur ce dernier, utilisez la commande suivante:

sudo /var/ossec/bin/agent_control -lc

Vous verrez votre client apparaitre:

Linux

Comme pour le client Windows, nous allons dans un premier temps configurer l’agent coté serveur. Lancez la commande suivante pour lancer le manager:

sudo /var/ossec/bin/manage_agents

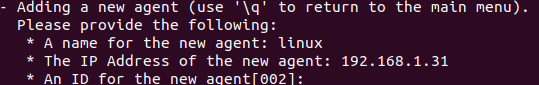

Entrez « A » pour ajouter l’agent du client Linux:

Définissez le nom de l’agent et l’adresse IP (correspond à l’adresse IP de votre client):

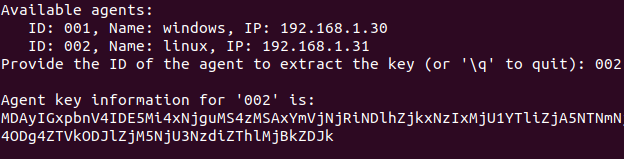

Pour récupérez la clé associée, saisissez « E » dans le menu:

Renseignez ensuite le numéro d’agent associé à votre client Linux pour obtenir la clé:

Sur le client, téléchargez le client OSSEC en cliquant ici. Une fois téléchargé, décompressez le fichier:

sudo tar zxvf ossec-hids-3.1.0.tar.gz

Allez dans le dossier décompressé:

cd ossec-hids-3.1.0

Puis, lancez l’installation:

sudo ./install.sh

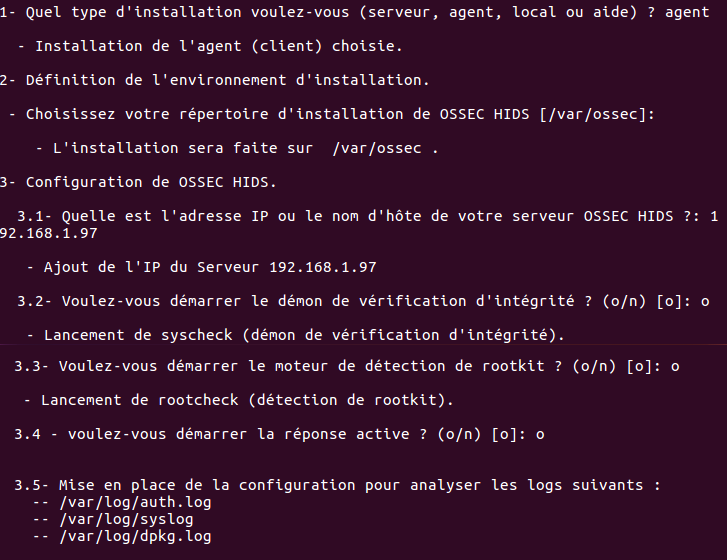

Cette fois ci, pour la première question, saisissez « agent » et compétez les autres informations:

Une fois l’agent installé, vous allez devoir ajouter la clé présente sur le serveur:

sudo /var/manage-agents

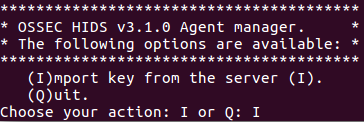

Entrez « I » pour importer la clé:

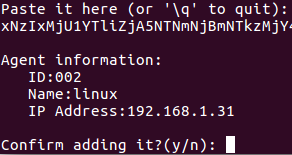

Collez la clé mise de coté auparavant et confirmez l’ajout:

Une fois le chargement terminé, utilisez la commande suivante pour redémarrer OSSEC sur le client:

sudo /var/ossec/bin/ossec-control restart

Pour vérifier que l’agent est bien connecté au serveur, utilisez la commande suivante:

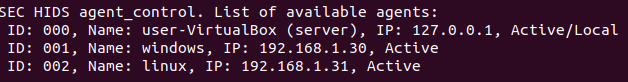

sudo /var/ossec/bin/agent_control -lc

Vous verrez votre client apparaître:

Problème de connexion client / serveur

Dans le cas d’un client Windows ou d’un client Linux, si votre client n’apparaît pas dans la liste:

- Vérifiez que la connectivité fonctionne entre le client et le serveur.

- Vérifiez que votre client a bien l’IP que vous avez renseignée lors de la création de l’agent associé.

- Vérifiez que le clé est bien la même sur le serveur et le client.

Consultation des alertes

L’ensemble des anomalies détectées sur vos clients sera dans le dossier suivant, complétez le chemin avec le nom des sous-dossiers créés par le serveur :

sudo nano /var/ossec/logs/alerts/...

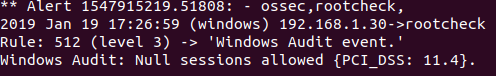

Exemples d’alerte:

Grâce à ce tutoriel, vous savez à présent installer l’HIDS nommé OSSEC et êtes en mesure d’intégrer des clients Windows et Linux sur celui-ci afin de garantir la sécurité de votre système d’information. Si vous êtes intéressé par les IPS/IDS j’ai également rédigé un article sur le NIDS Snort.

Bonjour, merci beaucoup pour ce tutoriel .

C’est très bien expliquer.

Salut Monsieur, merci pour le tutoriel mais j’ai une question qui me préoccupe depuis. Svp, au niveau de l’adresse IP des hôtes et serveur, nous allons utiliser l’adresse IP de la carte ethernet de chacune des machines ou bien l’adresse IP de la carte wifi qui nous ai été attribué par le point d’accès de notre WLAN?

RSVP,