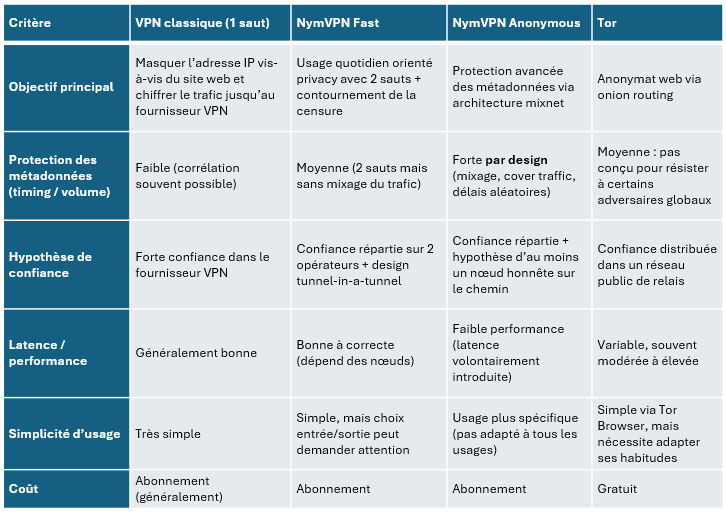

NymVPN se présente comme un VPN « décentralisé » avec deux visages : un mode Fast (par défaut) qui route le trafic via deux nœuds WireGuard (tunnel-in-a-tunnel) et un mode Anonymous qui envoie le trafic dans un mixnet à cinq sauts avec bruit (cover traffic) et délais pour compliquer l’analyse de trafic.

La promesse n’est pas juste « cacher mon IP », mais casser les indices de métadonnées (qui parle avec qui, quand, combien…) que la surveillance moderne adore exploiter.

Une scène banale : Wi‑Fi d’hôtel, « VPN », et ce que ça ne cache pas

Je suis dans un hall d’hôtel, Wi‑Fi saturé, captive portal, tout le monde scrolle. Le réflexe : enclencher un VPN, respirer. Sauf que… ce geste règle surtout une partie du problème. Un VPN classique chiffre le tunnel entre mon appareil et un serveur VPN. Très bien 👌 : le Wi‑Fi de l’hôtel et mon FAI voient moins le contenu.

Mais dans les faits, on déplace aussi une partie de la confiance : quelqu’un, côté serveur VPN, se retrouve en position de voir (au minimum) beaucoup de contexte sur mon trafic.

C’est là que NymVPN arrive avec son obsession : les métadonnées. Le whitepaper NymVPN rappelle que même quand le contenu est chiffré, il reste des indices : qui communique avec qui, quand, combien, à quelle fréquence, et pendant combien de temps. Et ces indices ne sont pas des “détails”. Dans la même intro, NymVPN insiste sur le fait que les métadonnées réseau peuvent servir à identifier, suivre, inférer des comportements.

Mon analogie préférée (un peu brute, mais utile) : un VPN, c’est comme mettre une lettre dans une enveloppe opaque et la donner à un coursier unique. Le contenu est caché, mais le coursier sait qui l’a déposée, et où il la dépose. Un mixnet essaie plutôt de faire passer des sacs de courrier par plusieurs centres de tri qui mélangent, retardent, et ajoutent du faux courrier, pour que relier expéditeur et destinataire devienne un casse-tête statistique. (Et oui : ça coûte du temps.)

Ce que promet NymVPN et comment c’est assemblé

Derrière le produit, il y a Nym Technologies SA, qui pousse une idée simple à formuler et pénible à implémenter : une confidentialité « structurelle », pas juste déclarative.

Et pour ce faire, 2 modes et le centre d’aide Nym est étonnamment clair : plus de protection = plus de latence. D’où les deux modes.

- Fast : réseau décentralisé à 2 sauts, basé sur WireGuard, avec des fonctions anti-censure (via AmneziaWG).

- Anonymous : route à 5 sauts dans le mixnet, avec “bruit” (cover traffic), tailles de paquets homogènes, délais, mélange.

Le litepaper NymVPN (un peu plus accessible que le whitepaper) décrit la même séparation : un mode VPN à 2 sauts (rapide) et un mode mixnet à 5 sauts (résistance accrue à l’analyse de trafic), en assumant que le premier n’offre pas le même niveau de protection contre des adversaires très avancés.

Le produit insiste sur quelques points concrets : inscription sans e‑mail, code d’accès, paiements variés… Sur la fiche F-Droid et sur Google Play, on retrouve notamment l’inscription sans adresse e‑mail, l’existence des deux modes, le kill switch, le split tunneling, et même la mention d’un « code anonyme » utilisable sur plusieurs appareils.

Côté paiement et prix le jour où j’écris cet article, il y a des plans autour de 12,99€/mois, 6,99€/mois sur un an ou 3,19€/mois sur deux ans (offre en cours), avec des moyens de paiement allant de la carte aux cryptos…

Et la cerise sur le gateau, la brique « privacy-by-design » la plus spécifique à NymVPN, ce sont les zk-nyms : des identifiants/justificatifs d’accès basés sur preuves à divulgation nulle de connaissance, censés découpler paiement et usage.

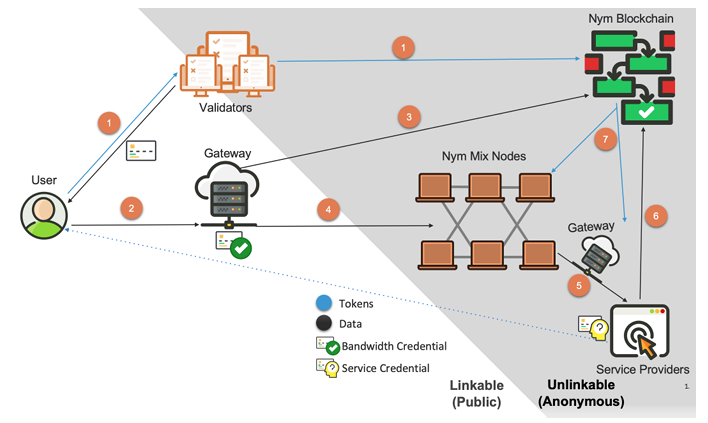

Le whitepaper NymVPN décrit une logique « gateways + couches de mix nodes » et insiste sur des différences avec l’onion routing (Tor) : messages routés indépendamment, délais et réordonnancement, cover traffic. Voilà en schéma à quoi ça ressemble :

Anonymat ≠ chiffrement

Je pose ça simplement : anonymat ≠ chiffrement. Le chiffrement protège le contenu. L’anonymat vise surtout à empêcher qu’on relie correctement les points entre eux.

Dans le whitepaper, NymVPN définit l’objectif : rendre le trafic « intraçable » même face à des adversaires puissants, en combinant transformation cryptographique + réordonnancement + délais, et en visant explicitement des adversaires globaux capables d’observer « tout l’Internet ».

Le mécanisme central, décrit noir sur blanc :

- Sphinx + chiffrement en couches, chaque relais enlève une couche, sans voir l’ensemble de la route.

- Délais aléatoires (exponentiels) et réordonnancement aux mix nodes.

- Cover traffic en boucles : du faux trafic indistinguable qui circule, pour éviter qu’un observateur sache si vous envoyez « vraiment » quelque chose.

Sur le papier, c’est puissant : si vous voyez « beaucoup de paquets » entrer quelque part et « beaucoup de paquets » sortir ailleurs, l’idée est de rendre l’appariement si incertain que la corrélation devient coûteuse, fragile, parfois inutilisable.

Il y a un point crucial à noter et à garder en tête quand même : vous n’êtes pas anonyme vis‑à‑vis de la gateway. Un papier de NymVPN sur le fingerprinting l’écrit : le client établit un canal avec une gateway, donc celle-ci voit l’IP du client, même si elle ne peut pas en déduire avec qui il communique une fois dans le mixnet.

Comparaison NymVPN avec un VPN classique et Tor

Je pose ici un tableau « boussole », pas un verdict moral : chaque techno a sa place, parce que chaque modèle de menace est différent.

La colonne « VPN classique » s’appuie sur une définition généraliste : un tunnel chiffré entre vous et un serveur VPN, sans protection spécifique des métadonnées au-delà de ce tunnel. La colonne Tor s’appuie sur la doc du The Tor Project : circuits typiquement à trois relais, chiffrement en couches, avec des limites connues contre des adversaires très forts capables de voir les deux extrémités.

Ce qui m’intéresse le plus avec NymVPN, ce n’est pas l’application. C’est la vision. On parle souvent de chiffrement de contenu. Mais rarement de confidentialité des métadonnées.

Or aujourd’hui :

- Les métadonnées sont exploitées à grande échelle

- Elles alimentent le profiling

- Elles servent aux modèles prédictifs

- Elles permettent la surveillance comportementale

Dans un monde où l’IA améliore l’analyse de trafic, ne protéger que le contenu devient insuffisant. Enfin c’est mon avis 😊 ! NymVPN essaie d’anticiper ce futur et je trouve l’idée vraiment top. Après je vous vois venir : « Alors tu me conseilles de l’utiliser ? ». Ma position est nuancée. Si tu es curieux, intéressé par les architectures privacy-by-design, ça vaut le coup de tester. Si comme moi tu travailles dans la cybersécurité ou même dans l’informatique en général, NymVPN est un cas d’étude intéressant. Mais si tu cherches un VPN plug-and-play ultra performant, tu risques d’être déçu.

Le mode Anonymous (le plus intéressant) est explicitement décrit comme générateur de latence importante. Donc : ne vous infligez pas ça pour regarder une série.

Côté Tor, le Tor Project rappelle aussi ses limites face à un adversaire capable de voir vos flux à l’entrée et à la sortie. NymVPN prétend aller plus loin sur la protection des métadonnées, mais la recherche montre que certains scénarios de corrélation/fingerprinting restent des sujets ouverts et mesurables. Les retours App Store et certains échanges communautaires montrent que l’app peut être inégale selon contexte.

Pour conclure cet article assez long et technique, garde en tête que NymVPN ne vend pas un slogan. Il propose une architecture différente. Plus lente. Plus complexe. Plus ambitieuse. Ce n’est pas le VPN le plus simple. Ce n’est pas le plus rapide. Mais c’est l’un des rares qui prend au sérieux le problème des métadonnées. Et dans un monde où l’analyse comportementale devient plus puissante que jamais, ce n’est peut-être pas un luxe.

Si tu travailles dans l’IT, la cybersécurité, la recherche ou le journalisme, garde-le dans ton radar. Pas comme une solution miracle. Comme une brique intéressante dans une stratégie de protection plus large. Et ça, déjà, c’est loin d’être anodin.

Si l’article vous a plu et si vous aimez mon travail, vous pouvez faire un don en suivant ce lien :