Vous souhaitez que vos utilisateurs nomades aient toujours accès aux applications présentes au sein de votre entreprise au travers d’un navigateur web? Dans ce tutoriel, je vais vous montrer comment configurer un Firewall Fortinet (Fortigate) puis nous allons mettre en place un tunnel VPN SSL sur celui-ci afin qu’un utilisateur externe à votre réseau puisse avoir accès à des applications bien spécifiques.

Architecture

Dans ce tutoriel, nous allons mettre en place l’architecture ci-dessous :

Grâce au VPN SSL que nous allons configurer, nous allons donner l’autorisation aux utilisateurs de se connecter sur certains équipements du réseau interne

Général

Connexion

Commencez par vous connecter sur l’interface d’administration du Firewall. Entrez l’adresse IP de votre firewall sur un navigateur Web. Pour vous connecter, les identifiants par défaut sont « admin » pour le login et le champ password sera vide.

Configuration des interfaces

Je commence par configurer l’interface WAN qui sera connectée sur mon port physique 1. Pour le champ « Role » sélectionnez « WAN » et dans la partie « IP/Network Mask » remplacez « X.X.X.X » par l’adresse IP et « Y.Y.Y.Y » par le masque associé.

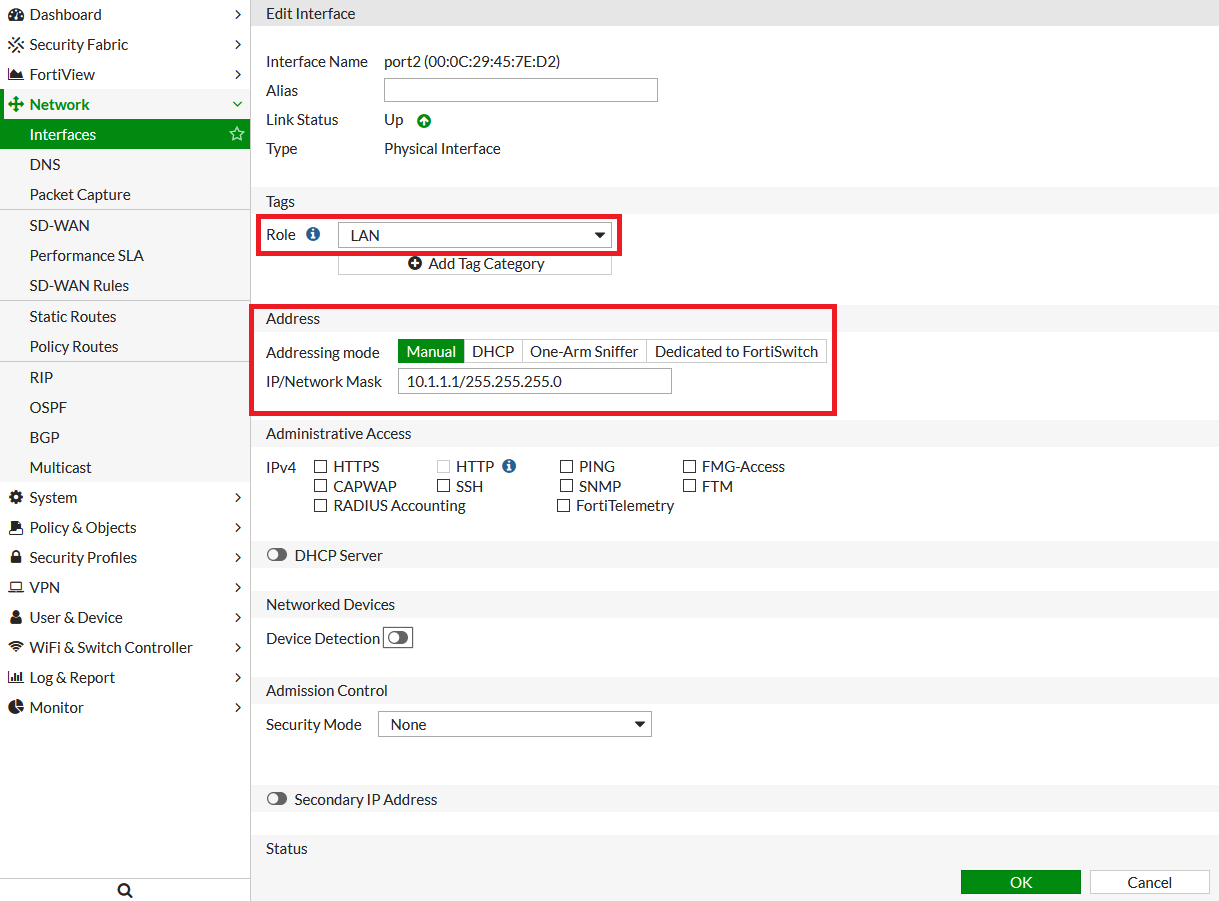

Il faut ensuite configurer l’interface LAN. Dans le champ « Role », renseignez « LAN » puis dans la partie « IP/Network Mask » renseignez l’adresse IP que vous allez affecter à votre firewall ainsi que le masque associé.

Liaison LAN – WAN

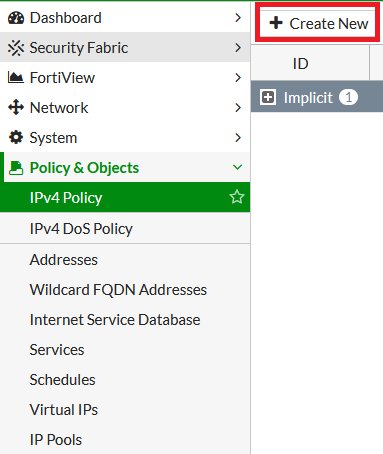

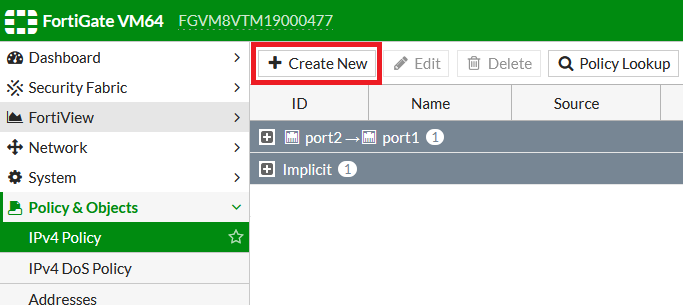

Nous allons maintenant créer une règle afin d’autoriser le trafic du LAN vers le WAN. Allez dans le menu « IPv4 Policy » et cliquez sur « Create New » :

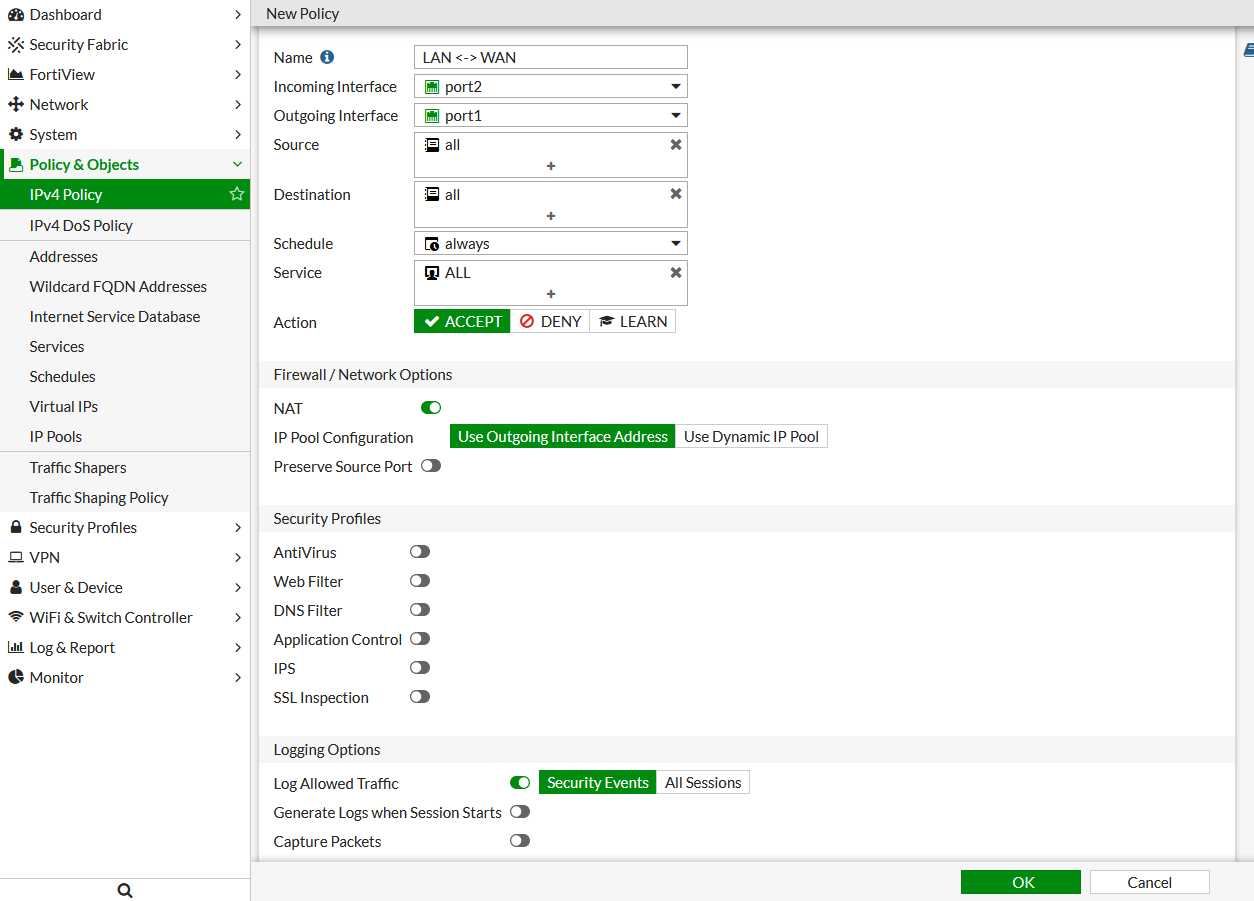

Dans cette règle, nous allons autoriser tout le trafic du LAN à aller sur le WAN. Dans un environnement réel, vous devez restreindre les flux à vos besoins.

A partir de cette étape, votre LAN doit avoir accès à Internet.

Configuration VPN SSL sous Fortigate

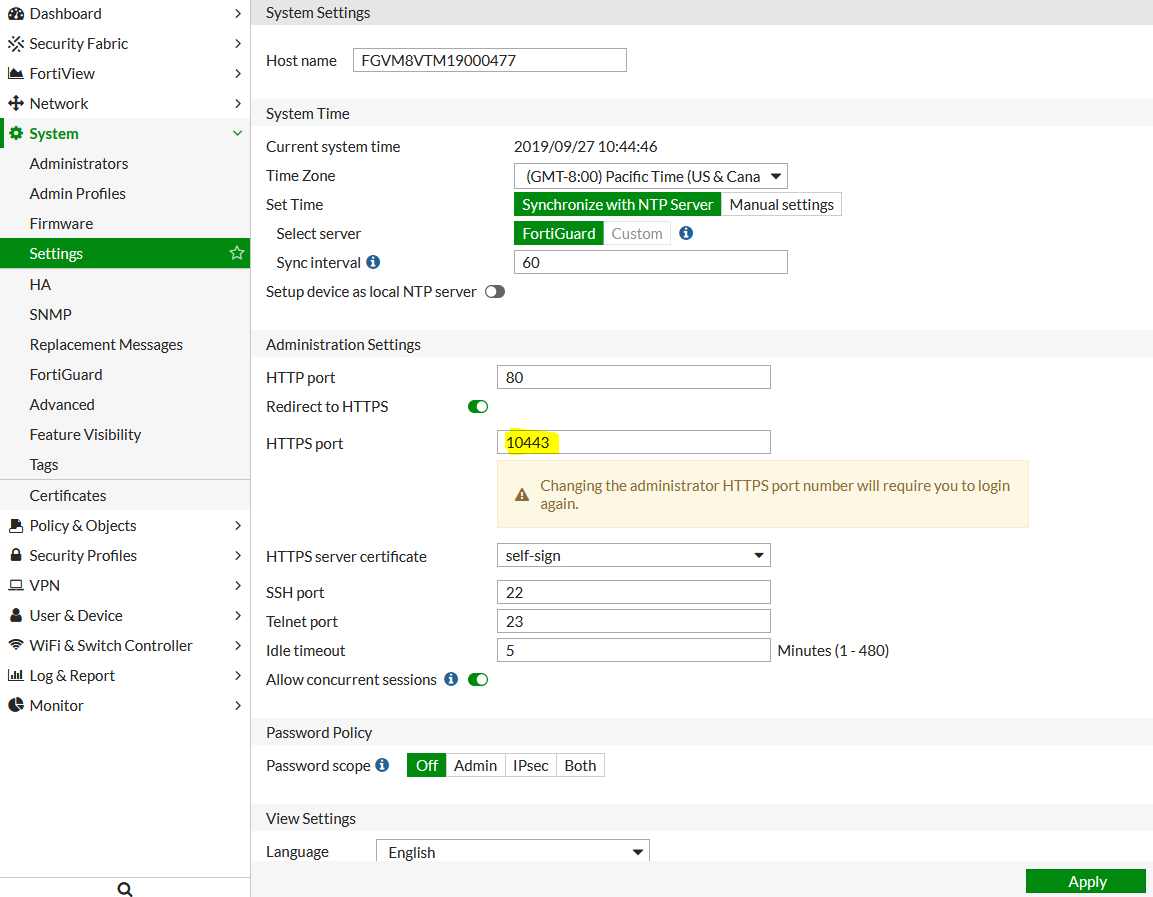

Changement du port d’administration du firewall

Afin d’éviter des soucis dans la suite de ce tutoriel, je vous conseille de changer le port par défaut de l’interface d’administration qui est configuré de base sur le port 443.

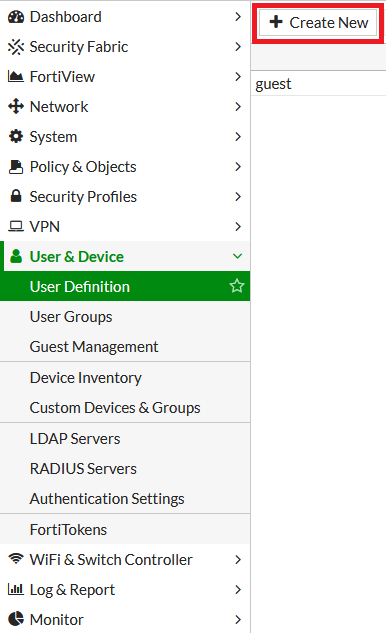

Création d’un utilisateur

Nous allons à présent créer un utilisateur que nous autoriserons par la suite sur le portail VPN SSL. Dans le menu cliquez sur « User & Device » puis sur « User Definition » et sélectionnez « Create New ».

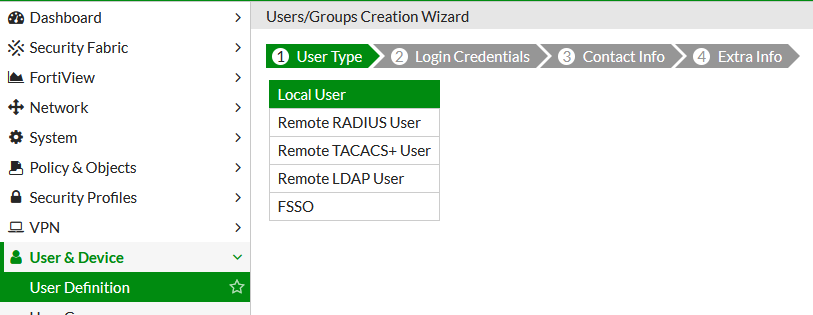

Sélectionnez « Local User » :

Renseignez le nom d’utilisateur et le mot de passe associé :

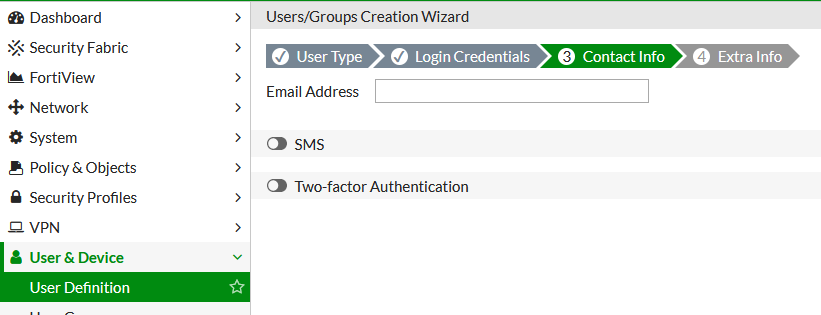

Sur la page suivante, laissez par défaut :

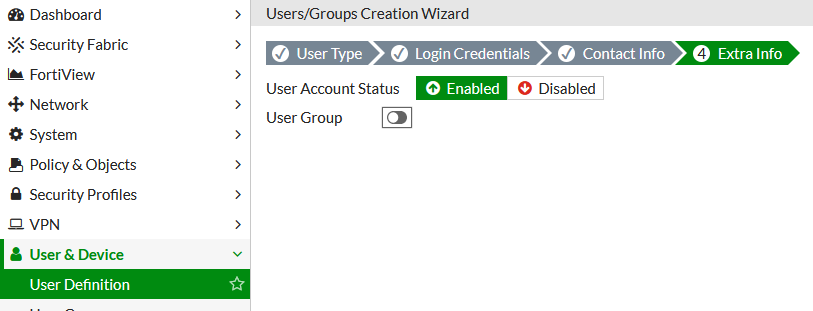

Laissez également par défaut sur la dernière page.

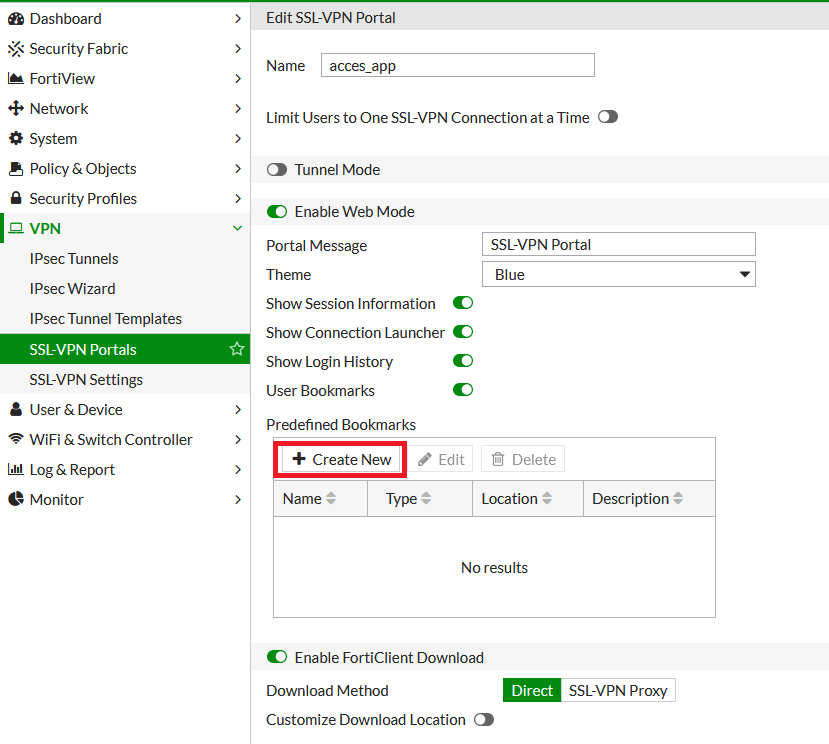

Configuration du portail SSL-VPN

Nous allons a présent passer à la configuration du portail SSL-VPN. Dans le menu, sélectionnez « SSL-VPN Portals » puis cliquez sur « Create New » :

Remplissez les champs comme ci-dessous. Dans la partie « Predefined Bookmarks » vous allez pouvoir définir des applications disponibles sur la page web du VPN SSL :

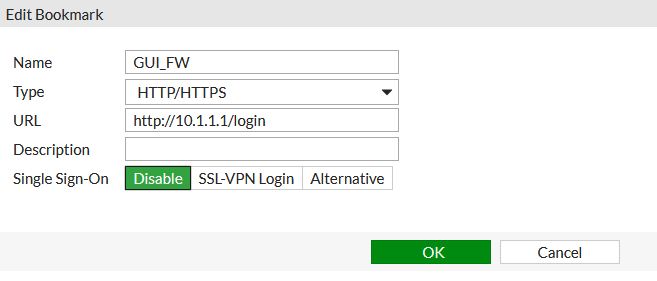

Dans cet exemple, je vais créer un raccourci pour se connecter sur l’interface Web de mon Firewall. Si vous faites comme moi, n’oubliez pas d’activer les protocoles HTTP et HTTPS sur l’interface LAN du firewall (menu Network -> Interfaces) :

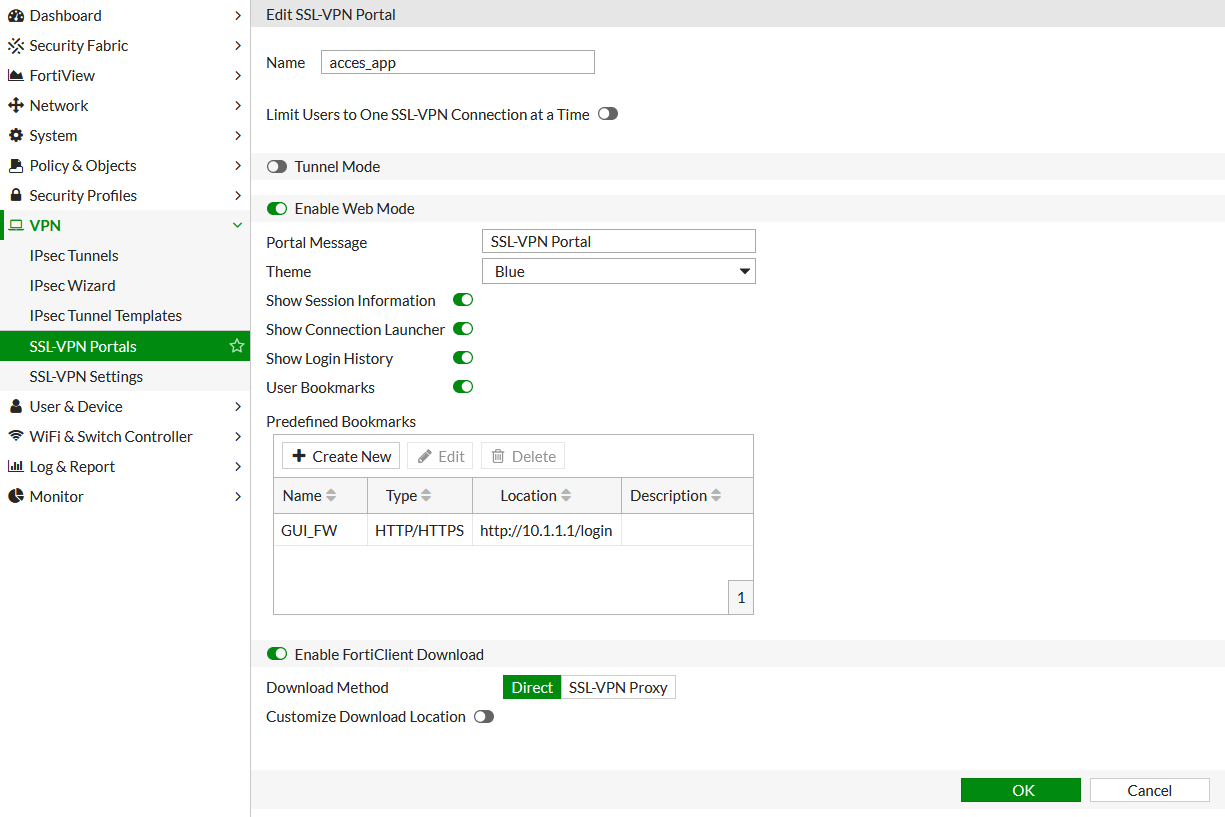

Vous devriez avoir une configuration comme ci-dessous. Cliquez sur « OK » en bas de la page pour appliquer vos changements.

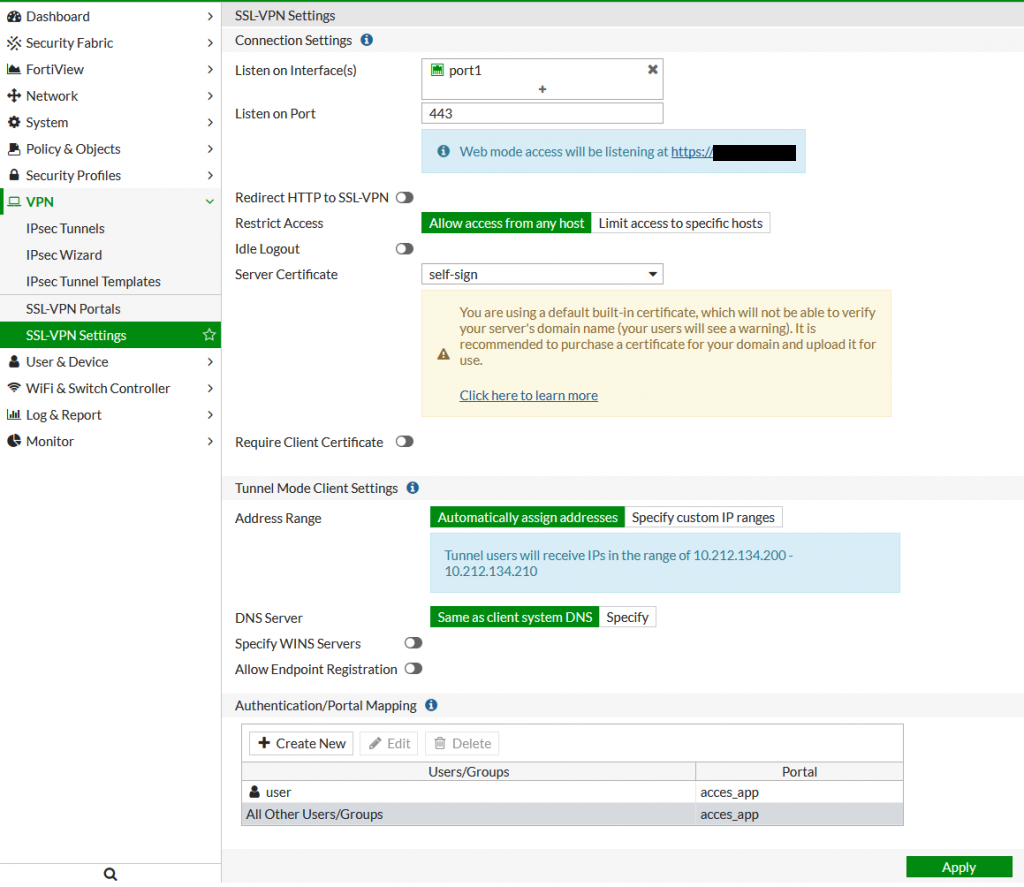

Dans le menu « SSL-VPN Settings », remplissez les champs comme ci-dessous. Sélectionnez bien l’interface Wan pour l’écoute (port 1 dans ce tutoriel) :

Création des règles de Firewall

Retournez dans le menu « IPv4 Policy » et cliquez sur « Create New » :

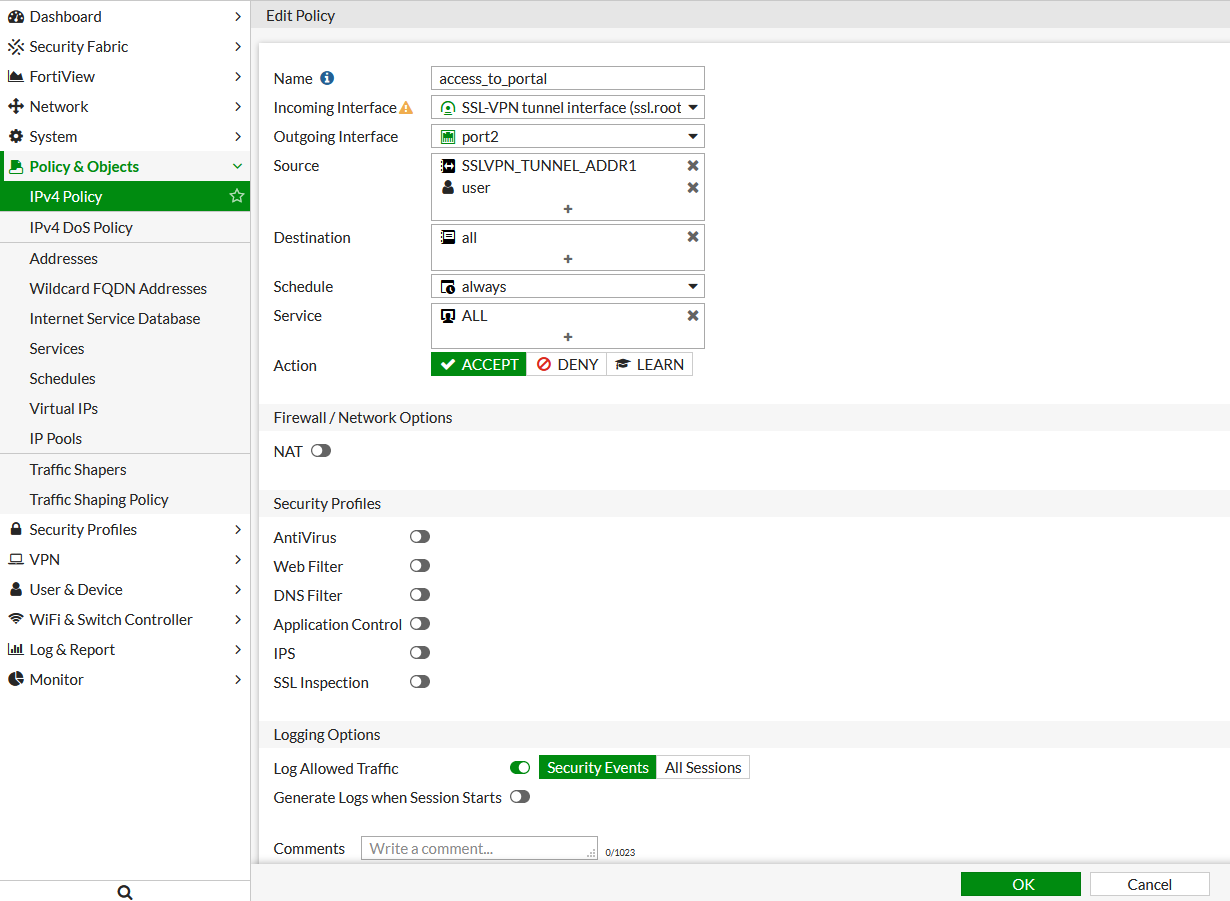

Remplissez les champs comme ci-dessous puis validez la règle :

Test

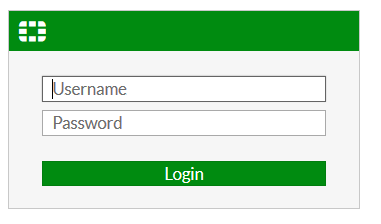

Après toute cette configuration, c’est le moment de tester! Accédez à votre VPN SSL via un navigateur web en saisissant l’adresse suivante : https://[VOTRE_IP_PUBLIQUE]. Vous devriez voir une page de demande de login s’afficher. Saisissez les identifiants de l’utilisateur créé au début de ce tutoriel :

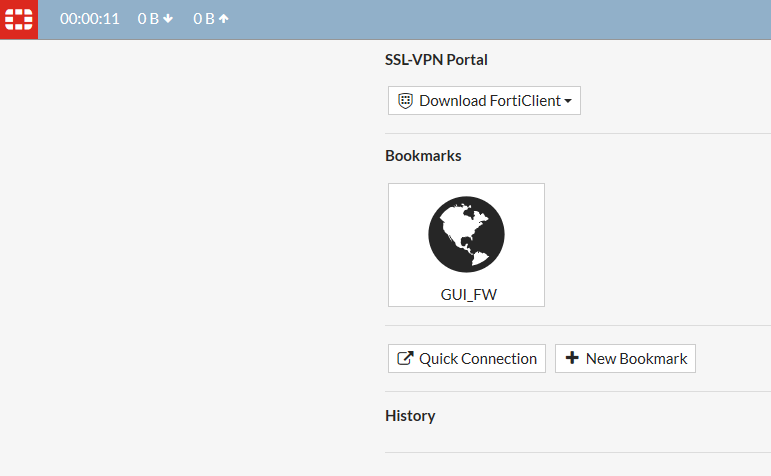

Maintenant que vous êtes connecté à votre VPN SSL, vous allez pouvoir tester que le raccourci que vous avez créé fonctionne. Cliquez sur « GUI_FW.

Vous arriverez sur la page d’administration :

Nous arrivons à la fin de ce tutoriel. Vous savez à présent comment configurer un VPN SSL sur un Firewall Fortigate. Si vous êtes intéressé par la configuration de VPN, n’hésitez pas à consulter mon article sur OpenVPN.

Salut Vincent j’adore la securite reseau quel conseil salutaire que vous pouvez me donner pour pourvoir me perfectionner davantage.

Cordialement!

Lyns,

Bonjour,

Tout dépend de votre niveau, pour rester dans le sujet de l’article, vous pouvez vous rendre sur : https://training.fortinet.com/ afin de vous former sur les certifications Fortinet NSE (Network Security Expert). En vous inscrivant, vous pourrez accéder aux formations NSE 1 et 2 qui traitent des bases, si vous avez la chance d’être dans une entreprise partenaire, vous pourrez également accéder à la formation NSE 3 et aux supports de cours des certifications suivantes.

Pour NSE 1, 2 et 3 une fois complétées et le taux de réussite atteint aux QCM, vous obtiendrez un certificat de complétion. A partir de NSE 4, les certifications sont payantes et leurs passages s’effectuent en centre d’examen.

Comment on voir les addresses ip des utilisateurs via vpnssl

Bonjour Vincent, merci pour cet article trés interessant et enrichissant.

Je l’ai bien suivi, mais je rencontre un soucis, j’ai une configuration dans laquelle mon client est derriere un Fortigate et il doit se connecter sur un autre Fortigate.

Malheureusement j’ai un blocage à 10%, impossible de sortir depuis un coté.

Est ce que tu aurais une idée de ce soucis ?

Bonjour,

j’ai paramétré un vpn ssl , je voudrais savoir si c’est possible de faire en sorte que quand je me connecte en vpn d’avoir l’adresse ip publique du fortinet ?

Cordialement

toutes mes encouragements Vincent

merci hervé

Bonjour Vincent,

J’ai bien suivis la configuration et tout marche parfaitement. Mais dès que je quitte le réseau local je n’arrive plus à contacter mon fortigate.

Bonjour,

Vous pouvez regarder dans vos interfaces la partie « Administrative Access » vérifiez que le protocole que vous utilisez pour l’administration et bien coché.

Merci beaucoup

Très intéressant.

Bonjour Vincent . Je dois paramétrer un vpn en mode tunnel avec connection via l’app forticlient Windows . J’ai une erreur à 40%…

Auriez vois une idée ? Bien à vous

Bonjour,

Merci pour ce tutoriel, c’est super, je l’ai suivi à la lettre et tout fonctionne correctement. Par contre, j’ai un pool d’adresse de 5 IP Publique que j’ai déclaré sur notre Fortigate F200D. Ces 5 adresses sont utilisées à ce jour pour des accès sites Web et télémaintenance. J’ai commandé 5 adresses publiques supplémentaires et je pensais que sur l’interface » Network/Interfaces/Adresse rajouter ce nouveau sous réseau mais je ne sais pas comment faire. Auriez-vous svp une idée ou un conseil à me transmettre, merci d’avance

Ping : Fortinet VPN SSL |

Bonjour,

Merci pour ce tuto. Petite question : est il possible de différencier les groupes de users en leur donnant des Pool d’IP différents ? J’arrive à spécifier un pool IP pour mes clients nomades mais je n’arrive pas à associer un pool spécifique à certain users uniquement. Merci pour votre aide.

Bonjour, est-il possible d’activer une expiration des mots de passe sur les utilisateurs pour le VPN ? Et si oui cela peut-il poser des problèmes si l’utilisateur utilise un token ?

Bonjour,

Merci pour ce tuto tres explicite.

En ces temps de télétravail, afin de sécuriser davantage les ordinateurs nomades, je souhaiterai que ces derniers ne puissent accéder à Internet uniquement via le VPN SSL.

En effet certains de mes utilisateurs utilisent leur ordinateur personnel à des fins privés en dehors de l’entreprise, et donc sans aucun contrôle possible par le Fortinet (140 D) sur la navigation Internet.

Comment peut-on faire pour autoriser sur l’ordinateur nomade, l’acces à Internet uniquement une fois le Forticlient connecté à son Fortinet.

Merci de ta réponse

Bonjour,

Tuto intéressant, merci. Mais savez vous ajouter un « ldap-user » en cli ?

Merci

Bonjour,

Excellent qui m’ a bien aidé j’ai une question lors de la création d’un SSL VPN peux-on ajouter un deuxieme lien WAN car j’ai un sd wan de configuré

Merci