Dans ce tutoriel nous allons voir les bases de la configuration des commutateurs réseaux que l’on nomme plus couramment switchs (nom anglais). Les switchs sont constitués de plusieurs ports Ethernet permettant à des équipements (PC, imprimantes …) de communiquer sur un réseau local. Ce tutoriel sera l’occasion d’appréhender une partie des commandes disponibles pour des switchs HP Procurve.

Avant de commencer

Introduction

Tout d’abord, commençons par voir la manière de se connecter à un switch pour réaliser la configuration en ligne de commande. Quand vous recevez un switch, il a une configuration par défaut avec une adresse IP locale. Cette dernière vous permet d’accéder au switch à distance en ssh, en telnet ou en http. Vous pouvez utiliser Putty pour vous connecter, mais pour cela il faut mettre votre PC sur le même range IP que le switch et l’IP du switch peut varier en fonction du constructeur et du modèle du switch.

Le plus simple quand vous ne connaissez pas l’adresse IP du switch est d’utiliser un port série avec un câble console :

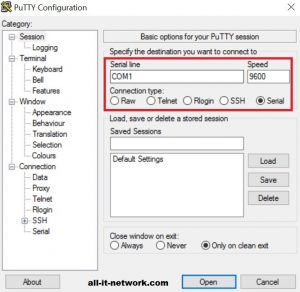

Vous pouvez vous connecter au switch avec Putty en utilisant l’option Serial comme ci-dessous :

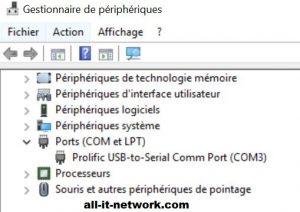

Comme vous l’avez remarqué, vous avez un numéro pour identifier votre port console (COM1). Pour savoir lequel utilise votre PC, allez dans le « Gestionnaire de périphériques » de votre ordinateur comme ceci :

Configuration

Configuration de base

Pour pouvoir configurer le switch, nous devons passer en mode de configuration, pour ce faire une fois connecté, utilisez les commandes suivantes (« enable » permet de passer en mode privilégié et « configure terminal » en mode de configuration) :

enable

configure terminal

Pour commencer, nommons notre switch. Ce nom n’a pas d’utilité pour accéder au switch mais permet de l’identifier rapidement quand vous vous y connectez :

hostname NomSwitch

Notre switch étant identifié, configurons son adressage IP pour y accéder en local. Il faut commencer par lui positionner une passerelle par défaut et ensuite une IP. Attention de bien choisir une IP disponible dans votre réseau local afin d’éviter un conflit d’IP:

ip default-gateway 192.168.1.254

vlan 1

ip address 192.168.1.1

Par sécurité, définissons un mot de passe pour l’utilisateur principal nommé « manager ». Une fois la commande ci-dessous entrée, vous devrez taper votre nouveau mot de passe deux fois :

password manager

Configuration de l’heure

Allons plus loin en optimisant notre configuration. Tout d’abord, connectons notre switch à un serveur de temps pour avoir les logs à l’heure. Pour ce faire, utilisons le protocole SNTP (Simple Network Time Protocol).

Pour commencer, nous positionnons le fuseau horaire sur lequel nous sommes, (en France Western-europe) et on positionne le décalage (en France 60 car UTC+1). On continue en positionnant le sntp en mode « unicast », ensuite on positionne un serveur de temps et enfin on synchronise le temps :

time daylight-time-rule Western-europe

time timezone 60

sntp unicast

sntp server priority 1 192.168.1.250

timesync sntp

Configuration de la supervision

Et voilà notre switch est à l’heure, positionnons maintenant le protocole snmp (Simple Network Managemenent Protocol) pour pouvoir superviser le switch dans un outil de supervision. Créez votre « communauté » snmp en lui donnant des droits particuliers :

snmp-server community operator unrestricted

Voici la liste des communautés existantes :

- operator : Permet l’accès à toute les MIB sauf celle de la configuration

- manager : Donne accès à l’integralité des MIB

Deux modes de sécurité existent :

- restricted : Mode Read-Only

- unrestricted : Mode Read-write

A l’aide du protocole snmp, vous pouvez positionner la personne responsable du switch et la localisation de ce switch :

snmp-server contact « M. X »

snmp-server location « Salle informatique batiment 1«

Pour aller plus loin dans la supervision, vous pouvez configurer des détections automatiques de problèmes pouvant apparaitre sur le switch. Pour ajouter une détection vous pouvez utiliser cette commande. Ils seront visibles dans les logs :

fault-finder bad-transceiver sensitivity high

Il existe 4 niveaux de sensibilité :

- disabled : On désactive complètement les alertes en mettant « no » devant la commande

- low : Seulement les alertes les plus critiques sont remontées

- medium : Seulement les alertes remontant un problème réseau sont remontées

- high : Toutes les alertes sont remontées

Il existe plusieurs options pouvant être configurés :

- all : Toutes les alertes

- bad-cable : Erreur CRC sur un port

- bad-drive : Trop de paquets « undersized » ou « giant »

- bad-transceiver : Détection de « jabbering » sur un port

- broadcast-storm : Détection de « broadcast » sur un port

- duplex-mismatch-FDx : Configuration duplex en erreur – reconfiguration du port en auto

- duplex-mismatch-HDx : Configuration duplex en erreur – reconfiguration du port en duplex

- link-flap : Détection de lien en erreur

- loss-of-link : Détection d’un lien coupé

- over-bandwidth : Collisions ou drop de paquets

- too-long-cable : Des collisions de paquets

Configuration visibilité

Pour aller encore plus loin, vous pouvez configurer deux protocoles qui permettent aux équipements sur le réseau de voir l’équipement branché derrière un port si ce dernier est lui même compatible et configuré avec le même protocole.

Il existe tout d’abord le protocole « cdp » pour Cisco Discovery Protocol qui est à la base un protocole prioritaire de Cisco. Pour l’activer rien de plus simple, utilisez cette commande :

cdp run

Une fois le « cdp » activé, vous pouvez utiliser l’une des commandes suivantes pour voir les équipements branchés sur les ports de votre switch avec plus ou moins de détail :

show cdp neighbors

show cdp neighbors detail

Un second protocole ayant la même finalité mais non propriétaire existe il s’agit de « lldp » pour Link Layer Discovery Protocol. Ce protocole est actif par défaut sur les switch HP. Vous pouvez utiliser la commande suivante pour voir les équipements branchés derrière le switch :

show lldp info remote-device

Configuration sécurité

Pour sécuriser votre infrastructure et éviter d’avoir des problèmes sur votre réseau local, vous pouvez utiliser différentes technologies. Tout d’abord si vous avez une topologie en boucle, il vous faudra à tout prix configurer plusieurs choses.

Il faut configurer le spanning-tree qui permet de bloquer un lien de votre boucle pour éviter les tempêtes de broadcast. Vous pouvez l’activer simplement avec cette commande :

spanning-tree

Il existe différentes versions du spanning-tree. Les plus répandus sont :

- STP (Spanning Tree Protocol) : le protocole de base qui n’est plus ou presque plus utilisé aujourd’hui

- RSTP (Rapid Spanning Tree Protocol) : le protocole est plus optimisé et converge beaucoup plus vite

- MSTP (Multiple Spanning Tree Protocol) : cette dernière version permet d’avoir une instance de spanning tree par vlan

Vous pouvez forcer une version de spanning tree sur vos switch en prenant en compte que le MSTP est compatible avec le RSTP. Utilisez cette commande :

spanning-tree force-version mstp-operation

Dernier paramètre à configurer pour le spanning-tree est le niveau de priorité. Par default un switch HP a une valeur de 128 d’après la documentation HP, la valeur la plus basse (0) est la plus forte. Cela permet de forcer un switch en tant que root, il faut utiliser cette commande :

spanning-tree priority 0

Pour aller un peu plus loin, vous pouvez limiter le « broadcast » et « multicast » sur les ports afin d’éviter une tempête. Allez sur les interfaces et configurez une limitation en pourcent. Dans mon exemple, je configure la limite à 10% de la bande passante de mes ports, vous pouvez très bien faire des limitations différentes en fonction des ports :

int all

broadcast-limit 10

Autres

Quelques commandes en plus

Redémarrer un switch:

reload

Pour remettre un switch d’usine, passez en mode de configuration, utilisez la commande suivante et redémarrez le switch sans sauvegarder :

configure terminal

erase startup-config

reload

Pour voir la configuration d’un switch:

show running-config

Récupérer toute la configuration par tftp:

copy command-output « show tech all » tftp IP_serveur_tftp nom_fichier.txt

Voir les vlans configurés:

show vlan

Voir le modèle de votre switch:

show tech buffers

Définir un temps de déconnexion après inactivité de la console (en minute):

console inactivity-timer 1

Mise en place d’une bannière à la connexion:

banner motd % Attention, l’accès à cet équipement n’est pas autorisé ! %

Activer le PoE:

power-over-ethernet pre-std-detect

Voir l’état du PoE:

show power-over-ethernet brief

Voir l’usage d’un port:

show interfaces port-utilization

Attention la valeur donnée est au moment de la commande.

Voir les changements de topologie:

show spanning-tree topo-change-history received

Remettre un switch en sortie d’usine physiquement

- Appuyez en même temps sur le bouton « reset » et « clear » du switch.

- Restez appuyé sur le bouton « clear » en relâchant le bouton « reset ».

- Attendre que la LED du « self test » clignote et relâchez le bouton « clear ».

Mettre à jour un switch

Par TFTP :

copy tftp flash IP_serveur_tftp fichier_mise_à_jour primary

reload

Par clé USB :

copy USB flash fichier_mise_à_jour primary

reload

Ce n’est pas une liste exhaustive mais seulement les commandes que j’utilise le plus souvent.

Vous avez désormais les bases pour mettre en production un switch. Comme je vous le disais ce ne sont que quelques commandes, vous pouvez consulter la documentation d’HP si vous souhaitez en apprendre d’avantage.

Bonjour,

Je m’occupe de 600 pc qui sont reliés par des switchs aruba 2530. Je cherche à obtenir depuis le serveur en ligne de commande une table ou tout autre moyen pour avoir le nom du switch avec son ip ainsi que l’ appareil connecté à chaque numéro de port. Je peux mettre sur chaque pc un petit programme qui execute une tache et me renvoi l’info. Je peux le faire à partir de mon serveur.

Dois je le faire en telnet, en snmp ?

Merci pour votre réponse cordialement

Bonjour,

Tout dépend de votre serveur et du programme que vous utilisez mais en ce qui concerne le protocole, je ne peux que vous déconseiller telnet car les informations vont transiter sur votre réseau en clair et pourraient être interceptées. Je vous conseille plutôt ssh comme équivalent sécurisé. Pour le protocole SNMP, les v1 et v2 possèdent aussi des lacunes de sécurité, si vos équipements sont compatibles utilisez la v3 du protocole.

Bonjour,

J’ai un commutateur 2530-POE et je souhaite limité les broadcast en in et en out sur mes ports mais la commande « Broadcast limit ne fonctonne pas.

Pouvez vous m’indiquer la bonne commande svp ? merci

Bonjour,

Sur les dernier modèle il me semble qu’il faut utiliser la commande : rate-limit all in/out percent 0-100

Bonjour je m’occupe d’une dizaine de switch Hp3800, j’aimerai mettre en place une sauvegarde automatique vers mon serveur tftp avec cette commande :

job nom_du_job on heure_execution config-save « copy run tftp IP_serveur_tftp nom_fichier »

Il se trouve que le job est bien visible lorsque j’entre la commande « show job » cependant la sauvegarde ne se fait pas , aussi lorsque j’entre la commande sans la fonction job elle fonctionne correctement.

Auriez-vous une solution svp?

si je change l’emplacement d’un LAN sur le switch HP est ce que je dois configurer a nouveau l’adresse IP

Bonjour

J’ai besoin d’aide pour pouvoir aller sur mon interface graphique de switch cisco

Merci et bonne année a tous !

J’aiun switch fibre optique avec la connexion internet quand je le connecte à mon switch hP procurve la connexion internet n’est disponible qu’ a un seul port du 2ème switch donc c’est seulement un seul ordinateur qui a accès à internet