Internet, vaste étendue d’interactions numériques, est structuré de manière à permettre une communication transparente entre les appareils du monde entier. Au cœur se trouve le système de noms de domaine (DNS). C’est un système qui simplifie la vie des utilisateurs en transformant les adresses de sites Web lisibles par l’homme, comme « all-it-network.com », en adresses IP (essentielle pour que l’information trouve son chemin), telles que « 8.8.8.8 ». Il agit comme un répertoire téléphonique, garantissant que lorsque quelqu’un saisit l’adresse d’un site Web, il est dirigé vers le bon serveur.

Cependant, tout comme n’importe quel annuaire téléphonique, il peut contenir des entrées erronées ou trompeuses, le DNS n’est pas à l’abri des manipulations. Par exemple le « DNS Spoofing » est une tactique malveillante par laquelle les attaquants manipulent le processus de résolution DNS. Ce faisant, ils peuvent détourner les utilisateurs sans méfiance vers des sites Web frauduleux, ouvrant ainsi la voie à une myriade de cybercrimes, du vol de données aux infections par des logiciels malveillants. En approfondissant les subtilités du DNS et de ses vulnérabilités, nous découvrirons le fonctionnement de cette attaque.

Attaque DNS Spoofing

Le DNS spoofing, également connu sous le nom d’empoisonnement du cache DNS, est une forme d’attaque par laquelle des noms de domaine non autorisés sont introduits dans le cache d’un résolveur DNS. Cette entrée malveillante amène ensuite votre serveur DNS à renvoyer une adresse IP incorrecte, détournant le trafic vers un site Web ou un serveur potentiellement dangereux. À la base, le DNS Spoofing est une question de tromperie. L’attaquant trompe le système en lui faisant croire qu’une fausse adresse est légitime. Les raisons pour cela peuvent être nombreuses : depuis l’espionnage des communications, le vol de données, la propagation de logiciels malveillants jusqu’au simple plaisir de détruire un système 😉.

Diverses méthodes et techniques facilitent l’usurpation d’identité DNS. Les comprendre est essentiel non seulement pour les professionnels de la cybersécurité mais aussi pour toute personne soucieuse d’assurer sa sécurité numérique :

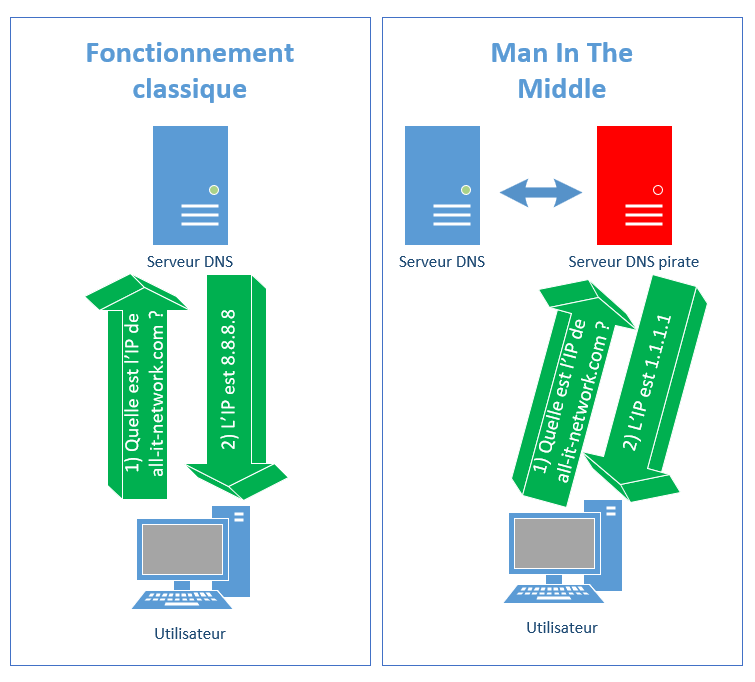

- Man In The Middle :

L’une des techniques les plus couramment utilisées dans l’usurpation DNS est l’attaque Man-in-the-Middle (MitM). Dans cette méthode, l’attaquant se positionne entre l’utilisateur et le serveur DNS légitime. Lorsqu’une requête DNS est effectuée, l’attaquant l’intercepte, remplace la véritable adresse par une fausse et la renvoie à l’utilisateur sans méfiance. Il s’agit d’une interception numérique, dans laquelle l’attaquant tire silencieusement les ficelles de l’ombre, contrôlant le flux d’informations à l’insu de la victime.

- Exploitation des vulnérabilités du protocole DNS :

Le protocole DNS, bien que robuste, présente ses vulnérabilités. Les attaquants exploitent souvent les failles du protocole pour injecter des données malveillantes. Par exemple, un attaquant peut prédire ou deviner l’ID de transaction d’une requête DNS, puis envoyer de fausses réponses. Le serveur DNS, pensant que la réponse est valide, met en cache ces données malveillantes.

- Manipulation des données du cache :

En manipulant les données du cache, les attaquants peuvent insérer une entrée malveillante directement dans un cache DNS. Une fois cette entrée dans le cache, tous les utilisateurs s’appuyant sur ce serveur seront dirigés vers l’adresse IP désignée par l’attaquant pour ce domaine.

Conséquences d’une attaque d’usurpation DNS réussie

Les implications d’une attaque réussie d’usurpation de DNS sont graves et nombreuses :

- Détournement vers des sites Web malveillants :

La conséquence la plus immédiate est une mauvaise orientation. Les utilisateurs pensent qu’ils visitent un site Web légitime alors qu’en réalité, ils se trouvent sur un clone malveillant conçu pour les tromper. Par exemple, un individu pourrait croire qu’il se connecte à son portail bancaire en ligne alors qu’en réalité, il saisit ses identifiants dans une réplique conçue pour voler ces informations.

- Vol de données :

Une fois qu’un utilisateur est redirigé vers un site Web malveillant, il devient vulnérable au vol de données. Les informations personnelles, les informations financières, les identifiants de connexion – tout est à gagner. Ces données peuvent ensuite être utilisées pour d’autres cybercrimes ou vendues dans les coins sombres d’Internet.

- Attaques Man In The Middle :

Comme mentionné précédemment, les attaques MitM ne sont pas seulement une méthode d’usurpation DNS mais aussi une conséquence. Une fois que l’attaquant est positionné entre l’utilisateur et sa destination prévue, il peut écouter toutes les communications. Chaque élément de données, chaque transaction, chaque interaction – tout est mis à nu pour que l’attaquant puisse le voir et l’exploiter.

- Distribution de logiciels malveillants :

Les sites Web malveillants servent souvent de terrain fertile pour les logiciels malveillants (oui je fais du jardinage en ce moment). Des utilisateurs peu méfiants, pensant se trouver sur un site légitime, peuvent télécharger des logiciels ou des fichiers contenant du code malveillant. Ce logiciel malveillant peut ensuite infecter leurs systèmes, entraînant d’autres vols de données, des dommages au système ou même transformant l’appareil infecté botnet.

Exemples concrets de DNS spoofing

Le domaine numérique, vaste et imbriqué, a malheureusement été entaché de diverses attaques au cours de son histoire. Parmi eux, le DNS Spoofing occupe une place notoire. Ces tactiques trompeuses, plutôt que de simples menaces abstraites émanant du monde de la cybersécurité, ont des implications concrètes qui ont touché d’innombrables utilisateurs et organisations. Explorons quelques attaques historiques notables d’usurpation de DNS et leurs impacts.

- Braquage d’une banque brésilienne (2017)

Dans le cadre de l’une des attaques d’usurpation de DNS les plus importantes de l’histoire, des pirates ont ciblé une grande banque brésilienne. En exploitant les enregistrements du système de noms de domaine de la banque, ils ont réussi à rediriger l’ensemble du trafic en ligne de la banque (englobant des centaines de domaines) vers des serveurs malveillants pendant plusieurs heures. En conséquence, les utilisateurs tentant d’accéder à leurs comptes se sont vu présenter des répliques parfaitement conçues des sites de la banque. Ceux qui ont succombé à cette ruse ont installé par inadvertance des logiciels malveillants, donnant aux attaquants un accès complet à leurs ordinateurs et, par la suite, à leurs informations financières et personnelles.

Impacts :

- Financier : Des millions auraient été détournées

- Réputation : la réputation de la banque a été considérablement ternie, de nombreux clients ayant perdu confiance dans son infrastructure numérique.

- Twitter et le New York Times (2013)

Lors d’un événement largement médiatisé, l’Armée électronique syrienne a réussi à compromettre les noms de domaine de plusieurs sites Web de premier plan, notamment Twitter et le New York Times. Le SEA a redirigé les entrées DNS des sites vers leurs serveurs, provoquant des pannes et rendant ces sites temporairement inaccessibles.

Impacts :

- Opérationnel : les deux organisations ont connu des temps d’arrêt, ce qui a entravé leurs opérations et leurs sources de revenus.

- Réputation : l’incident a soulevé des questions sur la sécurité numérique, même des plus grandes entités Web.

Les attaques d’usurpation de DNS, comme en témoignent ces exemples concrets, ont des conséquences considérables. Ils soulignent les vulnérabilités complexes de l’infrastructure d’Internet et soulignent l’importance de mesures de cybersécurité robustes. Pour les organisations, la perte de confiance, les implications financières et les perturbations opérationnelles peuvent être catastrophiques.

Comment se protéger d’une attaque DNS spoofing ?

1. Sécurisez vos serveurs DNS :

Sécurité physique : assurez-vous que les serveurs sont hébergés dans des emplacements sécurisés avec un accès contrôlé. Des mesures simples telles que des portes verrouillées, une surveillance et des accès restreints peuvent empêcher toute altération physique non autorisée.

Sécurité du réseau : utilisez des pare-feu, des systèmes de détection d’intrusion et des systèmes de prévention des intrusions. Configurez-les pour identifier et bloquer le trafic malveillant ciblant les serveurs DNS.

2. Mettre à jour et corriger régulièrement :

Chaque logiciel présente des vulnérabilités et le logiciel de serveur DNS ne fait pas exception. Des mises à jour régulières sont vitales. Restez au courant des derniers correctifs et mises à jour pour votre logiciel de serveur DNS. Souvent, les fabricants publient des mises à jour en réponse à des vulnérabilités connues. Pour faire encore mieux, automatisez les mises à jour et utilisez des outils pour analyser et appliquer régulièrement les correctifs critiques, garantissant ainsi que votre infrastructure DNS n’est pas vulnérable en raison de logiciels obsolètes.

3. Restreindre les transferts de zone :

Les transferts de zone répliquent les données DNS sur les serveurs. Cependant, ils peuvent être exploités donc il vous faudra limiter aux adresses IP connues et ainsi autoriser les transferts de zone uniquement à partir de serveurs DNS secondaires connus. Vous pouvez aussi utiliser les signatures de transaction (TSIG) : cela garantit que les serveurs DNS impliqués dans le transfert peuvent s’authentifier mutuellement, empêchant ainsi les transferts de données non autorisés.

4. Utilisez DNSSEC (Extensions de sécurité du système de noms de domaine) :

On y reviendra dans un futur article mais DNSSEC apporte une couche de sécurité supplémentaire à votre serveur DNS, protégeant ainsi contre l’usurpation d’identité. En fait, il fonctionne en ajoutant des signatures numériques aux données DNS, garantissant ainsi l’intégrité et l’authenticité de celles-ci. Lorsqu’un serveur DNS reçoit des données, il vérifie cette signature à l’aide d’une clé publique.

DNSSEC garantit que les données qu’un utilisateur reçoit sont celles que le domaine est censé fournir, empêchant ainsi toute falsification. Elle garantit aussi que les données DNS proviennent de leur source légitime. Il devient alors extrêmement difficile (pas impossible) pour les attaquants de falsifier des données DNS.

5. Utilisez des flux de renseignements sur les menaces :

La connaissance, c’est le pouvoir, notamment en matière de cybersécurité alors suivez les flux sur les menaces fournissant des informations en temps réel sur les vulnérabilités et les domaines malveillants. Par exemple vous pouvez suivre les CVE.

6. Audits réguliers des journaux DNS :

Tel un gardien assidu, des enregistrements réguliers peuvent contrecarrer les intrusions. L’analyse régulière des journaux DNS peut aider à identifier des modèles ou des demandes inhabituels pouvant indiquer une tentative d’usurpation d’identité. En parallèle, mettez en œuvre des systèmes d’alerte pour informer les administrateurs des activités suspectes.

Même si les étapes décrites ci-dessus nécessitent un investissement en temps, en ressources et parfois en finances, le coût d’une attaque d’usurpation de DNS – en termes de pertes financières, d’atteinte à la réputation et d’abus de confiance – est incomparablement plus élevé.

Être réactif dans le paysage de la cybersécurité, notamment en ce qui concerne le DNS Spoofing, revient à traiter les symptômes sans affronter la maladie. Les mesures proactives, en revanche, offrent une approche holistique : non seulement elles dissuadent les attaques potentielles, mais elles favorisent également une culture de vigilance et de préparation. En employant des stratégies telles que l’application régulière de correctifs et l’adoption d’outils tels que DNSSEC, vous pourrez vous protéger contre les tactiques trompeuses d’usurpation d’identité DNS.

Si l’article vous a plu et si vous aimez mon travail, vous pouvez faire un don en suivant ce lien :

Pour soutenir mon travail, n’hésitez pas aussi à me suivre sur les réseaux et à partager :