RADIUS (Remote AuthenticationDial-In User Service) est un protocole client-serveur permettant de centraliser des données d’authentification. Dans cet article, je vais vous détailler la mise en place de l’authentification RADIUS (802.1x) afin d’authentifier les administrateurs sur les switchs Cisco.

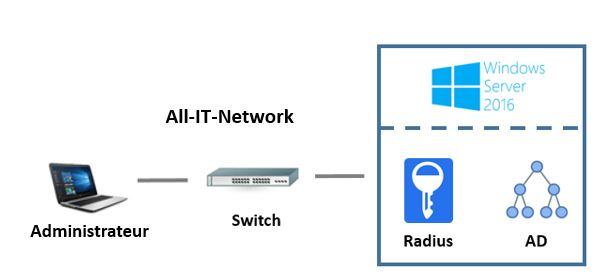

Architecture

Pré-requis

Vous devrez disposer d’un Active Directory afin de mettre en place l’authentification RADIUS. Si vous n’en avez pas vous pouvez consulter mon article qui vous explique comment mettre en place un Active Directory.

Schéma

Nous allons implémenter l’architecture ci-dessous. Lorsque l’administrateur va se connecter sur le switch, celui-ci va transmettre la requête au serveur RADIUS. Le serveur va ensuite vérifier si les identifiants de session de la personne sont bien présents sur l’Active Directory, si c’est le cas l’accès est autorisé sinon l’accès est refusé.

Installation Server Radius

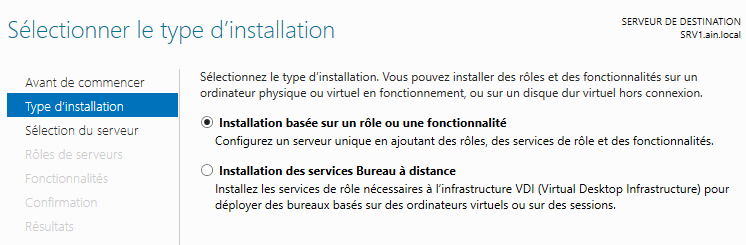

Pour commencer, allez dans le gestionnaire de serveur, cliquez sur « Gérer » puis « Ajouter des rôles et fonctionnalités ».

Sur la première fenêtre, laissez coché « Installation basée sur un rôle ou une fonctionnalité ».

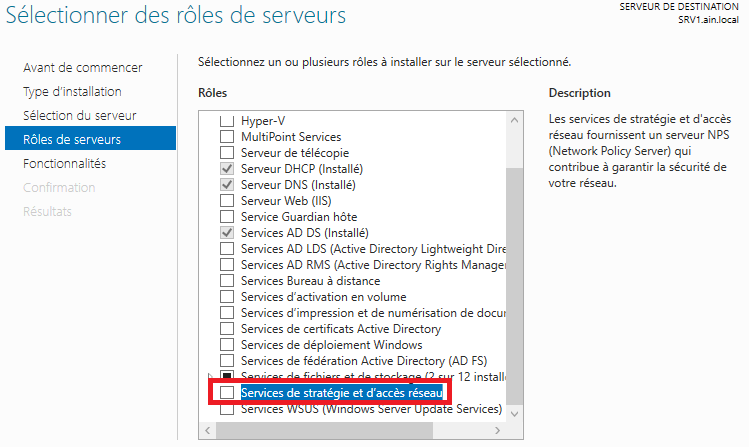

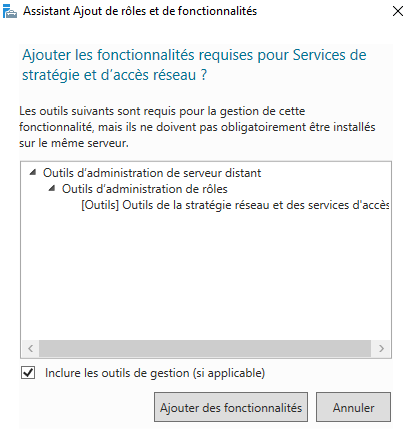

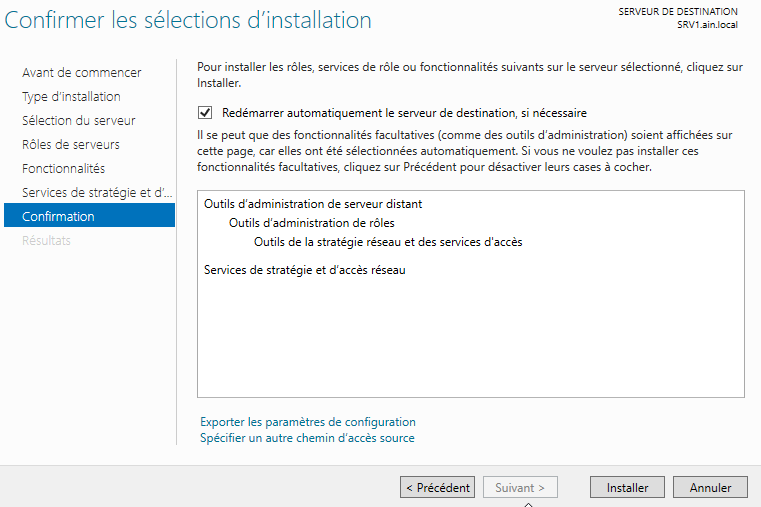

Sur la fenêtre suivante, « Sélection du serveur » laissez par défaut et cliquez à nouveau sur « Suivant ». Vous arriverez sur la fenêtre de sélection des rôles, cochez « Services de stratégie et d’accès réseau ».

Cliquez sur « Ajouter des fonctionnalités » et cliquez sur « Suivant ».

Cliquez sur « Suivant » jusqu’à arriver sur la fenêtre de confirmation d’installation du rôle et cliquez sur « Installer ».

Patientez quelques minutes jusqu’à l’installation du rôle.

Configuration Groupe Active Directory

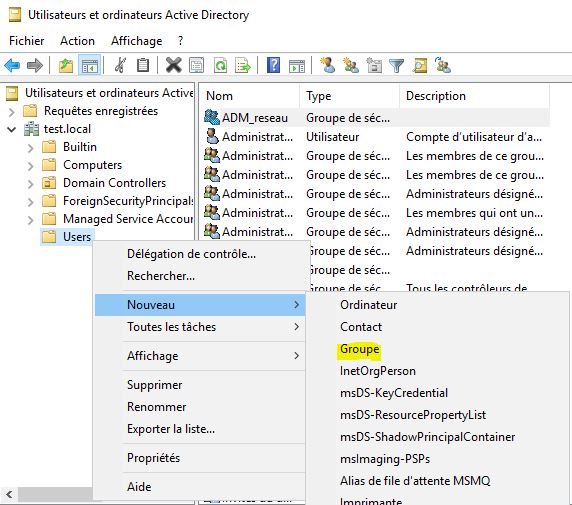

Vous devez créez un groupe ainsi qu’un utilisateur qui fera parti de celui-ci. Nous allons autoriser par la suite tous les utilisateurs présents dans ce groupe à se connecter sur les switchs Cisco. Pour créer le groupe, allez sur votre console d’administration AD DS, dans le menu à gauche faites un clic droit sur Users, sélectionnez « Nouveau » puis « Groupe » :

Nommez votre groupe puis cliquez sur « OK » pour le créer :

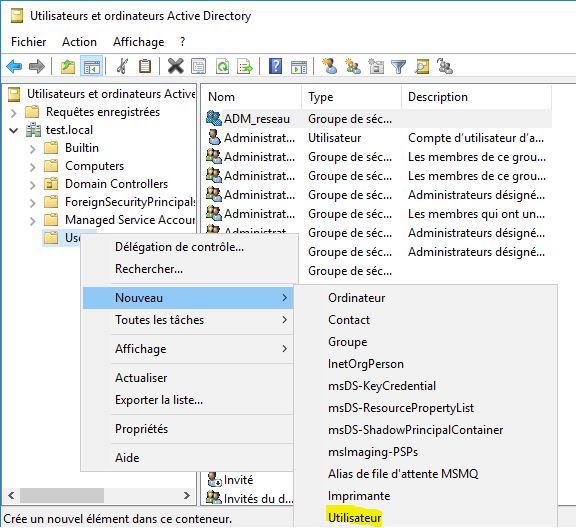

Le groupe étant à présent créé, nous allons devoir créer les utilisateurs qui feront partie de ce groupe. Faites à nouveau un clic droit sur « Users », sélectionnez « Nouveau » puis « Utilisateur » :

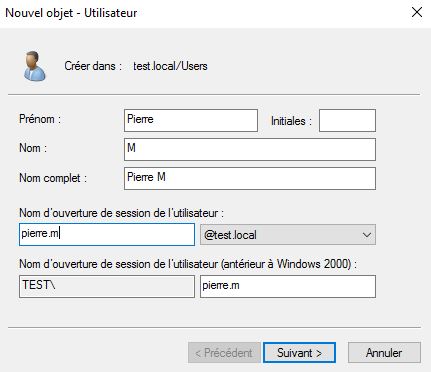

Remplissez les champs avec les informations de l’administrateur :

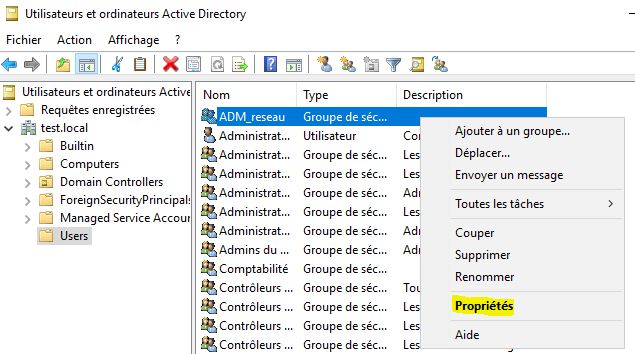

Le groupe et l’utilisateur étant créé, nous allons intégrer l’utilisateur à ce groupe. Faites un clic droit sur le groupe créé puis sélectionnez « Propriétés » :

Sous l’onglet membre, cliquez sur « Ajouter… » :

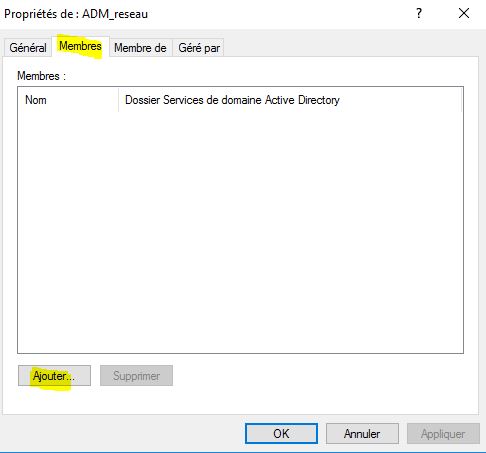

Renseignez le début du nom de l’utilisateur et cliquez sur « Vérifier les noms » :

Validez, votre utilisateur est à présent intégré au groupe.

Configuration RADIUS

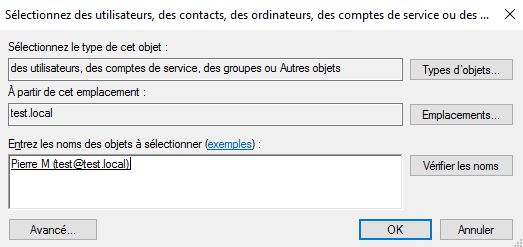

Ajout d’un client

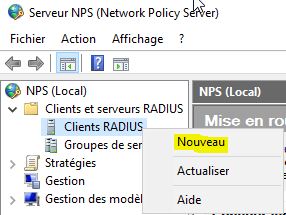

Pour cette étape, vous aurez besoin de l’adresse IP du switch. Allez sur la console NPS sous « Clients et serveurs RADIUS » faites un clic droit sur « Clients RADIUS » puis sélectionnez « Nouveau »

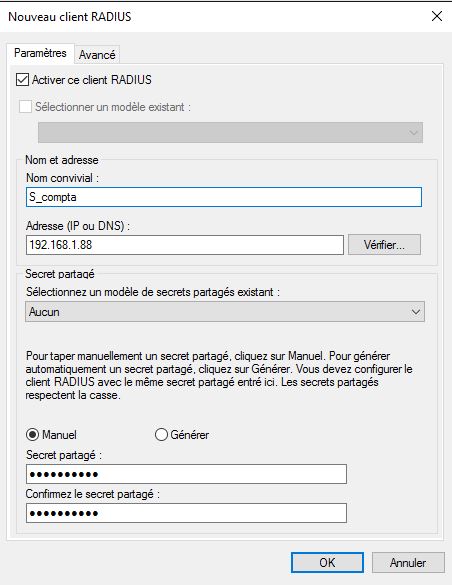

Renseignez l’adresse IP de l’équipement et le secret, gardez le de coté nous allons nous en servir plus tard :

Ajout d’une stratégie réseau

Nous allons devoir définir la politique d’accès. Faites un clic droit sur « Stratégies réseau » et sélectionnez « Nouveau » :

Nommez la stratégie et cliquez sur « Suivant » :

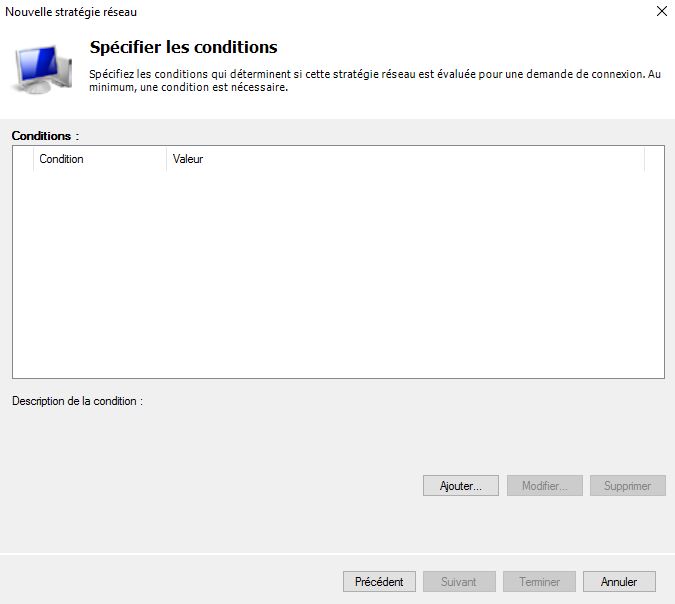

Sur la fenêtre suivante, nous allons spécifier les conditions d’accès. Nous allons indiquer que seul les utilisateurs faisant partie du groupe créé auparavant pourront s’authentifier. Cliquez sur « Ajouter… » :

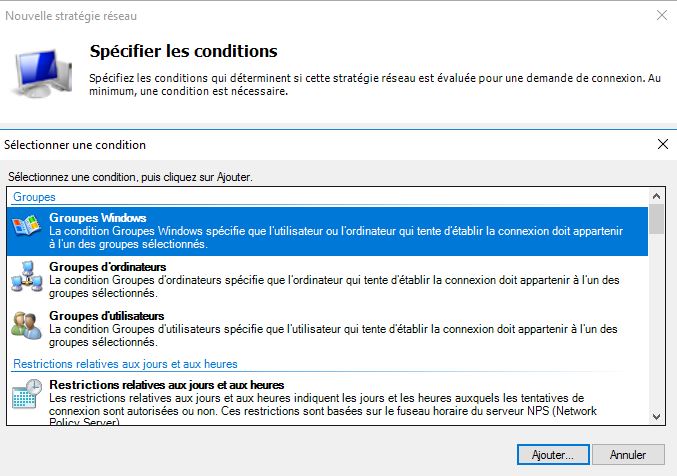

Sélectionnez « Groupes Windows » :

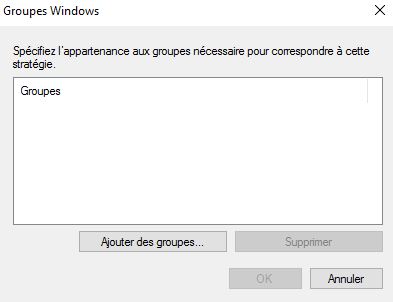

Cliquez sur « Ajouter des groupes… » :

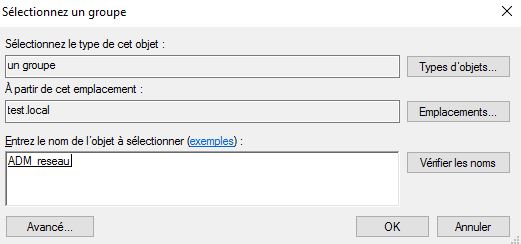

Indiquez le groupe créé au début de l’article :

Votre groupe étant ajouté, cliquez sur « Suivant » :

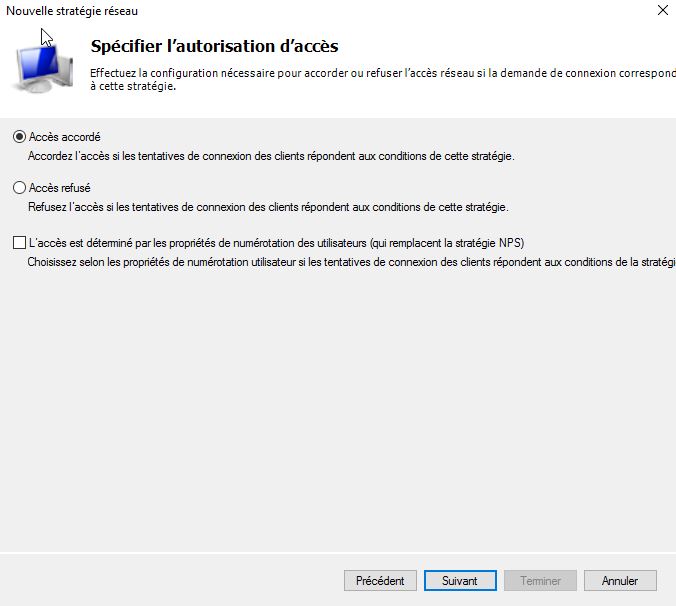

Laissez coché « Accès accordé » et cliquez sur « Suivant » :

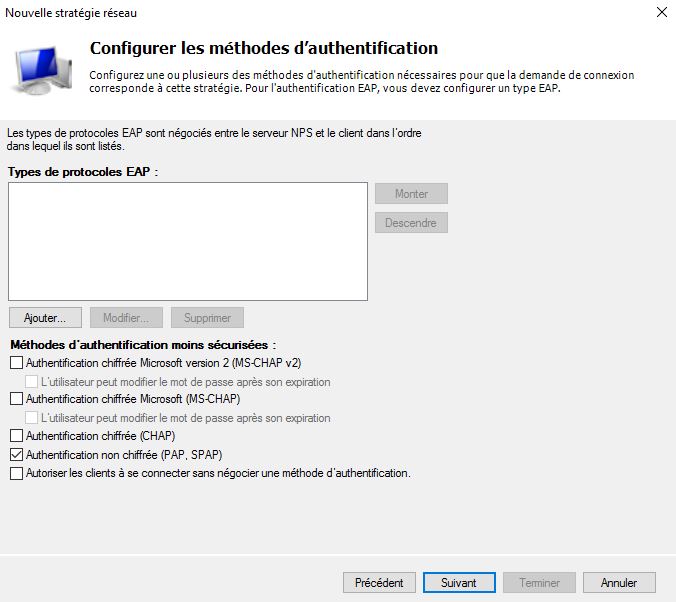

Cochez uniquement la case « Authentification non chiffrée (PAP, SPAP) », une pop-up apparaitra, cliquez sur « Non » :

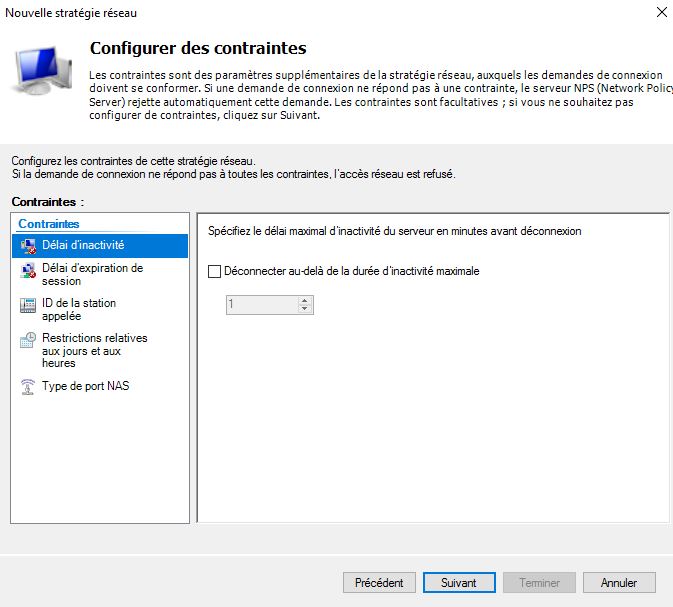

Pour les contraintes, elles vous serviront par exemple à forcer la déconnexion des utilisateurs au bout d’un certain délai. Je n’en positionne pas, cliquez sur « Suivant » :

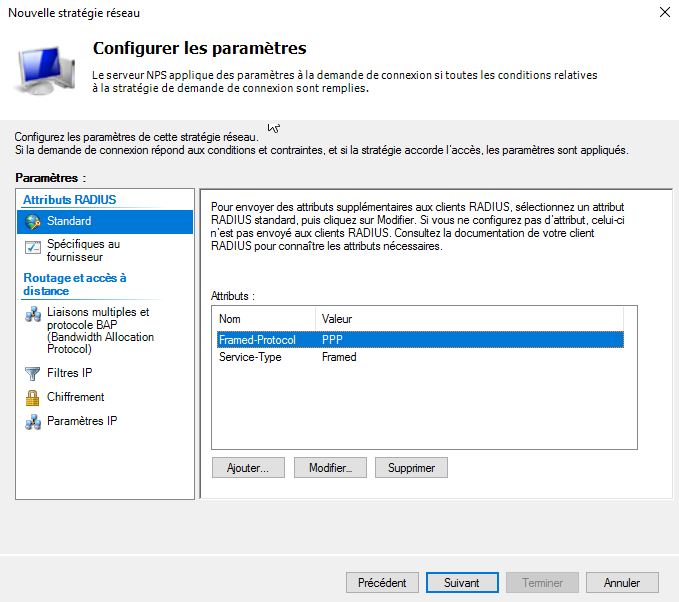

Dans cette fenêtre, nous allons avoir plusieurs paramètres à positionner. Dans la partie « Standard », supprimez les deux éléments déjà présents puis cliquez sur « Ajouter… » :

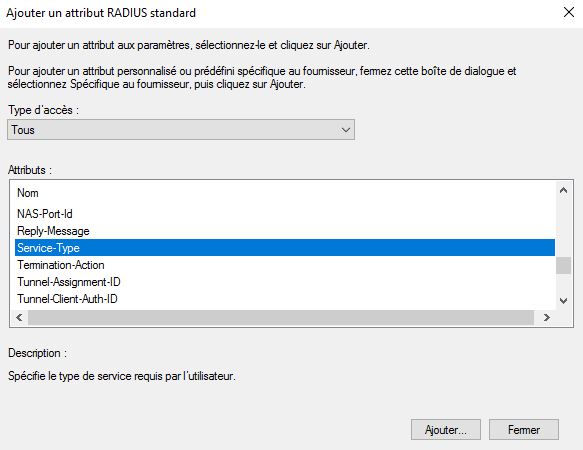

Dans la liste, sélectionnez « Service-Type » puis cliquez sur « Ajouter… » :

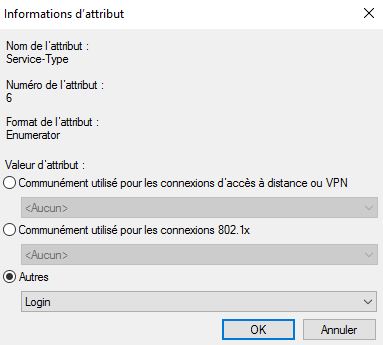

Cochez la case « Autres », sélectionnez « Login » puis validez :

Vous devriez avoir ceci :

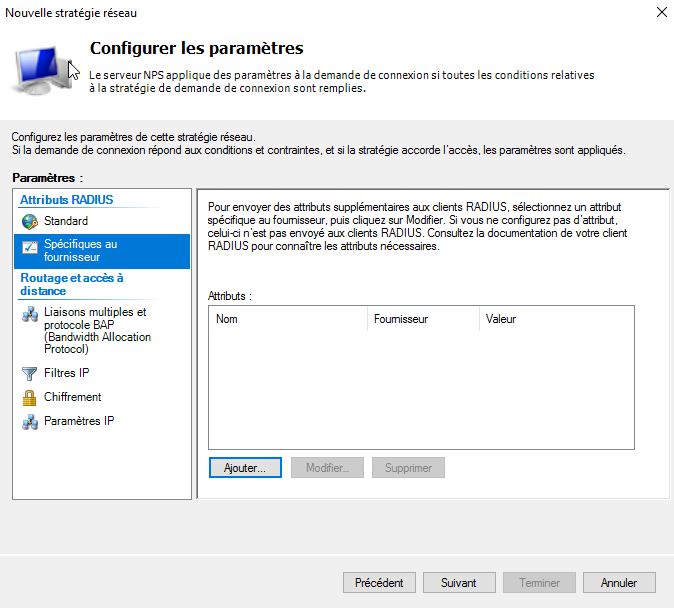

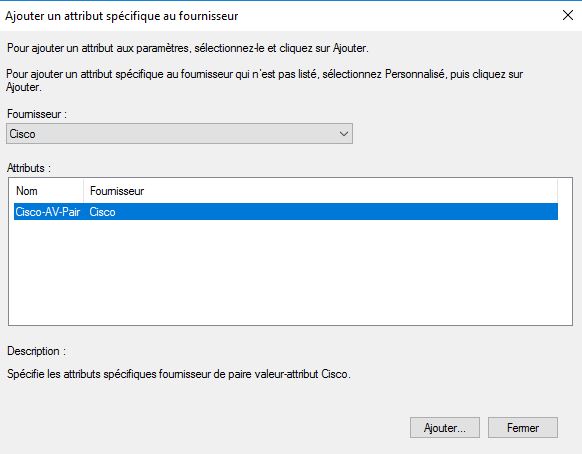

Ensuite cliquez sur « Spécifiques au fournisseur », puis sur « Ajouter… » :

Sélectionnez Cisco-AV-Pair » :

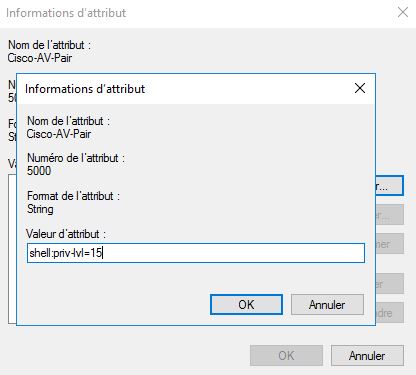

Dans le champ, saisissez la variable « shell:priv-lvl=15 ». Les niveaux d’administration fonctionnent exactement comme sur le switch. Le niveau 15 donne tous les droits.

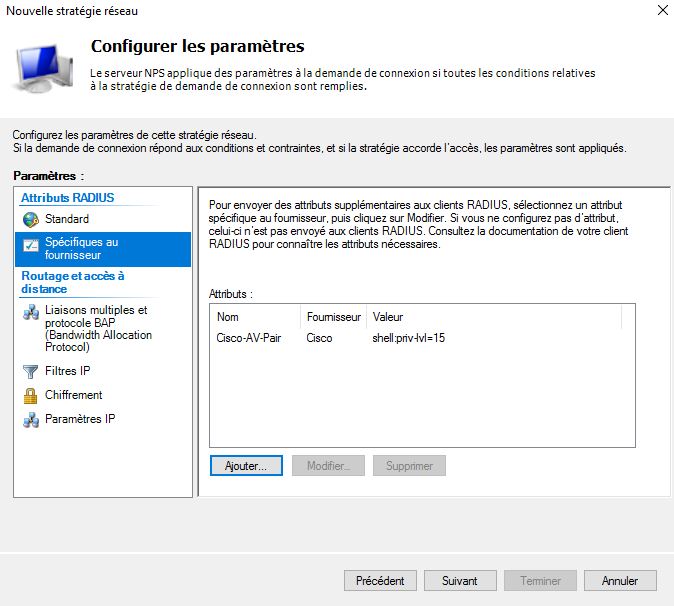

Vous devriez avoir comme ci-dessous. Cliquez ensuite sur « Suivant » :

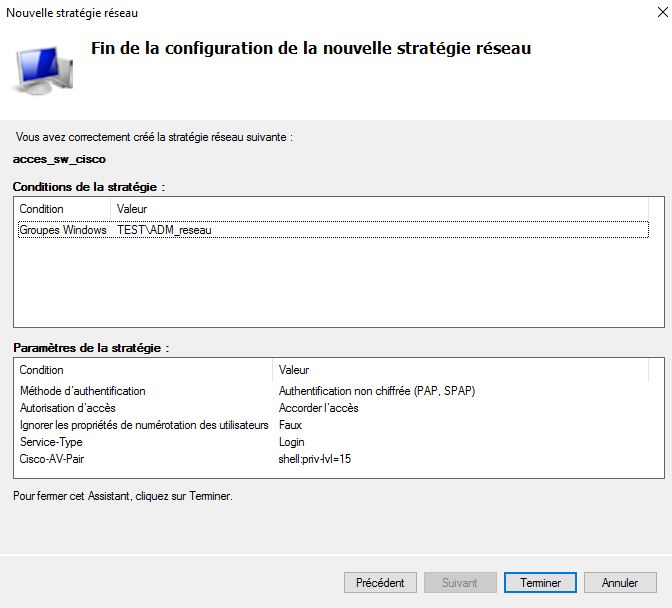

Vous aurez le récapitulatif de la stratégie réseau, cliquez sur « Terminer » :

Les stratégies sont traitées dans l’ordre de la liste. Faites attention que les stratégies par défaut ou d’autres stratégies de votre réseau ne refusent pas l’accès avant votre stratégie :

Configuration switch Cisco

Pour la configuration du switch, je vais privilégier un accès local puis l’authentification RADIUS afin de ne pas bloquer l’accès au switch en cas de dysfonctionnement du serveur RADIUS. Si vous souhaitez utiliser l’authentification RADIUS en priorité vous pouvez modifier la ligne de commande. Sur votre switch, ajoutez l’une des configuration ci-dessous en remplaçant les éléments en bleu en fonction de ce que vous aviez renseigné. Attention, en fonction du modèle de switch et du firmware installé les commandes peuvent différer voici deux exemples différents :

Exemple de configuration pour un switch Cisco 2960X :

aaa new-model aaa group server radius ADM_RADIUS server-private IP_SRV_RADIUS key 0 votre_clé_radius_en_clair aaa authentication login default local group ADM_RADIUS aaa authorization exec default local group ADM_RADIUS

Exemple de configuration pour un switch Cisco C3750 :

aaa new-model aaa group server radius ADM_RADIUS server IP_SRV_RADIUS auth-port 1812 acct-port 1813 aaa authentication login default local group ADM_RADIUS aaa authorization exec default local group ADM_RADIUS radius-server host 192.168.1.50 auth-port 1812 acct-port 1813 non-standard key votre_clé_radius_en_clair

La configuration est terminée. Nous allons pouvoir tester l’authentification RADIUS.

Test

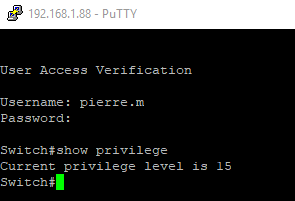

Connectez vous sur votre switch à l’aide du compte configuré sur le serveur Active Directory :

Vous êtes connecté sur le switch par l’intermédiaire du serveur RADIUS. Vous pouvez également utiliser la commande « show privilege » afin de vérifier le niveau de privilège du compte utilisé.

Vous êtes à présent capable d’installer un serveur RADIUS et d’implémenter l’authentification par celui-ci sur des switchs Cisco. Si vous souhaitez aller plus loin, vous pouvez consulter mon article sur l’utilisation de RADIUS pour l’authentification des utilisateurs Wi-Fi.

MERCI MONSIEUR LE FORMATEUR