Dans cet article, nous allons voir comment mettre en place une architecture reverse proxy sur Pfsense avec un niveau de sécurité plus important en configurant le HTTPS. L’objectif est de nous permettre d’avoir une seule IP publique derrière laquelle différents noms de domaine vont pointer donnant ainsi accès à différents sites web de manière sécurisée.

Dans mon précédent article, nous avions mis en place une architecture reverse proxy basique pour rediriger des sites Internet en utilisant le protocole de base HTTP. Nous allons dans ce nouveau tutoriel réaliser la même architecture en ajoutant la gestion de certificats et donc la mise en place de sites web en HTTPS qui est le standard sur la toile.

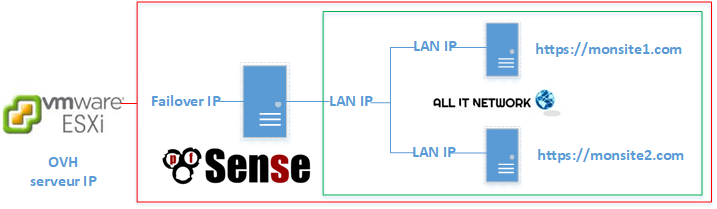

Pour que ce soit plus clair, voici le type d’architecture que nous allons mettre en place dans ce tutoriel :

Comme dans mon précédent article, j’ai un serveur physique chez OVH (mais peu importe votre hébergeur), contenant un serveur ESXi (outil de virtualisation). Sur ce serveur, j’ai installé une machine virtuelle sous PFsense, reliée à une IP de failover qui sera l’IP publique à travers laquelle nos deux noms de domaine (https://monsite1.com et https://monsite2.com) vont pointer. Derrière notre PFsense, nous avons donc deux machines virtuelles hébergeant chacune un serveur web différent.

Le serveur PFsense va agir comme un reverse proxy en envoyant les requêtes sur un serveur ou sur l’autre, en fonction du nom de domaine appelé. Si vous souhaitez commencer par mettre en place l’architecture sous ESXi, je vous invite à aller revoir la suite d’article que j’avais effectuée sur l’installation d’une architecture ESXi. Vous y trouverez comment installer et configurer ESXi, PFsense et vos serveurs web.

Je pars du principe dans ce tutoriel que vous avez déjà ces 5 points en place :

- Deux noms de domaine et/ou sous domaine qui redirigent les requêtes vers l’IP publique de votre PFsense

- Un serveur PFsense installé ayant une IP publique

- Deux serveurs web connectés à votre PFsense.

- L’extension Squid installé sur votre PFsense (allez voir le chapitre « Installation de Squid » de mon précédent article en cliquant ici, pour voir comment l’installer)

- Prérequis réalisé pour permettre l’utilisation du port 443 (allez voir le chapitre « Prérequis » de mon précédent article en cliquant ici, pour l’effectuer)

Configuration du reverse proxy Squid

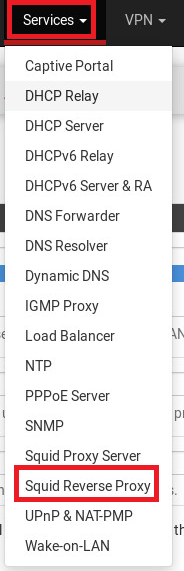

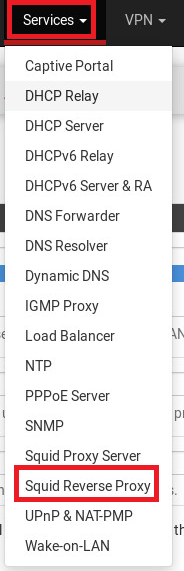

Dans le menu « Services » de PFsense, cliquez sur : « Squid Reverse Proxy » :

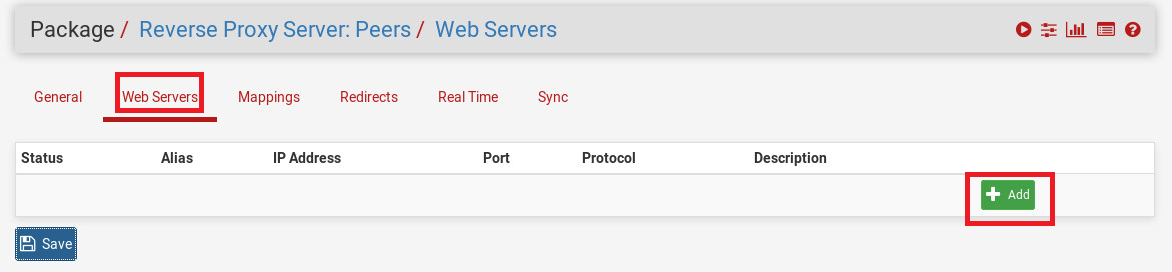

Vous arriverez sur la configuration de votre reverse proxy, allez directement dans l’onglet « Web Servers » pour configurer vos serveurs web qui devront être accessibles sur votre IP publique. Dans ce tutoriel, je vais ajouter 2 sites Internet mais vous pouvez en ajouter autant que vous le souhaitez. Cliquez sur « Add » pour ajouter votre premier site :

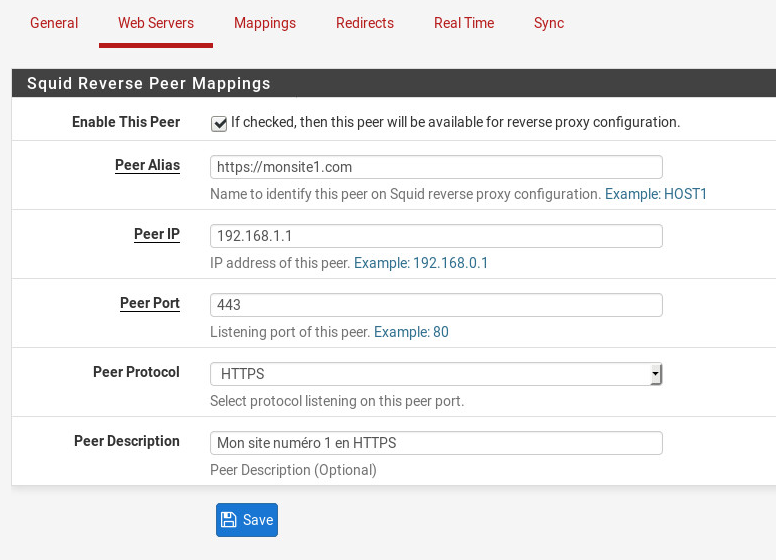

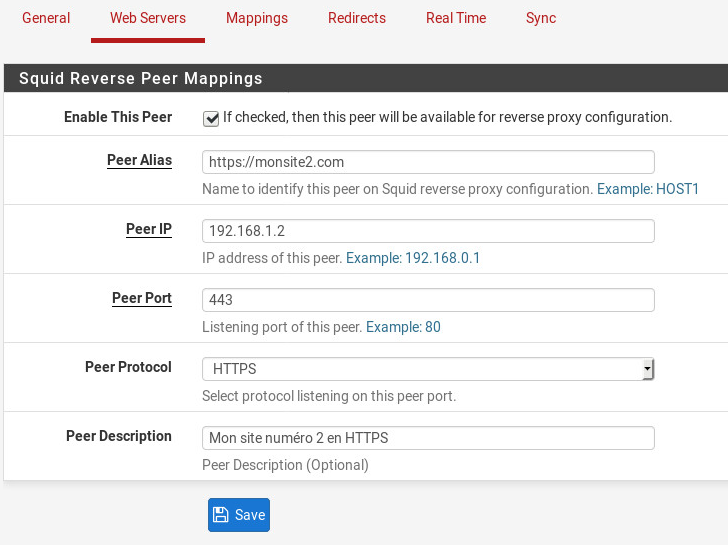

Dans la fenêtre qui est apparue, nous allons configurer notre premier serveur web. Dans l’ordre, voici les informations que vous devez remplir :

- Enable This Peer : Cochez cette case pour que ce serveur web soit actif.

- Peer Alias : Mettez le nom que vous souhaitez, c’est juste pour identifier le serveur. Pour ma part je mets le nom de domaine afin d’identifier plus facilement ce dernier.

- Peer IP : C’est l’IP de votre serveur web en local, où est hébergé votre site web (ce sera la plupart du temps une IP privée).

- Peer Port : Ici, indiquez le port sur lequel votre serveur va écouter, mettons 443.

- Peer Protocol : Soit HTTP, soit HTTPS. Cette fois nous utiliserons HTTPS.

- Peer Description : Dans ce champ, vous avez la possibilité de mettre une description mais rien d’obligatoire.

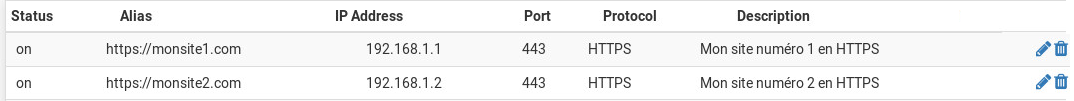

Faites de même pour votre deuxième site web en changeant les paramètres comme ceci :

Répétez l’opération précédente autant de fois que le nombre de vos serveurs web. Vous avez maintenant vos sites web configurés :

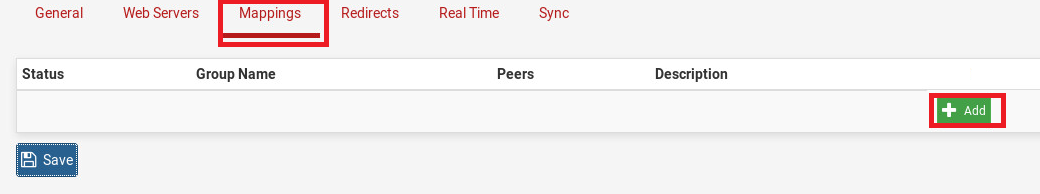

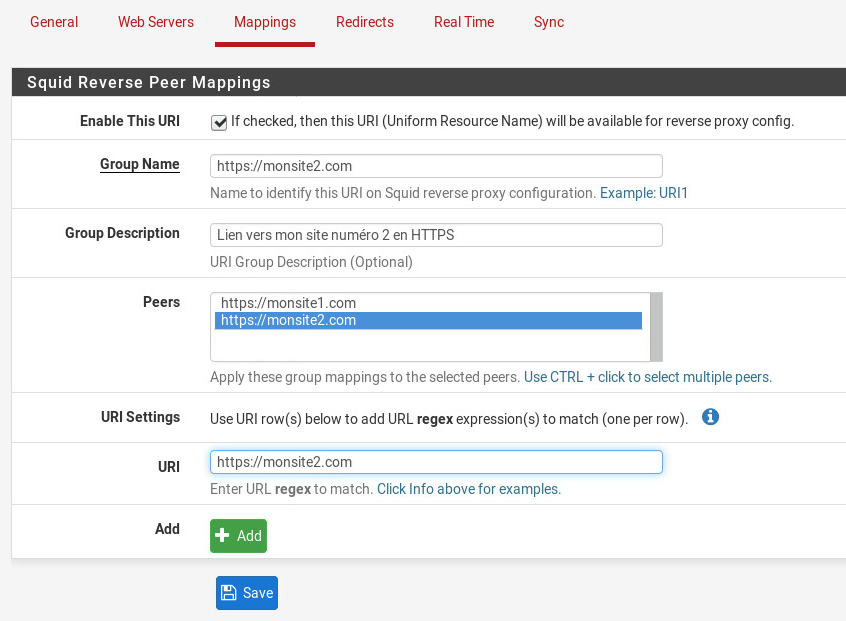

Maintenant que nous avons créé nos sites web, nous devons configurer la redirection. Allez dans l’onglet « Mappings » et cliquez sur « Add » :

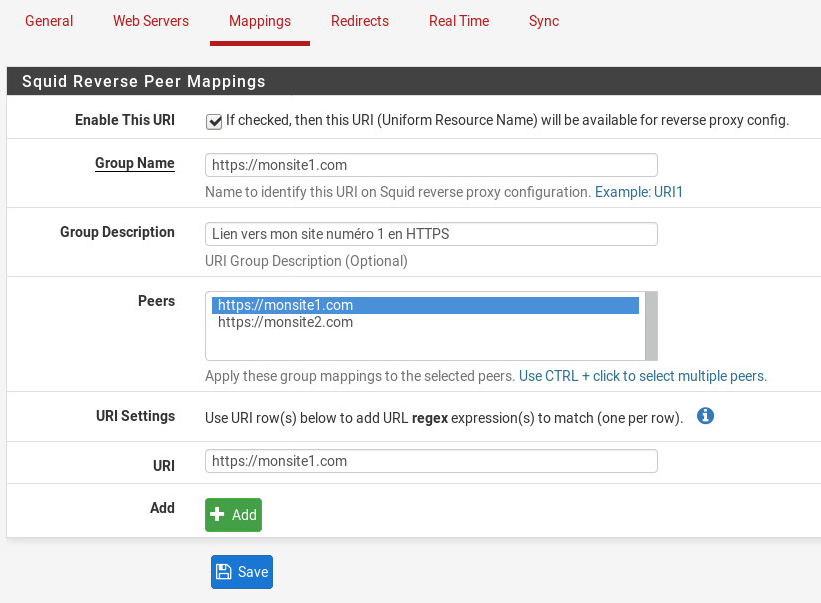

Vous devrez avoir autant de mapping que de nom de domaine à rediriger. Voici comment les configurer :

- Enable This URI : Comme précédemment il faut cocher cette case pour activer cette redirection.

- Group Name : Donner le nom que vous voulez, à titre informatif.

- Group Description : Vous pouvez ajouter une description si vous le souhaitez mais cela n’a pas d’influence sur le fonctionnement.

- Peers : C’est ici que nous lions les sites web que nous avons créés précédemment.

- URI : C’est le nom de domaine derrière lequel la redirection sera effectuée. Lorsque le reverse proxy recevra une requête pour « https://monsite1.com », la requête sera redirigée vers le serveur web « monsite1.com ».

Faites la même chose pour vos autres site web. Ci-dessous, un autre exemple pour « monsite2.com » :

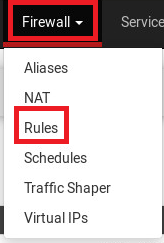

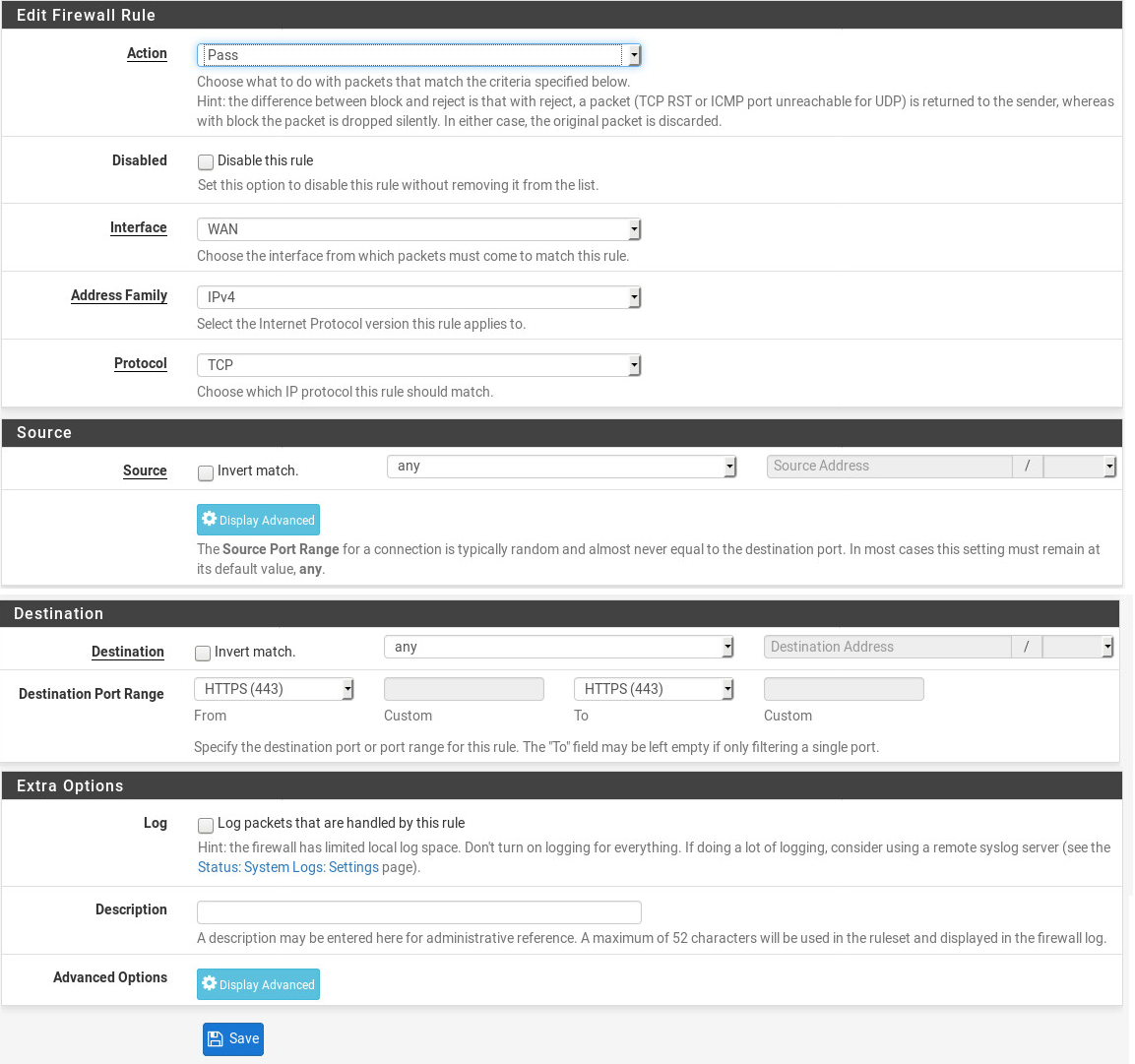

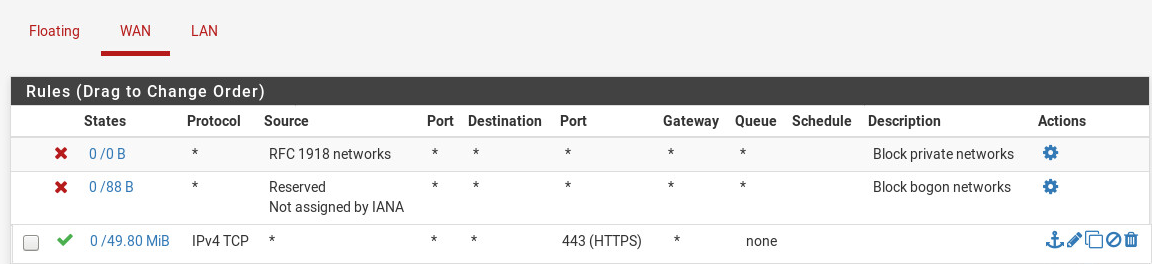

Nous avons configuré les redirections de nos sites web vers nos différents serveurs web internes. Il nous reste encore à activer notre reverse proxy et à configurer le firewall pour qu’il accepte les requêtes venant de l’extérieur sur le port 443. Commençons par ajouter une règle sur le firewall, allez dans le menu « Firewall » puis « Rules » et cliquez sur « Add »:

Nous voulons autoriser (Action: Pass) sur l’interface « WAN » les requêtes IPv4 venant de n’importe quelle IP vers le port 443 comme ceci :

Sauvegardez cette règle et appliquez le paramètre. Vous devriez avoir une nouvelle règle comme ceci dans votre liste :

Configurations supplémentaires HTTPS

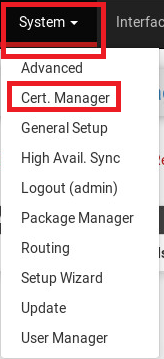

Pour que le HTTPS fonctionne, il va falloir faire quelques configurations supplémentaires. Nous allons mettre en place des certificats pour que les données soit bien sécurisées. Pour ce faire, allez dans le menu « System » puis « Cert. Manager » :

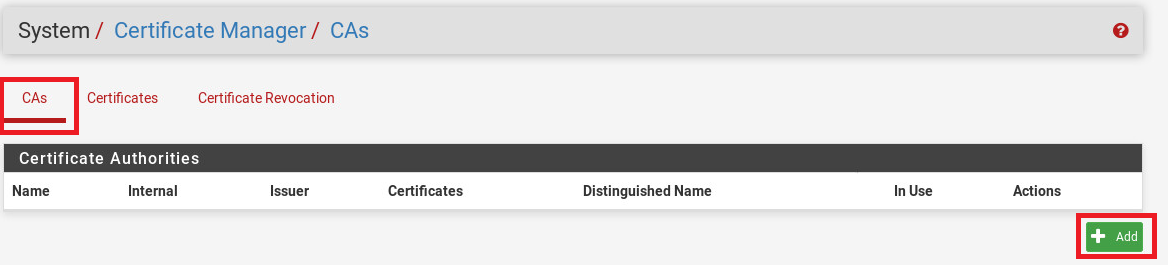

Nous commencerons dans l’onglet « CAs » afin de créer une autorité de certification, dans cet onglet cliquez sur « Add » :

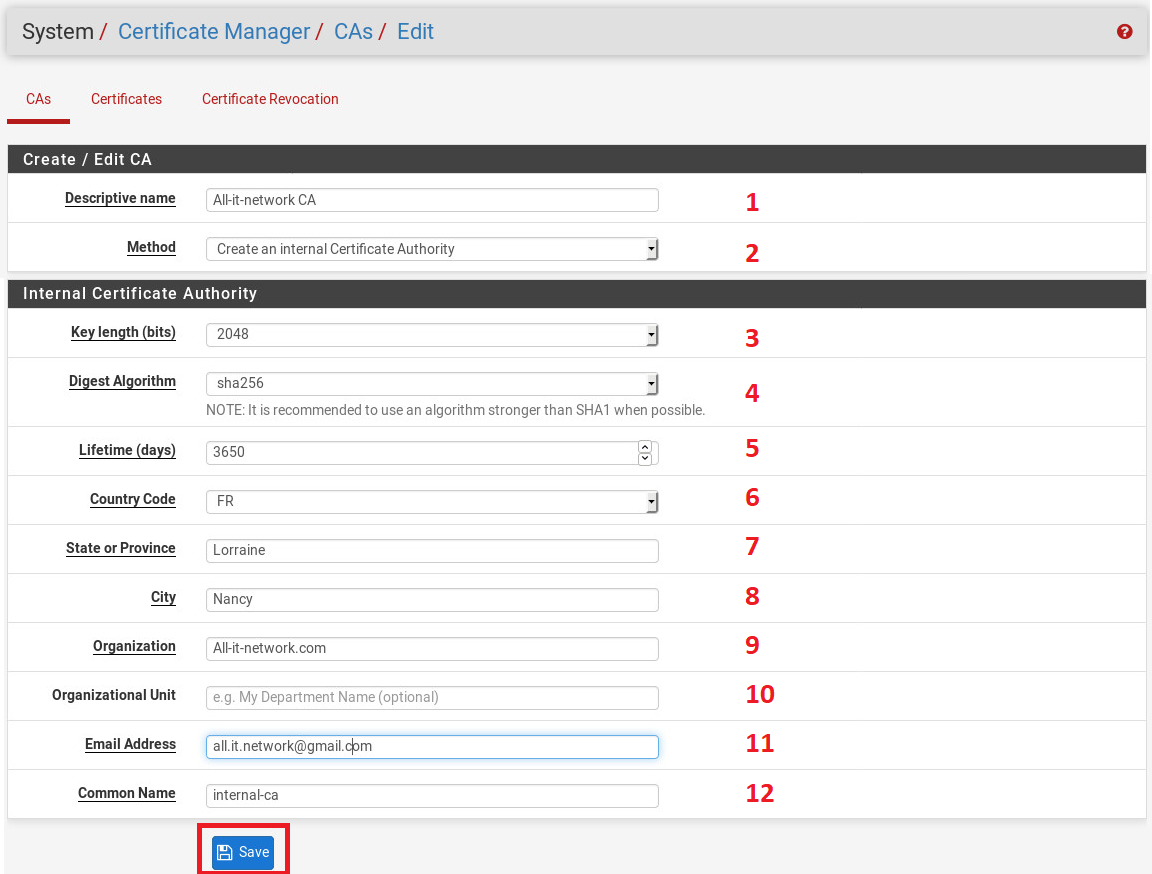

De nombreuses informations sont à renseigner, voici la liste :

- Descriptive name : Donnez un nom à votre autorité de certification.

- Method : Choisissez dans la liste « Create an internal Certificate Authority » pour créer une autorité de certification interne.

- Key lenght (bits) : Vous pouvez laisser par défaut 2048.

- Digest Algorithm : Je choisis « sha256 » mais vous pouvez utiliser un chiffrement plus important si nécessaire, je vous déconseille sha1 qui n’est vraiment plus sécurisé.

- Lifetime (days) : Le nombre de jour où votre autorité sera valide, je laisse par défaut « 3650 ».

- Country Code : « FR » pour France.

- State or Province : Renseignez votre région, pour moi c’est la « Lorraine ».

- City : Votre ville, je choisis « Nancy ».

- Organization : Le nom de votre société/site web.

- Organizational Unit : Pas nécessaire de remplir ce champ.

- Email Address : Votre email.

- Common Name : Laissez par défaut « internal-ca ».

Une fois tous les champs remplis, vous pouvez cliquer sur « Save » :

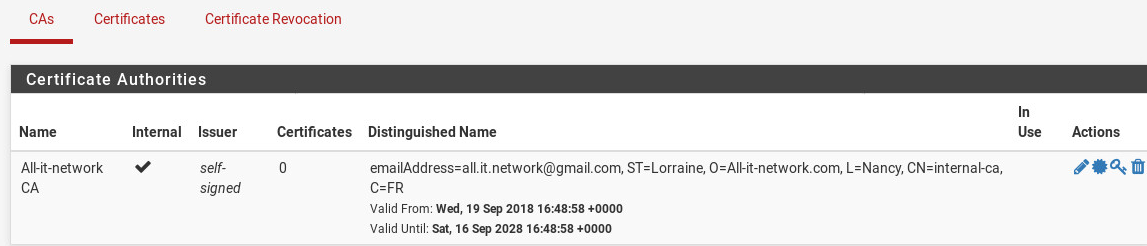

Vous pouvez voir votre autorité de certification fraichement créée :

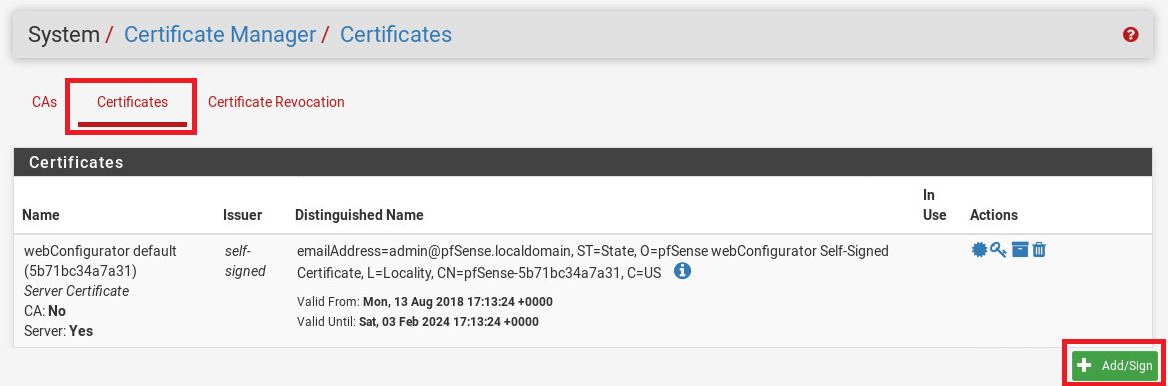

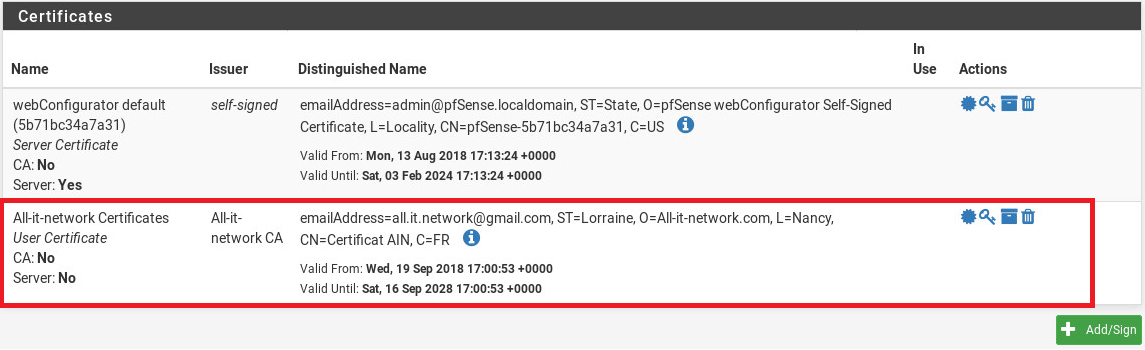

Ensuite pour que notre reverse proxy fonctionne en HTTPS, il faut créer un certificat. Allez dans l’onglet « Certificates » et cliquez sur « Add/Sign » :

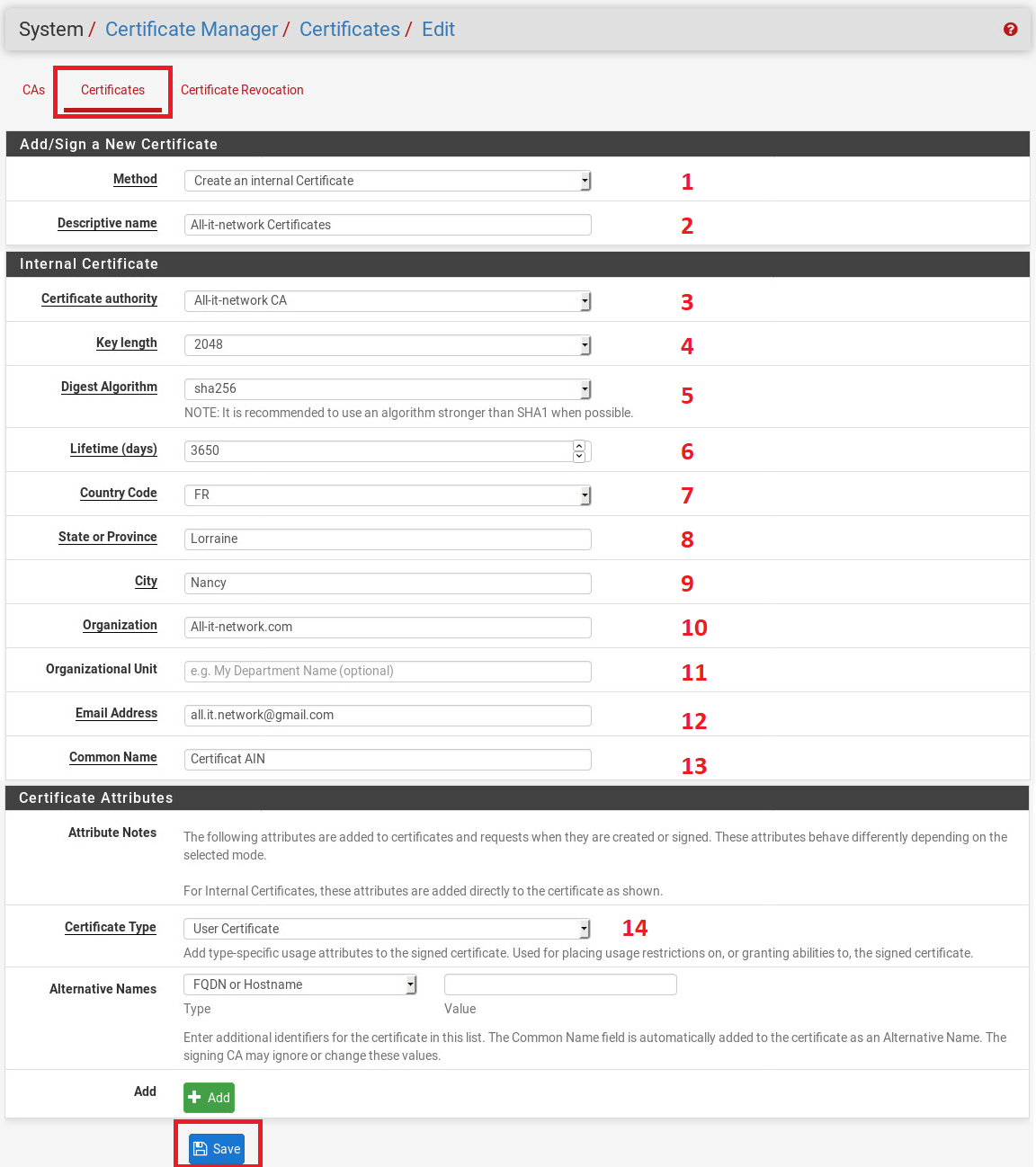

De nombreuses informations sont à renseigner, voici la liste :

- Method : Nous voulons créer un certificat interne pour notre Pfsense. Choisissez « Create an internal Certificate ».

- Descriptive name : Donnez un nom à votre certificat.

- Certificate authority : Pour que votre certificat soit valide, il lui faut une autorité de certification. Dans la liste, vous devriez trouver l’autorité de certification que vous avez créée précédemment.

- Key length : Je laisse encore par défaut sur 2048.

- Digest Algorithm : Prenez le même chiffrement que dans votre autorité de certification (sha256).

- Lifetime (days) : Le nombre de jour où votre certificat sera valide, je laisse par défaut « 3650 ».

- Country Code : « FR » pour France.

- State or Province : Renseignez votre région, pour moi c’est la « Lorraine ».

- City : Votre ville, je choisis « Nancy ».

- Organization : Le nom de votre société/site web.

- Organizational Unit : Pas nécessaire de remplir ce champ.

- Email Address : Votre email.

- Common Name : Donnez un nom à votre certificat.

- Certificate type : Choisissez « User Certificate ».

Pour finir et créer votre certificat, cliquez sur « Save » :

Vous verrez apparaitre dans la liste votre certificat avec la date de fin de validité :

Pour finir l’installation de notre reverse proxy avec le HTTPS, nous devons l’activer dans le menu « Services » puis « Squid Reverse Proxy » :

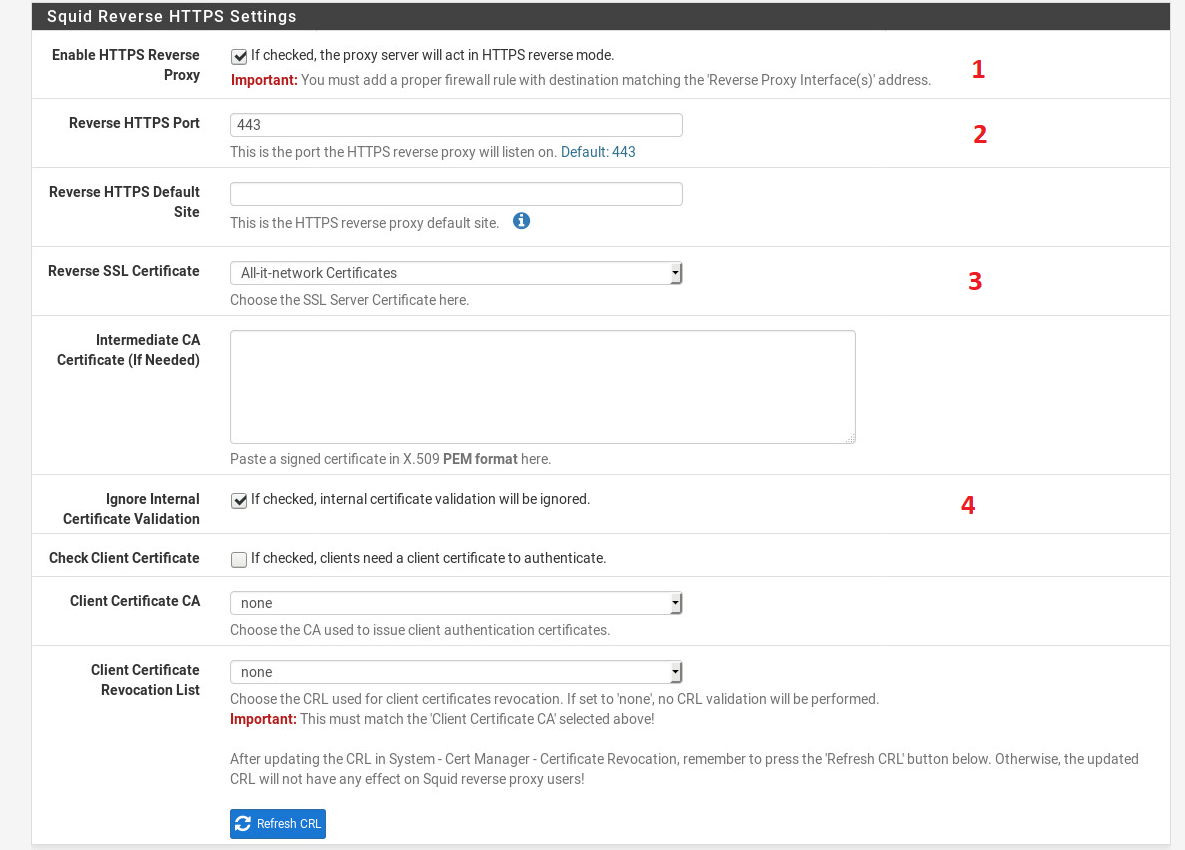

Dans la page qui s’affiche, descendez jusque « Squid Reverse HTTPS Settings » et renseignez ces 4 points :

- Enable HTTPS Reverse Proxy : Cochez cette case pour l’activer.

- Reverse HTTPS Port : Le port par défaut est 443.

- Reverse SSL Certificate : Choisissez dans la liste le certificat que vous venez de créer.

- Ignore Internal Certificate Validation : Cochez cette case, sinon les certificats de vos serveurs ne seront pas pris en compte.

Laissez tous les autres champs par défaut :

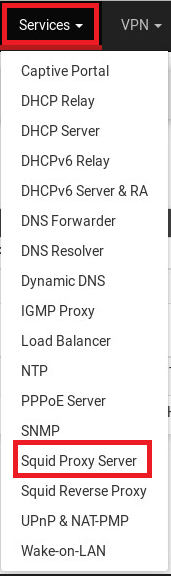

![]() Si vous n’avez pas suivi mon précédent article sur le reverse proxy HTTP, n’oubliez pas, pour que le reverse proxy Squid de Pfsense soit actif, il faut aussi démarrer le proxy Squid en allant dans le menu « Services » puis « Squid Proxy Server » :

Si vous n’avez pas suivi mon précédent article sur le reverse proxy HTTP, n’oubliez pas, pour que le reverse proxy Squid de Pfsense soit actif, il faut aussi démarrer le proxy Squid en allant dans le menu « Services » puis « Squid Proxy Server » :

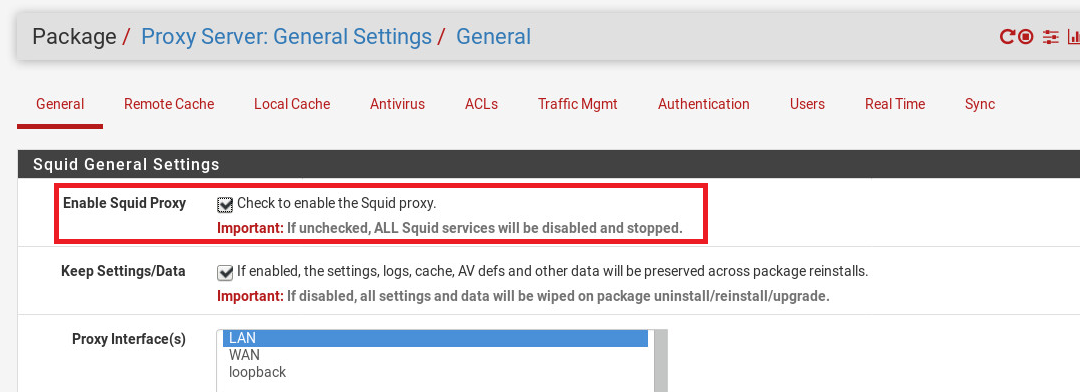

Enfin pour activer le proxy et démarrer par la même occasion votre reverse proxy, cochez « Enable Squid Proxy » :

Et voilà, vous avez maintenant un reverse proxy utilisant la protection HTTPS pour vos serveurs web.

Hello =)

Super tuto, je me tirais les cheveux depuis un moment, et aucun exemple/tuto n’étais aussi précis et détaillé que le tiens, alors BRAVO !

Cependant, il aurais été intéressant de faire une petite suite a ce tutoriel, en incluant les certificats généré par lets’Encrypt, avec le plugin ACME de PFSense. Car c’est bien sur cette fichue partie que je bloque…

En tout cas merci pour tes posts intéressant l’ami.

Bonjour, as-tu fais avec l’ets encrypt ?

Bonjour,

Merci pour cet excellent tuto

Question : dans le menu « squid reverse proxy -> Reverse SSL Certificate » comment faire quand on a 2 certicicats SSL (Terena ou autre) ?

certificatSSL 1 pour monsite1.com sur IP 10.0.0.10

certificatSSL 2 pour monsite2.com sur IP 10..0.0.11

En effet, on n’a qu’1 seul choix possible dans la liste déroulante « Reverse SSL Certificate » , ce qui rend le ceriticat 2 inutilisable..

merci bien

Pareil que Jean Yves,

ce tuto permet de faire plusieurs sous domaine sur 1 seul domaine, comme

test1.all-it-network.com

test2.all-it-network.com

Mais pas

monsite1.com

monsite2.com

comme décrit dans le schéma du départ.

Ou alors il n y a une subtilité qui n est pas expliquée ?

Dans le menu « Reverse SSL Certificate » un seul certificat peut être sélectionné