Dans ce tutoriel, je vais vous montrer comment configurer un Firewall Fortinet (Fortigate) puis nous allons mettre en place un tunnel VPN IPsec entre deux firewalls dans le but de chiffrer le trafic passant sur internet.

Architecture

Dans ce tutoriel, nous allons mettre en place l’architecture ci-dessous :

Grâce au VPN IPsec que nous allons configurer, nous allons pouvoir faire communiquer nos deux réseaux privés sur un canal sécurisé.

Général

Connexion

Commencez par vous connecter sur l’interface d’administration du Firewall. Entrez l’adresse IP de votre firewall sur un navigateur Web. Pour vous connecter, les identifiants par défaut sont « admin » pour le login et le champ password sera vide.

Configuration des interfaces

Je commence par configurer l’interface WAN qui sera connectée sur mon port physique 1. Pour le champ « Role » sélectionnez « WAN » et dans la partie « IP/Network Mask » remplacez « X.X.X.X » par l’adresse IP et « Y.Y.Y.Y » par le masque associé.

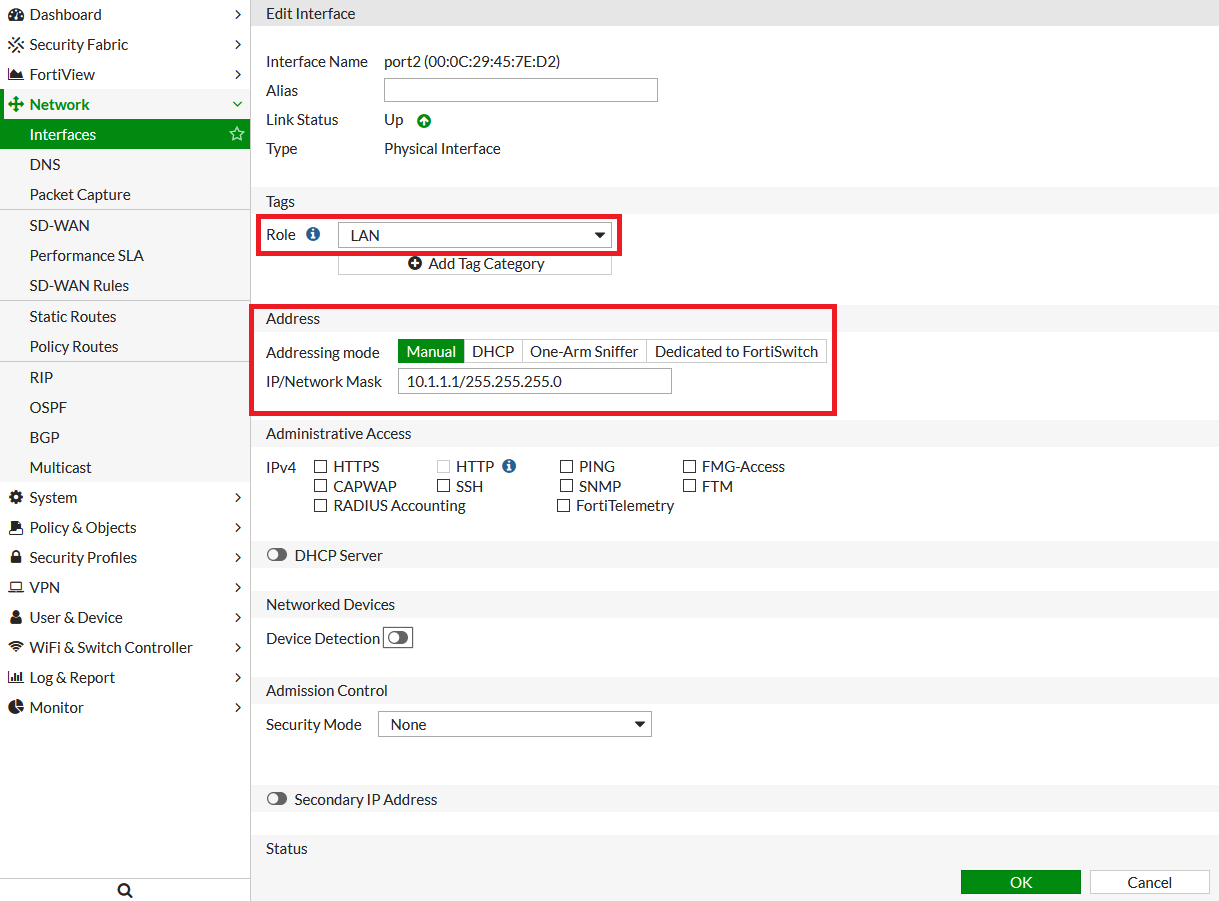

Il faut ensuite configurer l’interface LAN. Dans le champ « Role », renseignez « LAN » puis dans la partie « IP/Network Mask » renseignez l’adresse IP que vous allez affecter à votre firewall ainsi que le masque associé.

Liaison LAN – WAN

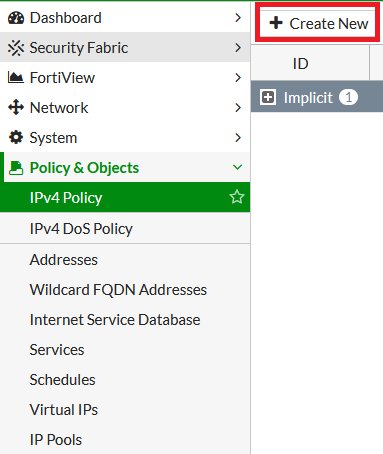

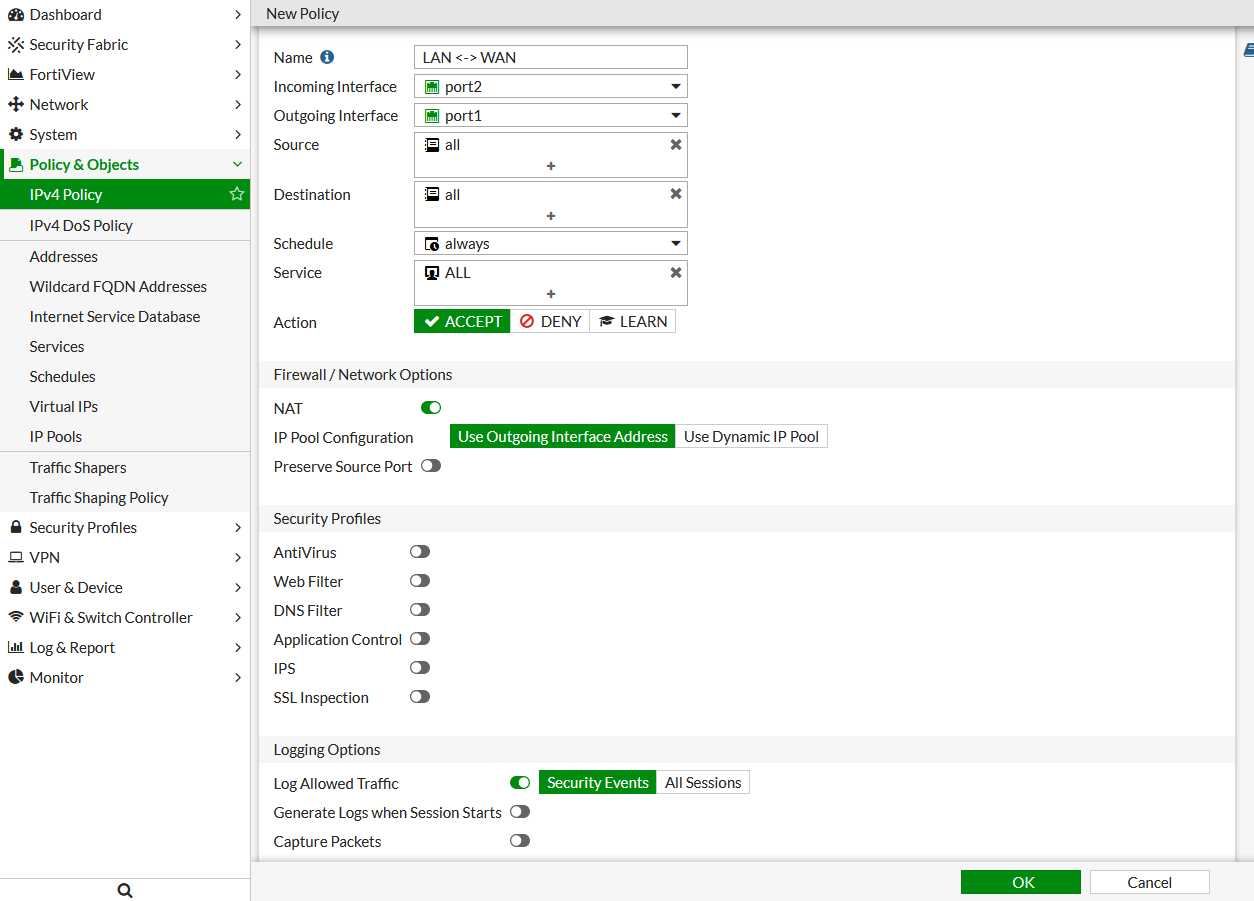

Nous allons maintenant créer une règle afin d’autoriser le trafic du LAN vers le WAN. Allez dans le menu « IPv4 Policy » et cliquez sur « Create New » :

Dans cette règle, nous allons autoriser tout le trafic du LAN à aller sur le WAN. Dans un environnement réel, vous devez restreindre les flux à vos besoins.

A partir de cette étape, votre LAN doit avoir accès à Internet.

Répétez cette étape sur votre second firewall en adaptant les adresses IP à votre deuxième réseau.

Configuration VPN IPsec sous Fortigate

Configuration

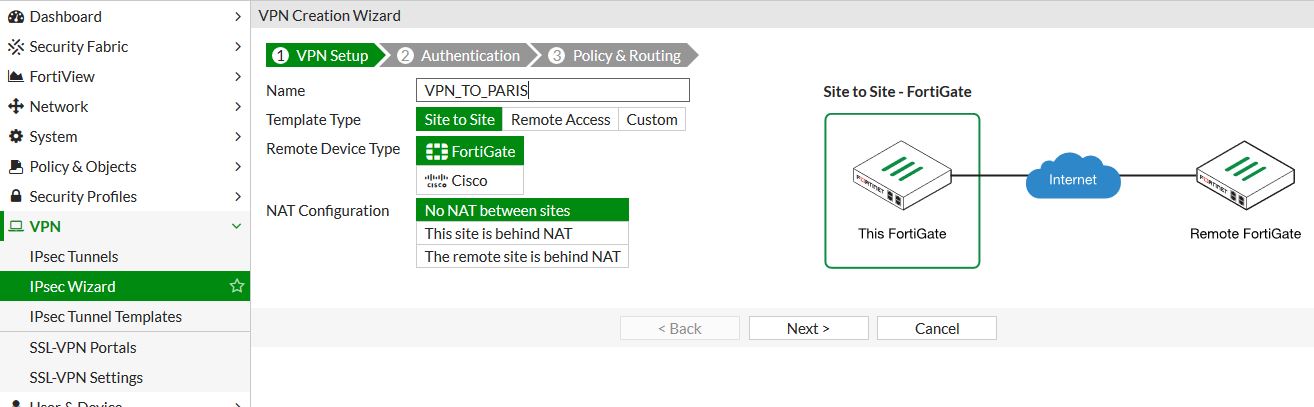

Nous allons à présent passer à la configuration du VPN IPsec. Dans le menu, cliquez sur « VPN » puis « IPsec Wizard ». Renseignez ensuite le nom de votre VPN, le type et indiquez s’il y a du NAT.

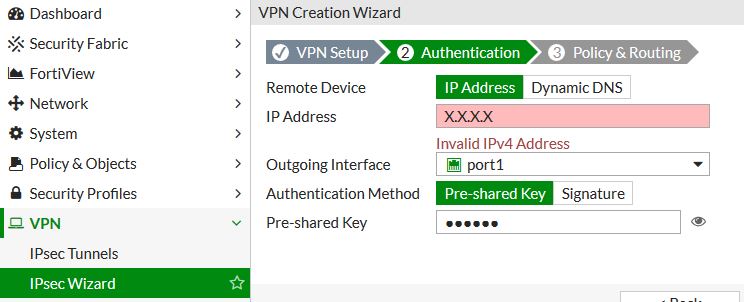

Sur la page suivante, renseignez l’adresse IP publique de votre second firewall, sélectionnez l’interface WAN de votre firewall local puis entrez la clé pré-partagée :

Renseignez le port du LAN, le réseau IP local et le réseau IP distant :

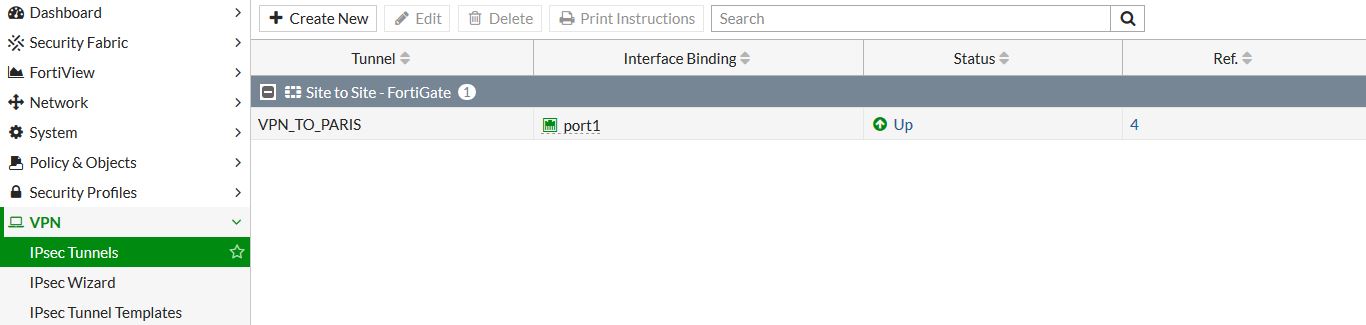

Répétez cette opération sur le second Firewall. Votre tunnel est maintenant prêt à être utilisé. Si vous voyez l’état de celui-ci en down, cela ne veut pas dire qu’il ne fonctionne pas. En effet, pour qu’un tunnel passe actif il faudra générer du trafic.

Test

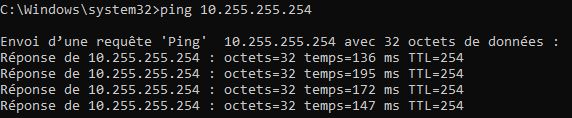

A partir de votre LAN, essayez de joindre le LAN du coté opposé.

Le tunnel devrait passer en UP:

Nous arrivons à la fin de ce tutoriel. Vous savez à présent comment configurer un VPN IPsec sur un Firewall Fortigate. Si vous êtes intéressé par la configuration de VPN, n’hésitez pas à consulter mon article sur OpenVPN ou celui les VPN SSL sous Fortigate.

Bonjour,

Tellement votre document m’a aidé a configurer deux machine . Mais j’ai in rencontrer un problème ci que chaque moment (10h/24h/3jour) Mon VPN ça tombe en panne .

NB: internet fonction bien

Bonjour,

mes tunnels sont UP mais j’arrive seulement à Pinger dans un sens mais pas dans l’autre.

pouvez-vous m’aider svp

merci d’avance

cordialement

peut-on configurer un VPN site multisite avec un hub (master) et 6 spoke (clients) avec IPsec

bonjour ,

merci pour votre tutoriel il est très intéressent mais pouvez vous en faire plus sur la redondance avec FortiGate et aussi pour le vpn ssl portail s’il vous plait ..