Comme nous l’avons vu dans mon précédent article (10 indispensables de la sécurité informatique), il est indispensable de sécuriser son système d’information. Une des plus grandes menaces pour les entreprises depuis de nombreuses années est l’attaque DDoS. Ces attaques peuvent faire tomber des réseaux entiers, perturber des services critiques et coûter des millions de d’euros aux entreprises. Découvrons dans ce nouveau « Les Petits Tutos« , c’est quoi les attaques DDoS ?

Dans cet article, nous allons découvrir le monde des attaques DDoS et explorer les différentes méthodes utilisées par les attaquants et les mesures que vous pouvez prendre pour vous protéger. Que vous soyez un professionnel de la sécurité informatique ou simplement quelqu’un qui veut s’informer, cet article est fait pour vous 👌 !

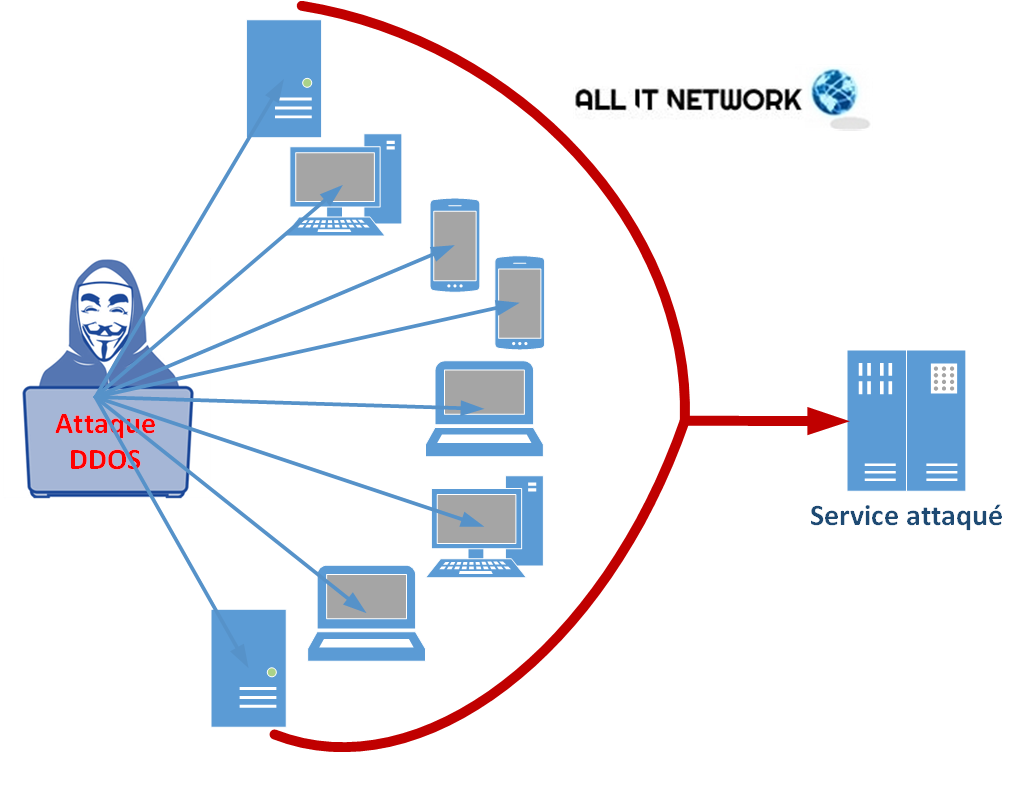

DDoS, ou Distributed Denial of Service, est un type de cyberattaque qui vise à rendre un site Web ou une ressource réseau indisponible en le submergeant d’un flot de trafic provenant de plusieurs sources. L’attaquant, le hacker, prend possession d’une multitude d’équipements (la plupart du temps à l’insu du propriétaire) afin de pouvoir envoyer de nombreuses requêtes au service visé. Le service n’arrive alors plus à gérer les requêtes arrivant et cesse de fonctionner.

Ce type d’attaque est en fait très ancienne, en effet l’une des attaques DDoS les plus anciennes a eu lieu en 2000, lorsqu’un hacker connus sous le nom de « Mafiaboy » a ciblé plusieurs sites Web très connu à l’époque (Yahoo, eBay, CNN…). Le hacker a utilisé un outil appelé « Trinoo » pour réaliser son attaque. Il a pu générer un flot massif de trafic (qui semblerai ridicule aujourd’hui) en faisant appel à des ordinateurs compromis. L’attaque a provoqué des perturbations importantes et a été un signal d’alarme majeur sur l’importance de la sécurité du réseau. Une autre attaque DDoS notable s’est produite en 2002, lorsque le site Web du FBI (rien que ça) a été ciblé. Les attaquants ont utilisé un outil appelé « Tribal Flood Network » (TFN) pour inonder le site Web de trafic, le faisant se déconnecter pendant plusieurs heures. L’attaque a été menée par un groupe connu sous le nom de « Electronik Tribulation Army » et était en représailles à la fermeture par le FBI d’un site de piratage de musique en ligne.

Les attaques DDoS évoluent au fur et à mesure que les technologies évoluent et aujourd’hui avec le nombre d’équipements informatiques connectés, il devient « presque facile » de lancer des attaques DDoS. Par exemple, en 2016, une attaque DDoS a ciblé le fournisseur DNS Dyn, qui gère le système de noms de domaine (DNS) pour de nombreux sites Web populaires, notamment Twitter, Netflix et Reddit. L’attaque a été lancée à l’aide d’appareils, provenant de l’Internet des objets (IoT), qui avaient été compromis par des logiciels malveillants.

Les types d’attaque DDoS

Avec l’évolution des technologies, les attaques d’aujourd’hui sont plus sophistiquées, plus puissantes et donc plus difficiles à combattre. Il est tout à fait possible aujourd’hui que votre cafetière connectée, votre montre connectée ou tout autre objet soient utilisés pour une attaque DDoS. Il existe plusieurs techniques pour lancer une attaque DDoS, notamment :

- Attaques basées sur le volume : l’objectif de ces attaques est d’inonder le site Web ciblé ou la ressource réseau avec un volume de trafic réel élevé, submergeant ainsi le serveur et le mettant hors ligne. Par exemple pour un site web cela revient à contacter l’adresse du site avec un très très grand nombre d’équipements.

- Attaques de protocole : Un peu plus technique, ces attaques exploitent les faiblesses des protocoles de communication, par exemple en envoyant des requêtes malformées (paquet réseau déformé) ou en exploitant des vulnérabilités sur la mémoire tampon.

- Attaques de la couche application : ces attaques ciblent la couche application, par exemple en envoyant un grand nombre de requêtes à une page spécifique ou en tentant de s’authentifier avec des informations d’identification non valides.

Se protéger des attaques DDoS

Pour se protéger contre les attaques DDoS, il existe des solutions plus ou moins efficaces. Cela reste très compliqué au vu de l’ampleur des attaques et de leurs spécificités, mais ce n’est pas impossible. Par exemple, AWS en 2020 a réussi à détourner une attaque DDoS qui envoyait un trafic de 2,3 térabits par seconde (incroyable quand même 😯). Bon nous n’avons pas tous le budget de AWS pour pouvoir se sécuriser mais il existe malgré tout plusieurs mesures différentes :

- Service de protection DDoS : Ces services utilisent diverses techniques, telles que le filtrage du trafic et la mise en forme du trafic, pour bloquer ou rediriger le trafic DDoS avant qu’il n’atteigne le site Web ciblé ou la ressource réseau (je l’utilise pour ce site par exemple chez OVH)

- Segmentation du réseau : Cela implique de diviser le réseau en segments plus petits, ce qui rend plus difficile pour un attaquant de lancer une attaque DDoS avec une surface d’attaque plus petite.

- Mettre à jour les logiciels : Cela garantit que toutes les vulnérabilités connues du site Web ou de la ressource réseau ciblée sont corrigées et moins susceptibles d’être exploitées par un attaquant.

- Planifier une réponse aux incidents : La sécurité zéro n’existant pas, il est préférable de mettre en place un plan (généralement géré par le RSSI) en cas d’attaque pour aider à minimiser les dommages et accélérer la récupération.

- Mise en place d’outil de supervision : De plus, il est important de surveiller votre réseau et les modèles de trafic pour détecter une attaque dès que possible. Cela peut être fait en utilisant des outils tels que des systèmes de détection d’intrusion et des systèmes de gestion des informations et des événements de sécurité.

Afin de compléter votre connaissance des attaques DDoS, je vous invite à aller voir le document de l’ANSSI sur le sujet qui est assez complet.

Si l’article vous a plu et si vous aimez mon travail, vous pouvez faire un don en suivant ce lien :

Pour soutenir mon travail, n’hésitez pas aussi à me suivre sur les réseaux et à partager :